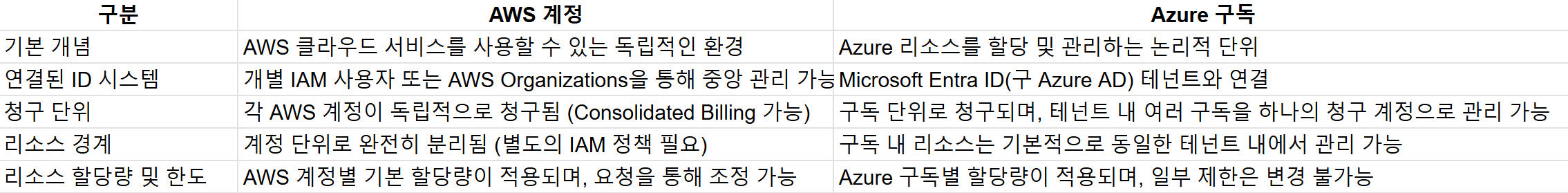

| CAPTCHA 비교 | |||

| 구분 | Cloudflare | Google reCAPTCHA | Azure Front Door WAF CAPTCHA |

| 포지셔닝 | 엣지 기반 Bot Management 플랫폼 | 앱 레벨 행위 기반 봇 판별 컴포넌트 | WAF의 보조적 CAPTCHA 기능 |

| 주 사용자 | 보안팀 / 플랫폼팀 | 개발팀 | 보안팀 / 인프라팀 |

| 철학 | “봇을 최대한 보이지 않게 걸러낸다” | “사용자 행위로 봇 확률을 계산한다” | “의심되면 명시적 검증을 시킨다” |

| 아키텍처 위치 | Cloudflare Edge (L7) | 애플리케이션 내부 | Azure Front Door Edge (L7) |

| 코드 수정 | 불필요 | 필수 | 불필요 |

| 트리거 방식 | Bot Score / Rule / Rate / Fingerprint | Score(v3) / Checkbox(v2) | WAF Rule 매칭 |

| 적용 범위 – 웹 | ok | ok | ok |

| 적용 범위 – SPA/AJAX | ok | ok | No |

| 적용 범위 – API | ok | No | No |

| 적용 범위 – 모바일 앱 | ok | ok | No |

| HTML 외 리소스 | ok | ok | No |

| POST Body 제한 | 실질적 제한 없음 | 앱 한계 따름 | 64KB 제한 |

| UX 기본 전략 | 무형(Non-Interactive) 우선 | v3 무형 / v2 인터랙션 | 항상 인터랙션 |

| UX 품질 | 매우 높음 | 매우 높음 | 보통 |

| 사용자 마찰 | 최소 | 최소~보통 | 상대적으로 큼 |

| UX 커스터마이징 | 제한적 | 일부 가능 | 거의 불가 |

| 중앙 통제력 | 매우 강함 | 약함 | 강함 |

| 서비스별 예외 처리 | 용이 | 매우 용이 | 제한적 |

| 보안팀 단독 운영 | 가능 | 불가 | 가능 |

| DevOps 영향 | 낮음 | 높음 | 낮음 |

| 비용 구조 | 패키지/엔터프라이즈 기반 | 무료/유료 티어 | CAPTCHA 세션당 과금 |

| 비용 예측성 | 보통 | 높음 | 낮음 |

| 대규모 공격 시 비용 | 비교적 안정적 | 안정적 | CAPTCHA 트리거 시 증가 |

| 대표적 한계 | 가격·벤더 종속 | 코드 의존·프라이버시 이슈 | 모바일/API 미지원 |

| 적합한 조직 | 대규모 서비스 / 공격 빈번 | 제품 중심 개발 조직 | Azure 중심 엔터프라이즈 |

결론

결론부터 말하면, CAPTCHA를 둘러싼 논의는 기능이 더 좋은가로 흐르기 쉽지만, 실제 운영 환경에서는 누가 통제할 수 있는가가 훨씬 중요하다고 본다. Google reCAPTCHA는 가장 유명하고 완성도도 높다. 하지만 그만큼 애플리케이션 내부에 깊이 들어가 있으며, 인프라 엔지니어나 보안팀이 주도적으로 다루기에는 구조적으로 거리가 있다. 공격이 발생했을 때 개발팀 일정에 맞춰 다음 배포에 반영하는 방식은 현실적으로 너무 느린 경우가 많다. Cloudflare는 이상적인 답에 가깝다. 엣지에서 봇을 조용히 걸러내고, 사용자에게 CAPTCHA를 거의 노출하지 않는다. 보안 아키텍처 관점에서는 가장 깔끔한 접근이다. 다만 이는 Cloudflare를 전사적으로 사용하고 있다는 전제가 붙는다. 비용과 벤더 종속성, 기존 인프라 구조를 고려하지 않고 선택하기는 쉽지 않다. 모든 조직이 Cloudflare를 중심으로 보안 전략을 재구성할 수 있는 상황은 아니다. 이런 맥락에서 보면 Azure Front Door WAF CAPTCHA는 절대적으로 뛰어난 기술이라기보다는 현실적인 도구에 가깝다. 기능은 단순하고 UX도 좋다고 보기는 어렵다. 모바일이나 API 트래픽을 보호할 수 없다는 한계도 명확하다. 그럼에도 불구하고 이 기능이 의미 있는 이유는 Azure 기반 인프라를 운영하는 조직에서 보안팀이나 인프라 엔지니어가 지금 당장 직접 사용할 수 있는 CAPTCHA라는 점이다. 애플리케이션 코드를 수정하지 않고, 개발팀 개입 없이 WAF 정책만으로 로그인 페이지를 보호할 수 있다는 점은 실제 운영에서는 꽤 큰 차이를 만든다. 내 관점에서 이번 Public Preview의 가치는 Azure에도 CAPTCHA가 생겼다는 사실 그 자체가 아니다. 보안 사고 대응의 주도권을 개발팀에서 운영 조직 쪽으로 일부라도 이동시켰다는 점이 핵심이다. 완성도 높은 Bot Management를 기대하면 분명 한계가 느껴질 수 있지만, 크리덴셜 스터핑이나 폼 남용처럼 빈번하게 발생하는 현실적인 공격을 줄이기에는 충분히 의미가 있다. 결국 Azure Front Door WAF CAPTCHA는 최종 해답이라기보다는, 운영 조직이 선택할 수 있는 카드가 하나 더 늘어났다는 점에서 이번 Public Preview는 분명한 의미가 있다고 본다. ]]>| 항목 | AWS SSM (Session Manager) | Azure Bastion |

| 접속 방식 | SSM Session Manager를 통한 터널링 접속 | Azure Portal 기반 RDP / SSH |

| 에이전트 필요 여부 | 필요 (SSM Agent 필수) | 불필요 (Agent-less) |

| 명령어 로그 저장 | 가능 (세션 명령어 기록 가능) | 불가 (접속 로그만 제공, 명령어는 OS 레벨 필요) |

| 로그 저장 위치 | CloudWatch Logs, S3 | Azure Monitor, Log Analytics (접속 메타데이터) |

| IAM 기반 접근 제어 | 가능 (IAM Policy) | 가능 (Azure RBAC + Entra ID) |

| 브라우저 기반 접속 | 가능 | 가능 (Azure Portal) |

| CLI 접속 | AWS CLI | Azure CLI (SSH만 지원) |

| 운영체제 지원 | Linux / Windows | Linux / Windows |

| 기본 보안 수준 | 높음 (에이전트 기반 세션 통제 및 감사 가능) | 높음 (접속 경로 최소화, 인프라 노출 제거) |

| 구성의 복잡함 | 중간 (에이전트 설치, IAM, 로그 설정 필요) | 낮음 (즉시 사용 가능, 구성 최소화) |

| AD 사용 가능 여부 | 직접 불가 (IAM 기반, AD는 Federation 통한 간접 연계만 가능) | 가능 (Azure Entra ID, Hybrid AD 직접 연동) |

| 네트워크 노출 | 공용 IP 불필요 | 공용 IP 불필요 |

| 주요 강점 | 명령어 단위 통제 및 추적 가능 | 단순한 구조, 공격 표면 최소화 |

| 주요 단점 | 에이전트 관리 필요, 운영 복잡성 | 명령어 직접 로깅 불가 |

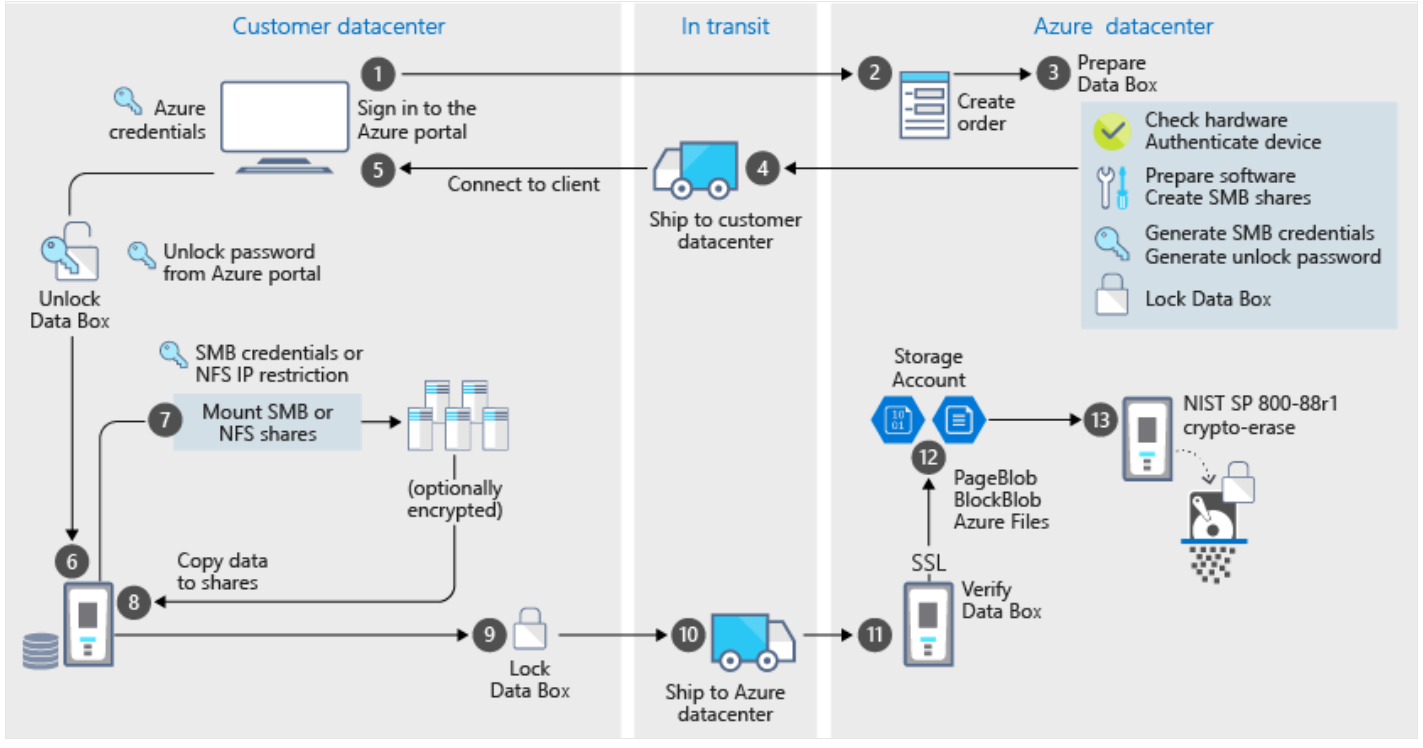

그림001

Azure Data Box 데이터 내보내는 방법 프로세스

1.주문 및 준비 (Azure 데이터 센터)

사용자가 Azure Portal에 로그인하여 Data Box 주문을 생성한다. Azure에서 하드웨어 점검 및 장치 인증을 수행하고, 필요한 소프트웨어 및 SMB 공유를 생성하며, SMB/NFS 자격 증명과 잠금 해제 비밀번호를 만든다. 모든 준비가 완료되면 Data Box를 잠금 상태로 설정하고 고객 데이터 센터로 배송한다.

2.고객 데이터 센터에서 데이터 복사

고객은 Azure Portal을 통해 Data Box에 연결한 후, Azure에서 제공한 암호를 이용해 장치를 잠금 해제한다. 이후 SMB 또는 NFS 공유를 마운트하고, 데이터 암호화 설정을 선택한 뒤, 고객 데이터 센터에서 Data Box로 데이터를 복사한다. 데이터 복사가 완료되면 Data Box를 다시 잠그고 Azure 데이터 센터로 배송한다.

3.Azure 데이터 센터에서 데이터 업로드 및 삭제

Azure 데이터 센터에서 Data Box를 인증 및 검증한 후, SSL을 사용하여 보안을 유지하면서 데이터를 Azure Storage로 업로드한다. 업로드가 완료된 후 NIST SP 800-88r1 표준을 준수하여 crypto-erase 방식으로 데이터를 완전히 삭제하고, 장치를 재사용하거나 폐기한다.

그림001

Azure Data Box 데이터 내보내는 방법 프로세스

1.주문 및 준비 (Azure 데이터 센터)

사용자가 Azure Portal에 로그인하여 Data Box 주문을 생성한다. Azure에서 하드웨어 점검 및 장치 인증을 수행하고, 필요한 소프트웨어 및 SMB 공유를 생성하며, SMB/NFS 자격 증명과 잠금 해제 비밀번호를 만든다. 모든 준비가 완료되면 Data Box를 잠금 상태로 설정하고 고객 데이터 센터로 배송한다.

2.고객 데이터 센터에서 데이터 복사

고객은 Azure Portal을 통해 Data Box에 연결한 후, Azure에서 제공한 암호를 이용해 장치를 잠금 해제한다. 이후 SMB 또는 NFS 공유를 마운트하고, 데이터 암호화 설정을 선택한 뒤, 고객 데이터 센터에서 Data Box로 데이터를 복사한다. 데이터 복사가 완료되면 Data Box를 다시 잠그고 Azure 데이터 센터로 배송한다.

3.Azure 데이터 센터에서 데이터 업로드 및 삭제

Azure 데이터 센터에서 Data Box를 인증 및 검증한 후, SSL을 사용하여 보안을 유지하면서 데이터를 Azure Storage로 업로드한다. 업로드가 완료된 후 NIST SP 800-88r1 표준을 준수하여 crypto-erase 방식으로 데이터를 완전히 삭제하고, 장치를 재사용하거나 폐기한다.

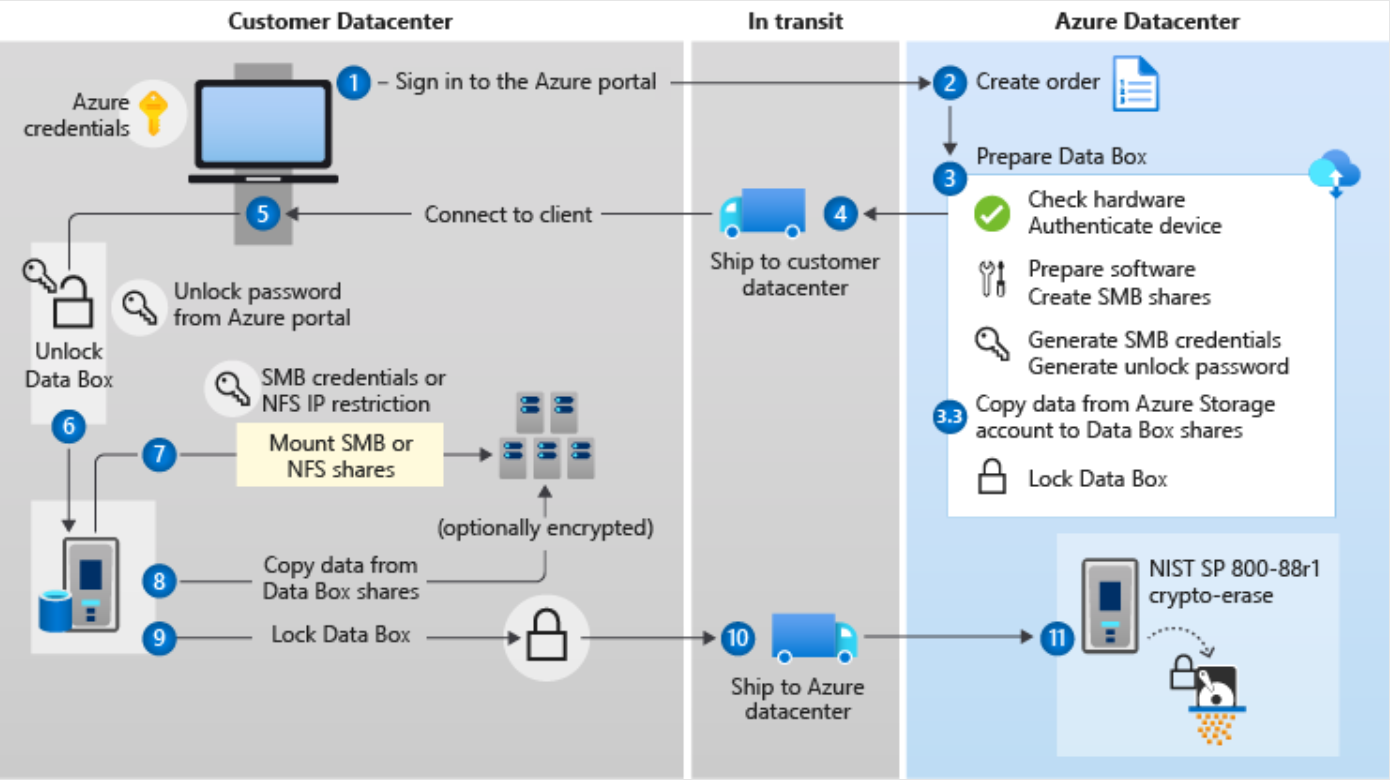

그림002

Azure Data Box 데이터 들어오는 방법 프로세스

1.Azure 포털 로그인 및 주문 생성

사용자가 Azure Portal에 로그인하여 Data Box 주문을 생성한다.

2.Azure 데이터 센터에서 Data Box 준비

하드웨어 점검 및 장치 인증을 수행하고, 필요한 소프트웨어 및 SMB 공유를 생성하며, SMB/NFS 자격 증명과 잠금 해제 비밀번호를 만든다. 또한 Azure Storage 계정에서 Data Box로 데이터를 복사할 수도 있다. 준비가 완료되면 Data Box를 잠금 상태로 설정하고 고객 데이터 센터로 배송한다.

3.고객 데이터 센터에서 데이터 처리

고객은 Azure Portal에서 제공된 암호를 이용해 Data Box를 잠금 해제한 후, SMB 또는 NFS 공유를 마운트하고 데이터를 복사한다. 필요에 따라 Data Box에서 데이터를 읽어와 내부 시스템에 저장할 수도 있다. 데이터 복사가 완료되면 Data Box를 다시 잠근 후 Azure 데이터 센터로 배송한다.

4.Azure 데이터 센터에서 데이터 업로드 및 삭제

Azure에서 Data Box를 인증하고 데이터를 Storage 계정으로 업로드한다. 이후 NIST SP 800-88r1 표준에 따라 crypto-erase 방식을 적용하여 데이터를 완전히 삭제하고 장치를 초기화한다.

결론

최신 세대 Azure Data Box는 데이터 전송 성능과 보안 측면에서 큰 발전을 이뤘습니다. NVMe 디바이스 도입으로 데이터 전송 속도가 개선되었으며, SMB Direct 및 RDMA(100GbE)를 활용한 대용량 파일 처리 성능이 향상되었다. 또한, 데이터 복사 서비스 최적화로 작은 파일부터 대용량 파일까지 전반적인 성능이 증가했습니다. 보안 측면에서도 TPM 2.0, 하드웨어 루트 오브 트러스트(RoT), 암호화된 프로토콜 지원 등으로 물리적·논리적 보안이 강화되었습니다.

그러나 몇 가지 한계점도 존재합니다. 먼저, Azure Data Box의 성능 향상은 최적의 환경에서나 발휘될 가능성이 크며, 실사용에서는 네트워크 인프라나 CPU 성능이 병목이 될 수 있습니다. 또한, 중간 호스트 없이 빠르게 데이터를 전송할 수 있다고 하지만, 파일이 작은 경우 오버헤드가 증가할 가능성이 있으며, 랜덤 액세스가 필요한 경우 성능 저하가 발생할 수 있수 있습니다. 결국, 이 업데이트가 실제 업무 환경에서 얼마나 유의미한 차이를 만들어낼지는 직접적인 테스트와 검증이 필요합니다.

이번 업데이트가 몇 년 만에 이루어졌다는 점에서 Microsoft가 비선호 프로젝트에도 간헐적인 업데이트를 제공하는 것에 감사하지만, AI를 비롯한 특정 분야에 모든 리소스가 집중된 현재의 흐름 속에서 이러한 업데이트는 더욱 소중하게 느껴집니다. 하지만 지속적인 개선을 위해서는 단순한 기능 추가가 아니라 장기적인 로드맵과 인적 리소스 투입이 필수적입니다.

그럼에도 불구하고, 최신 Azure Data Box는 기대할 만한 제품입니다. 대용량 데이터 마이그레이션이 필요한 기업들에게는 여전히 강력한 선택지가 될 것이며, 앞으로 더 자주 업데이트가 이루어진다면 더욱 활용성이 높아질 것으로 보입니다.

참조 링크

https://learn.microsoft.com/en-us/azure/databox/data-box-security?WT.mc_id=AZ-MVP-5002667

]]>

그림002

Azure Data Box 데이터 들어오는 방법 프로세스

1.Azure 포털 로그인 및 주문 생성

사용자가 Azure Portal에 로그인하여 Data Box 주문을 생성한다.

2.Azure 데이터 센터에서 Data Box 준비

하드웨어 점검 및 장치 인증을 수행하고, 필요한 소프트웨어 및 SMB 공유를 생성하며, SMB/NFS 자격 증명과 잠금 해제 비밀번호를 만든다. 또한 Azure Storage 계정에서 Data Box로 데이터를 복사할 수도 있다. 준비가 완료되면 Data Box를 잠금 상태로 설정하고 고객 데이터 센터로 배송한다.

3.고객 데이터 센터에서 데이터 처리

고객은 Azure Portal에서 제공된 암호를 이용해 Data Box를 잠금 해제한 후, SMB 또는 NFS 공유를 마운트하고 데이터를 복사한다. 필요에 따라 Data Box에서 데이터를 읽어와 내부 시스템에 저장할 수도 있다. 데이터 복사가 완료되면 Data Box를 다시 잠근 후 Azure 데이터 센터로 배송한다.

4.Azure 데이터 센터에서 데이터 업로드 및 삭제

Azure에서 Data Box를 인증하고 데이터를 Storage 계정으로 업로드한다. 이후 NIST SP 800-88r1 표준에 따라 crypto-erase 방식을 적용하여 데이터를 완전히 삭제하고 장치를 초기화한다.

결론

최신 세대 Azure Data Box는 데이터 전송 성능과 보안 측면에서 큰 발전을 이뤘습니다. NVMe 디바이스 도입으로 데이터 전송 속도가 개선되었으며, SMB Direct 및 RDMA(100GbE)를 활용한 대용량 파일 처리 성능이 향상되었다. 또한, 데이터 복사 서비스 최적화로 작은 파일부터 대용량 파일까지 전반적인 성능이 증가했습니다. 보안 측면에서도 TPM 2.0, 하드웨어 루트 오브 트러스트(RoT), 암호화된 프로토콜 지원 등으로 물리적·논리적 보안이 강화되었습니다.

그러나 몇 가지 한계점도 존재합니다. 먼저, Azure Data Box의 성능 향상은 최적의 환경에서나 발휘될 가능성이 크며, 실사용에서는 네트워크 인프라나 CPU 성능이 병목이 될 수 있습니다. 또한, 중간 호스트 없이 빠르게 데이터를 전송할 수 있다고 하지만, 파일이 작은 경우 오버헤드가 증가할 가능성이 있으며, 랜덤 액세스가 필요한 경우 성능 저하가 발생할 수 있수 있습니다. 결국, 이 업데이트가 실제 업무 환경에서 얼마나 유의미한 차이를 만들어낼지는 직접적인 테스트와 검증이 필요합니다.

이번 업데이트가 몇 년 만에 이루어졌다는 점에서 Microsoft가 비선호 프로젝트에도 간헐적인 업데이트를 제공하는 것에 감사하지만, AI를 비롯한 특정 분야에 모든 리소스가 집중된 현재의 흐름 속에서 이러한 업데이트는 더욱 소중하게 느껴집니다. 하지만 지속적인 개선을 위해서는 단순한 기능 추가가 아니라 장기적인 로드맵과 인적 리소스 투입이 필수적입니다.

그럼에도 불구하고, 최신 Azure Data Box는 기대할 만한 제품입니다. 대용량 데이터 마이그레이션이 필요한 기업들에게는 여전히 강력한 선택지가 될 것이며, 앞으로 더 자주 업데이트가 이루어진다면 더욱 활용성이 높아질 것으로 보입니다.

참조 링크

https://learn.microsoft.com/en-us/azure/databox/data-box-security?WT.mc_id=AZ-MVP-5002667

]]> 그림001

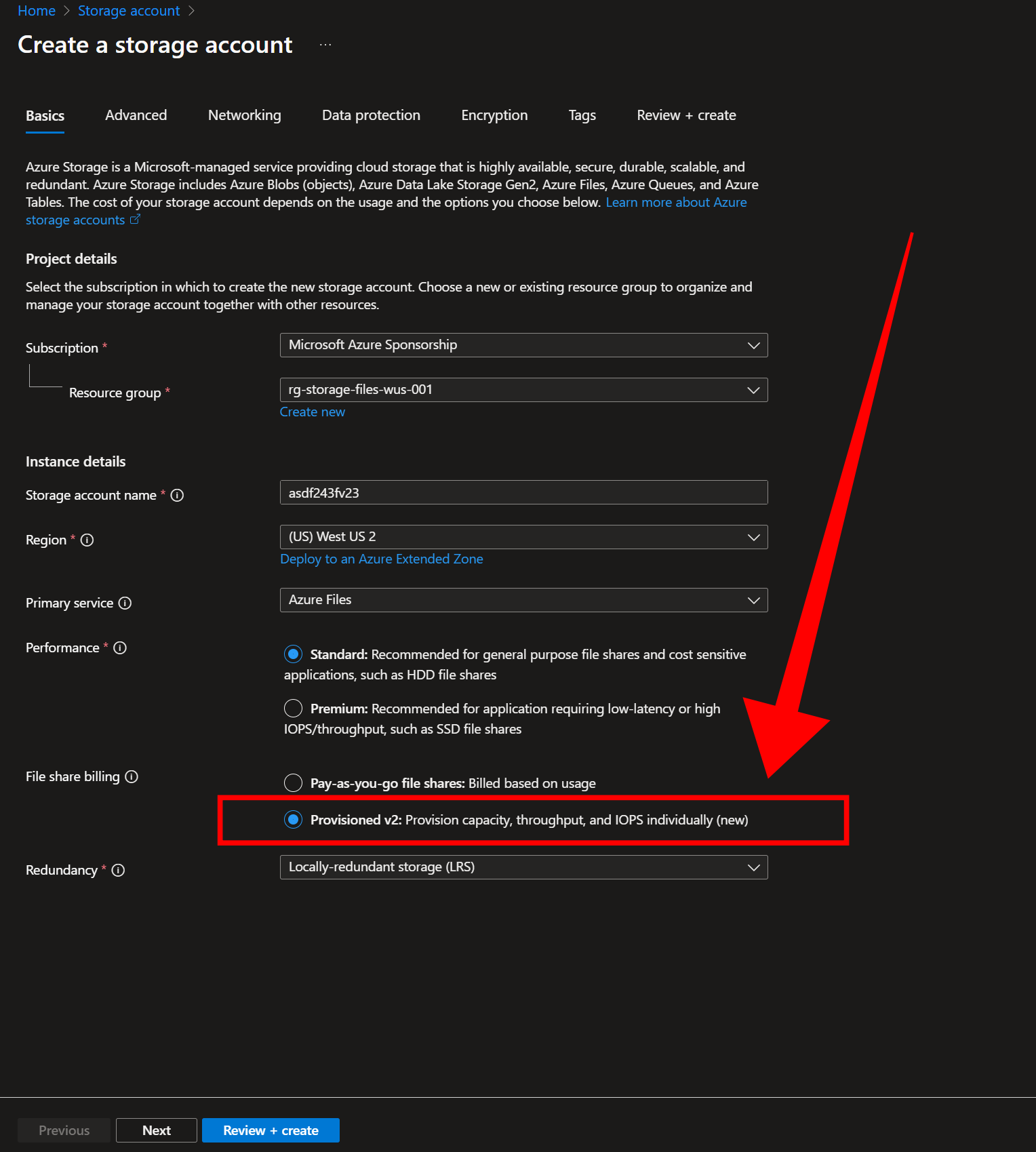

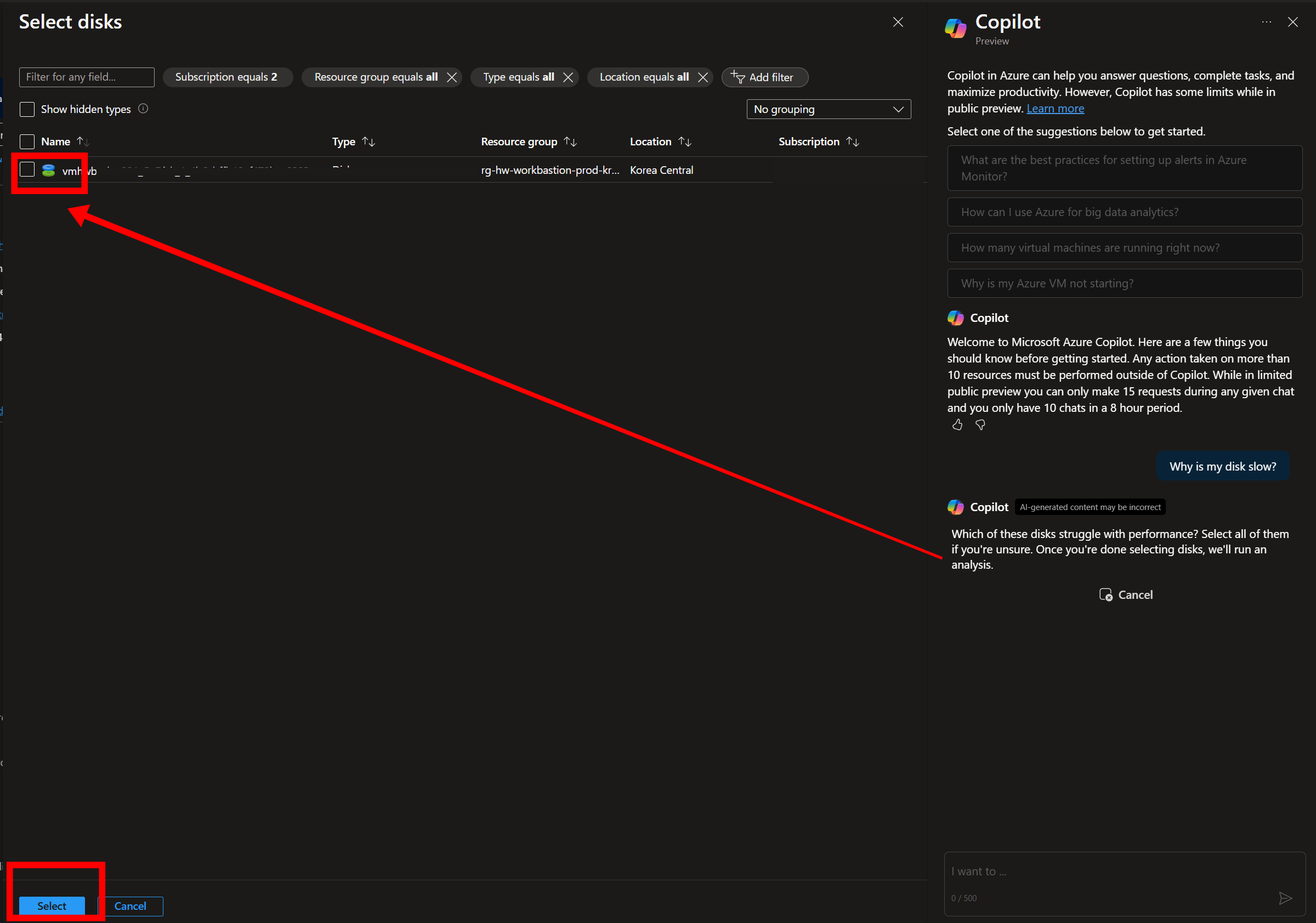

그림001

그림002

그림003 처럼 조건을 줄이면 24시간 이내에 한번 만 변경 가능합니다.

그림002

그림003 처럼 조건을 줄이면 24시간 이내에 한번 만 변경 가능합니다.

그림003

왜 이렇게 V1 v1 standard Premium 으로 나뉘고 구조가 변경될까?

Azure Files의 V1과 V2 계층 구분 및 Premium/Standard 계층의 구조 변경은, 기존 고객들이 사용하고 있던 PaaS(Platform as a Service) 기반 서비스를 호환하면서도 새로운 기능을 추가하려는 진화적 접근 방식에서 비롯된 것입니다.기존 서비스의 호환성 유지는 매우 중요한 부분입니다. 이미 많은 고객들이 기존의 Azure Files V1과 같은 서비스를 사용하고 있기 때문에, 완전히 새로운 구조로 변경하는 것은 고객 경험에 큰 영향을 미칠 수 있습니다. 기존 서비스를 V1으로 제공하고, 점차 V2로 이전하는 방식은 점진적인 변화를 제공하여 기존 고객들이 사용하는 방식에 큰 혼란을 주지 않도록 설계되었습니다.기존의 V1 버전이 점차 낮아지면, V2로 자연스럽게 유도하는 방법이 사용됩니다. 이 방식은 고객 리스크를 줄이기 위한 일반적인 전략입니다. 즉, 기존의 안정적인 V1을 그대로 사용하는 동안 새로운 기능과 성능 향상을 제공하는 V2로의 전환을 유도하는 것입니다. 이러한 전환은 시간이 지나면서 V1이 종료되고, 고객들이 최신 버전으로 점차 이동할 수 있도록 지원합니다.이와 같은 접근은 기존 시스템의 안정성을 유지하면서 새로운 기술적 요구 사항과 기능을 추가하는 데 유리한 방법입니다. 또한, 고객의 서비스 전환을 단계적으로 이루어지게 하여 리스크를 최소화하고, 서비스 제공자와 사용자가 모두 적응할 수 있는 시간을 확보하는 효과를 가져옵니다.

결론

최적의 결과를 얻기 위해서는 스토리지 어카운트에 대한 정교한 디자인이 필요합니다. 설계 단계에서부터 스토리지 구조와 관련된 스큐를 잘 이해하고 이를 반영한다면, 비용 최적화와 최적의 퍼포먼스를 동시에 달성할 수 있습니다. 하지만 이는 쉬운 일이 아닙니다. 스토리지 어카운트는 버전에 맞춰 설계해야 하므로, 상황에 따라 다르게 접근할 수밖에 없기 때문입니다.

하지만 처음부터 스토리지에 대한 깊은 이해가 있다면, Azure Files뿐만 아니라 Blob이나 디스크 등 다양한 스토리지 리소스에 대한 디자인을 효율적으로 구성할 수 있습니다. 지속적인 업데이트가 없다면 설계가 변경될 일이 적겠지만, 클라우드와 AI 시대에 접어들면서, AI를 활용한 자동 스토리지 스큐, IOPS, 처리량과 같은 메트릭을 Azure Copilot이 자동으로 선택하는 시대가 곧 올 것이라고 생각합니다. 이러한 기술 발전이 이루어지면, 스토리지 설계와 최적화는 훨씬 더 자동화되고 효율적으로 진행될 것입니다.]]>

그림003

왜 이렇게 V1 v1 standard Premium 으로 나뉘고 구조가 변경될까?

Azure Files의 V1과 V2 계층 구분 및 Premium/Standard 계층의 구조 변경은, 기존 고객들이 사용하고 있던 PaaS(Platform as a Service) 기반 서비스를 호환하면서도 새로운 기능을 추가하려는 진화적 접근 방식에서 비롯된 것입니다.기존 서비스의 호환성 유지는 매우 중요한 부분입니다. 이미 많은 고객들이 기존의 Azure Files V1과 같은 서비스를 사용하고 있기 때문에, 완전히 새로운 구조로 변경하는 것은 고객 경험에 큰 영향을 미칠 수 있습니다. 기존 서비스를 V1으로 제공하고, 점차 V2로 이전하는 방식은 점진적인 변화를 제공하여 기존 고객들이 사용하는 방식에 큰 혼란을 주지 않도록 설계되었습니다.기존의 V1 버전이 점차 낮아지면, V2로 자연스럽게 유도하는 방법이 사용됩니다. 이 방식은 고객 리스크를 줄이기 위한 일반적인 전략입니다. 즉, 기존의 안정적인 V1을 그대로 사용하는 동안 새로운 기능과 성능 향상을 제공하는 V2로의 전환을 유도하는 것입니다. 이러한 전환은 시간이 지나면서 V1이 종료되고, 고객들이 최신 버전으로 점차 이동할 수 있도록 지원합니다.이와 같은 접근은 기존 시스템의 안정성을 유지하면서 새로운 기술적 요구 사항과 기능을 추가하는 데 유리한 방법입니다. 또한, 고객의 서비스 전환을 단계적으로 이루어지게 하여 리스크를 최소화하고, 서비스 제공자와 사용자가 모두 적응할 수 있는 시간을 확보하는 효과를 가져옵니다.

결론

최적의 결과를 얻기 위해서는 스토리지 어카운트에 대한 정교한 디자인이 필요합니다. 설계 단계에서부터 스토리지 구조와 관련된 스큐를 잘 이해하고 이를 반영한다면, 비용 최적화와 최적의 퍼포먼스를 동시에 달성할 수 있습니다. 하지만 이는 쉬운 일이 아닙니다. 스토리지 어카운트는 버전에 맞춰 설계해야 하므로, 상황에 따라 다르게 접근할 수밖에 없기 때문입니다.

하지만 처음부터 스토리지에 대한 깊은 이해가 있다면, Azure Files뿐만 아니라 Blob이나 디스크 등 다양한 스토리지 리소스에 대한 디자인을 효율적으로 구성할 수 있습니다. 지속적인 업데이트가 없다면 설계가 변경될 일이 적겠지만, 클라우드와 AI 시대에 접어들면서, AI를 활용한 자동 스토리지 스큐, IOPS, 처리량과 같은 메트릭을 Azure Copilot이 자동으로 선택하는 시대가 곧 올 것이라고 생각합니다. 이러한 기술 발전이 이루어지면, 스토리지 설계와 최적화는 훨씬 더 자동화되고 효율적으로 진행될 것입니다.]]> Azure 관리 그룹과 AWS 조직 단위 비교

AWS에서는 계정 간 리소스 공유보다는 완전한 계정 독립성을 유지하면서 중앙에서 관리하는 방식입니다. Azure 관리 그룹 관리 그룹에 속한 구독들은 서로 독립적이지만, 상위 정책을 강제 적용받을 수 있습니다.

클라우드 환경이 점점 복잡해짐에 따라, 대기업 및 조직에서는 단일 계정(AWS)이나 단일 구독(Azure)만으로 리소스를 관리하는 것이 어려워지고 있습니다. 이에 따라 AWS는 조직 단위(Organizational Unit, OU) 개념을, Azure는 관리 그룹(Management Group) 개념을 도입하여 여러 계정(AWS) 또는 구독(Azure)을 보다 효율적으로 관리할 수 있도록 지원하고 있습니다.이 두 개념은 표면적으로 비슷해 보이지만, 클라우드 자원 관리 철학에서 큰 차이점을 가지고 있습니다. Azure는 중앙 집중식 관리 방식을 추구하는 반면, AWS는 각 계정의 독립성을 유지하면서 중앙에서 최소한의 거버넌스를 적용하는 방식을 선호합니다.

Azure 관리 그룹과 AWS 조직 단위 비교

AWS에서는 계정 간 리소스 공유보다는 완전한 계정 독립성을 유지하면서 중앙에서 관리하는 방식입니다. Azure 관리 그룹 관리 그룹에 속한 구독들은 서로 독립적이지만, 상위 정책을 강제 적용받을 수 있습니다.

클라우드 환경이 점점 복잡해짐에 따라, 대기업 및 조직에서는 단일 계정(AWS)이나 단일 구독(Azure)만으로 리소스를 관리하는 것이 어려워지고 있습니다. 이에 따라 AWS는 조직 단위(Organizational Unit, OU) 개념을, Azure는 관리 그룹(Management Group) 개념을 도입하여 여러 계정(AWS) 또는 구독(Azure)을 보다 효율적으로 관리할 수 있도록 지원하고 있습니다.이 두 개념은 표면적으로 비슷해 보이지만, 클라우드 자원 관리 철학에서 큰 차이점을 가지고 있습니다. Azure는 중앙 집중식 관리 방식을 추구하는 반면, AWS는 각 계정의 독립성을 유지하면서 중앙에서 최소한의 거버넌스를 적용하는 방식을 선호합니다.

AWS 계정과 Azure 구독의 비교

AWS 계정과 Azure 구독은 클라우드 리소스를 관리하는 기본 단위로 유사한 개념을 가지지만, 운영 방식에서 차이가 있습니다. AWS 계정은 기본적으로 완전히 독립적인 환경을 제공하며, IAM(Role 및 Policy)으로 개별적으로 권한을 관리하고, 계정 간 네트워크 연결 시 별도의 VPC Peering이나 AWS Transit Gateway 설정이 필요합니다. 또한, 청구 역시 계정 단위로 독립적으로 이루어지며, 비용을 통합 관리하려면 AWS Organizations의 Consolidated Billing 기능을 활용해야 합니다. 반면, Azure 구독은 Microsoft Entra 테넌트 내에서 중앙 집중적으로 관리되며, 테넌트 내 여러 구독 간 협업과 리소스 공유가 용이합니다. 권한 관리도 RBAC(Role-Based Access Control)를 통해 일관된 정책을 적용할 수 있으며, 네트워크 연결도 VNet Peering을 통해 상대적으로 간편하게 설정할 수 있습니다. 또한, 청구는 동일한 청구 계정(Billing Account) 아래 여러 구독을 통합하여 관리할 수 있어, 비용 할당이 비교적 수월합니다. 리소스 할당량 측면에서도 AWS는 계정별 조정이 유연한 반면, Azure는 일부 제한이 고정적이라 변경이 불가능한 경우가 있어 이를 고려해야 합니다. 결과적으로, AWS는 계정 단위의 독립성과 보안 경계를 강조하는 반면, Azure는 테넌트 중심의 중앙 집중적 관리를 기반으로 운영된다는 점이 주요 차이점입니다.

보안

AWS의 서비스 제어 정책(SCP)과 Azure 정책은 모두 클라우드 리소스에 대한 권한 및 규정 준수를 관리하는 중요한 도구입니다. AWS SCP는 주로 각 AWS 계정 내에서 최대 유효 권한을 제한하는 데 사용되며, 계정 단위로 독립적인 보안 경계를 설정합니다. 그러나 이 모델은 계정 간 리소스 공유 시 보안 구멍이 발생할 수 있는 위험이 존재합니다. 반면, Azure 정책은 Microsoft Entra 기반으로 중앙 집중적인 접근 방식을 채택, 테넌트 수준에서 정책을 정의하고 구독, 리소스 그룹 및 리소스 수준에서 적용할 수 있습니다. 이로 인해 Azure는 보안이 보다 일관되게 적용되며, 엔터프라이즈 표준을 준수할 수 있도록 사전 예방적으로 관리할 수 있습니다. 또한 Azure 정책은 기존 리소스와 향후 배포를 모두 평가하고 규정 준수 상태를 유지하기 위한 수정 작업을 자동으로 트리거할 수 있어 보안 구멍이 발생할 가능성이 낮습니다. 결국, AWS는 계정 기반으로 보안 관리가 독립적이기 때문에 보안 구멍이 발생할 수 있는 여지가 있지만, Azure는 중앙 집중적인 보안 관리와 정책 적용을 통해 보다 일관된 보안을 제공합니다.

결론

AWS와 Azure는 각각 고유한 방식으로 클라우드 리소스를 관리하고 보안을 구현합니다. AWS는 계정 기반의 독립적인 관리 방식을 채택하여 각 계정에 대해 세밀한 제어가 가능하지만, 계정 간 리소스 공유와 보안 측면에서 취약점이 발생할 수 있습니다. 반면, Azure는 중앙 집중적인 관리 모델을 통해 하나의 테넌트 내에서 구독과 리소스를 효율적으로 관리하고, 정책을 통해 보안을 일관되게 유지할 수 있습니다. 특히, Azure의 Microsoft Entra와 Azure 정책은 보안을 사전 예방적으로 관리하고, 리소스 간의 연동 및 규정 준수를 효율적으로 처리하는 데 강점을 보입니다. 따라서, 기업의 클라우드 인프라 관리에서 AWS는 보다 분산적인 접근을 제공하는 반면, Azure는 중앙 집중적이고 통합적인 관리 방식을 통해 보안을 강화할 수 있는 장점이 있습니다. Azure 경우 Microsoft Entra를 기반으로 하는 Azure의 AD 관리 기능은 오랜 역사를 자랑하며 강력한 보안 기능을 제공합니다. 개인적으로는 Azure AD가 AWS의 AD 관리 기능을 넘어서는 데 어려움이 있을 것으로 보지만, AWS 또한 기본적인 기능을 충분히 제공하며, 특정 사용 사례에서는 그 기능을 활용할 수 있습니다.각 플랫폼의 장단점을 충분히 알고 있는 것이 중요합니다.

]]>

AWS 계정과 Azure 구독의 비교

AWS 계정과 Azure 구독은 클라우드 리소스를 관리하는 기본 단위로 유사한 개념을 가지지만, 운영 방식에서 차이가 있습니다. AWS 계정은 기본적으로 완전히 독립적인 환경을 제공하며, IAM(Role 및 Policy)으로 개별적으로 권한을 관리하고, 계정 간 네트워크 연결 시 별도의 VPC Peering이나 AWS Transit Gateway 설정이 필요합니다. 또한, 청구 역시 계정 단위로 독립적으로 이루어지며, 비용을 통합 관리하려면 AWS Organizations의 Consolidated Billing 기능을 활용해야 합니다. 반면, Azure 구독은 Microsoft Entra 테넌트 내에서 중앙 집중적으로 관리되며, 테넌트 내 여러 구독 간 협업과 리소스 공유가 용이합니다. 권한 관리도 RBAC(Role-Based Access Control)를 통해 일관된 정책을 적용할 수 있으며, 네트워크 연결도 VNet Peering을 통해 상대적으로 간편하게 설정할 수 있습니다. 또한, 청구는 동일한 청구 계정(Billing Account) 아래 여러 구독을 통합하여 관리할 수 있어, 비용 할당이 비교적 수월합니다. 리소스 할당량 측면에서도 AWS는 계정별 조정이 유연한 반면, Azure는 일부 제한이 고정적이라 변경이 불가능한 경우가 있어 이를 고려해야 합니다. 결과적으로, AWS는 계정 단위의 독립성과 보안 경계를 강조하는 반면, Azure는 테넌트 중심의 중앙 집중적 관리를 기반으로 운영된다는 점이 주요 차이점입니다.

보안

AWS의 서비스 제어 정책(SCP)과 Azure 정책은 모두 클라우드 리소스에 대한 권한 및 규정 준수를 관리하는 중요한 도구입니다. AWS SCP는 주로 각 AWS 계정 내에서 최대 유효 권한을 제한하는 데 사용되며, 계정 단위로 독립적인 보안 경계를 설정합니다. 그러나 이 모델은 계정 간 리소스 공유 시 보안 구멍이 발생할 수 있는 위험이 존재합니다. 반면, Azure 정책은 Microsoft Entra 기반으로 중앙 집중적인 접근 방식을 채택, 테넌트 수준에서 정책을 정의하고 구독, 리소스 그룹 및 리소스 수준에서 적용할 수 있습니다. 이로 인해 Azure는 보안이 보다 일관되게 적용되며, 엔터프라이즈 표준을 준수할 수 있도록 사전 예방적으로 관리할 수 있습니다. 또한 Azure 정책은 기존 리소스와 향후 배포를 모두 평가하고 규정 준수 상태를 유지하기 위한 수정 작업을 자동으로 트리거할 수 있어 보안 구멍이 발생할 가능성이 낮습니다. 결국, AWS는 계정 기반으로 보안 관리가 독립적이기 때문에 보안 구멍이 발생할 수 있는 여지가 있지만, Azure는 중앙 집중적인 보안 관리와 정책 적용을 통해 보다 일관된 보안을 제공합니다.

결론

AWS와 Azure는 각각 고유한 방식으로 클라우드 리소스를 관리하고 보안을 구현합니다. AWS는 계정 기반의 독립적인 관리 방식을 채택하여 각 계정에 대해 세밀한 제어가 가능하지만, 계정 간 리소스 공유와 보안 측면에서 취약점이 발생할 수 있습니다. 반면, Azure는 중앙 집중적인 관리 모델을 통해 하나의 테넌트 내에서 구독과 리소스를 효율적으로 관리하고, 정책을 통해 보안을 일관되게 유지할 수 있습니다. 특히, Azure의 Microsoft Entra와 Azure 정책은 보안을 사전 예방적으로 관리하고, 리소스 간의 연동 및 규정 준수를 효율적으로 처리하는 데 강점을 보입니다. 따라서, 기업의 클라우드 인프라 관리에서 AWS는 보다 분산적인 접근을 제공하는 반면, Azure는 중앙 집중적이고 통합적인 관리 방식을 통해 보안을 강화할 수 있는 장점이 있습니다. Azure 경우 Microsoft Entra를 기반으로 하는 Azure의 AD 관리 기능은 오랜 역사를 자랑하며 강력한 보안 기능을 제공합니다. 개인적으로는 Azure AD가 AWS의 AD 관리 기능을 넘어서는 데 어려움이 있을 것으로 보지만, AWS 또한 기본적인 기능을 충분히 제공하며, 특정 사용 사례에서는 그 기능을 활용할 수 있습니다.각 플랫폼의 장단점을 충분히 알고 있는 것이 중요합니다.

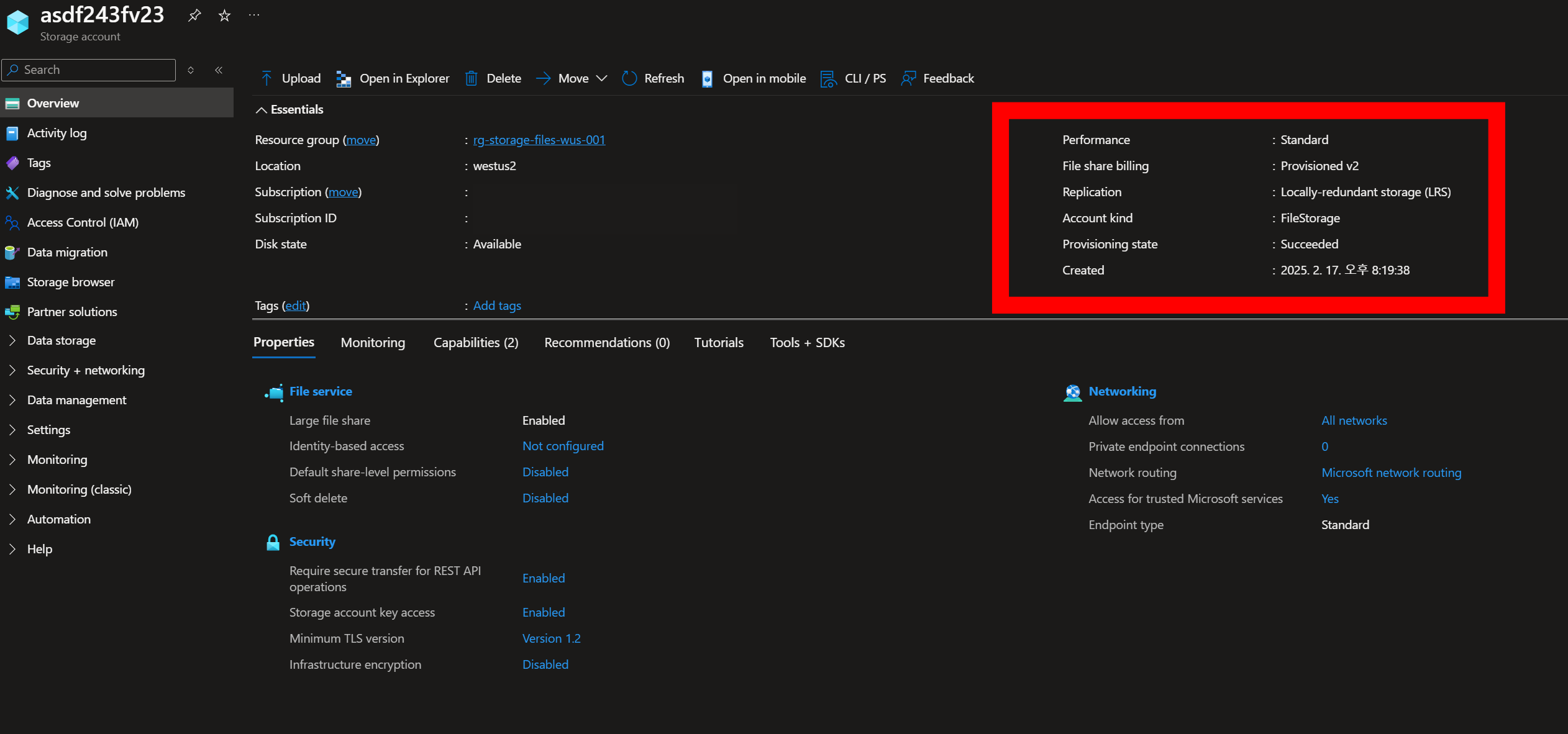

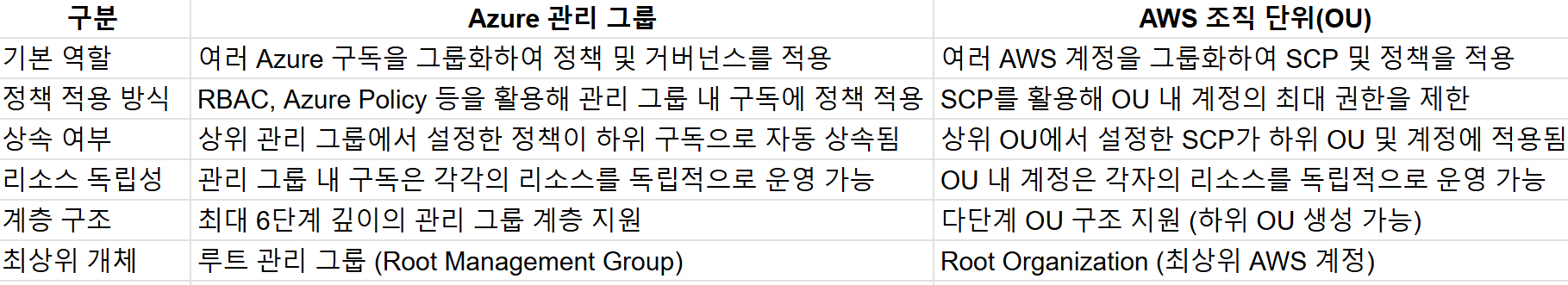

]]> 그림001

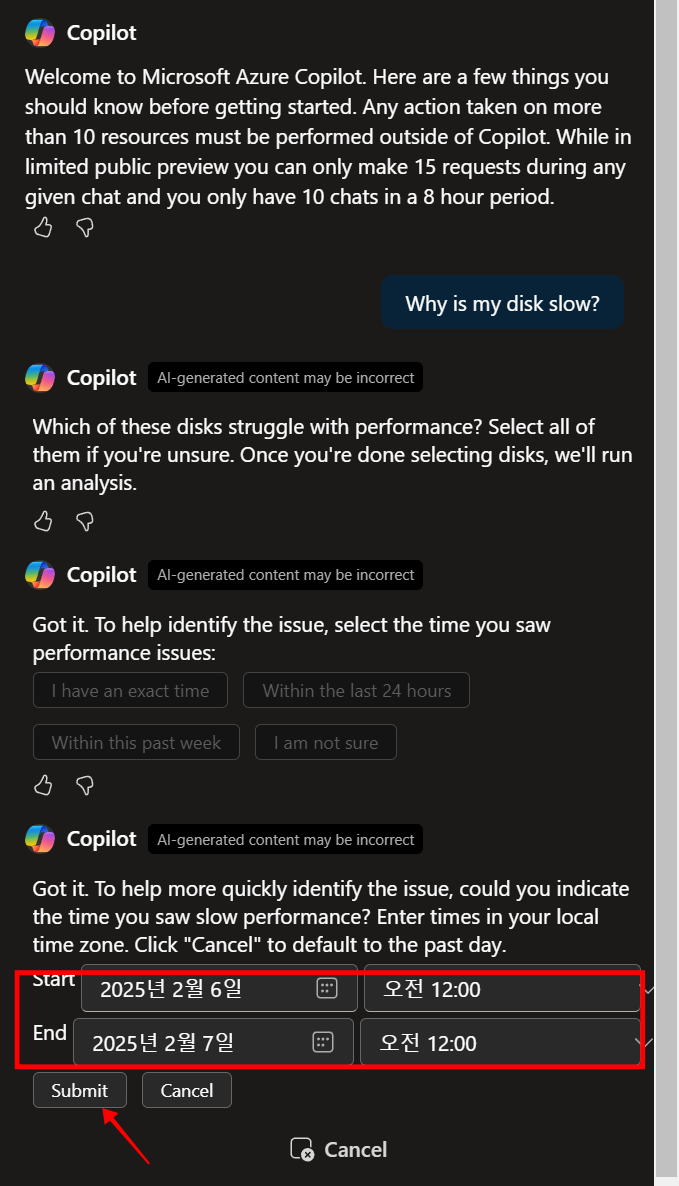

3.언제 퍼포먼스가 이슈가 있었는지 Copilot이 대화형으로 질문합니다.

4.I have an exact time 답변을 선택합니다.

그림001

3.언제 퍼포먼스가 이슈가 있었는지 Copilot이 대화형으로 질문합니다.

4.I have an exact time 답변을 선택합니다.

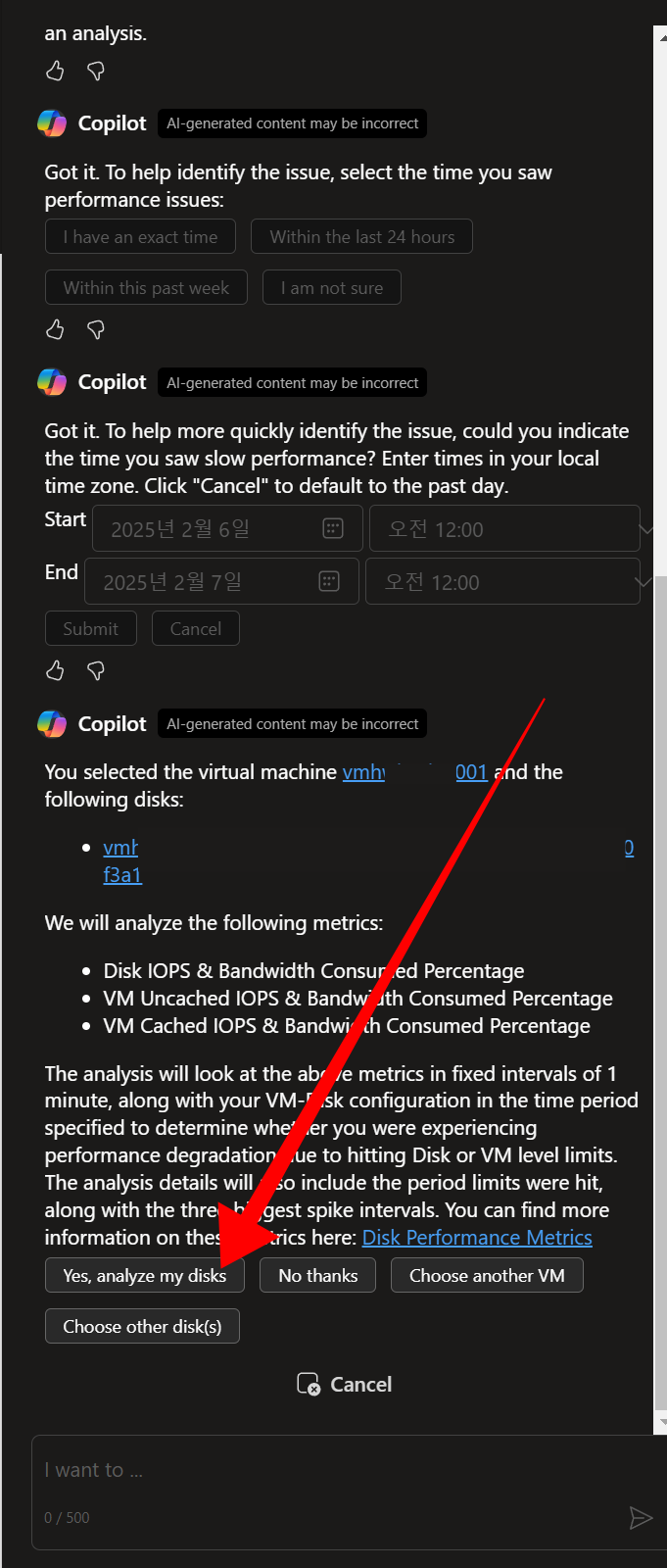

그림002

5. 정확한 시간을 입력합니다.

그림002

5. 정확한 시간을 입력합니다.

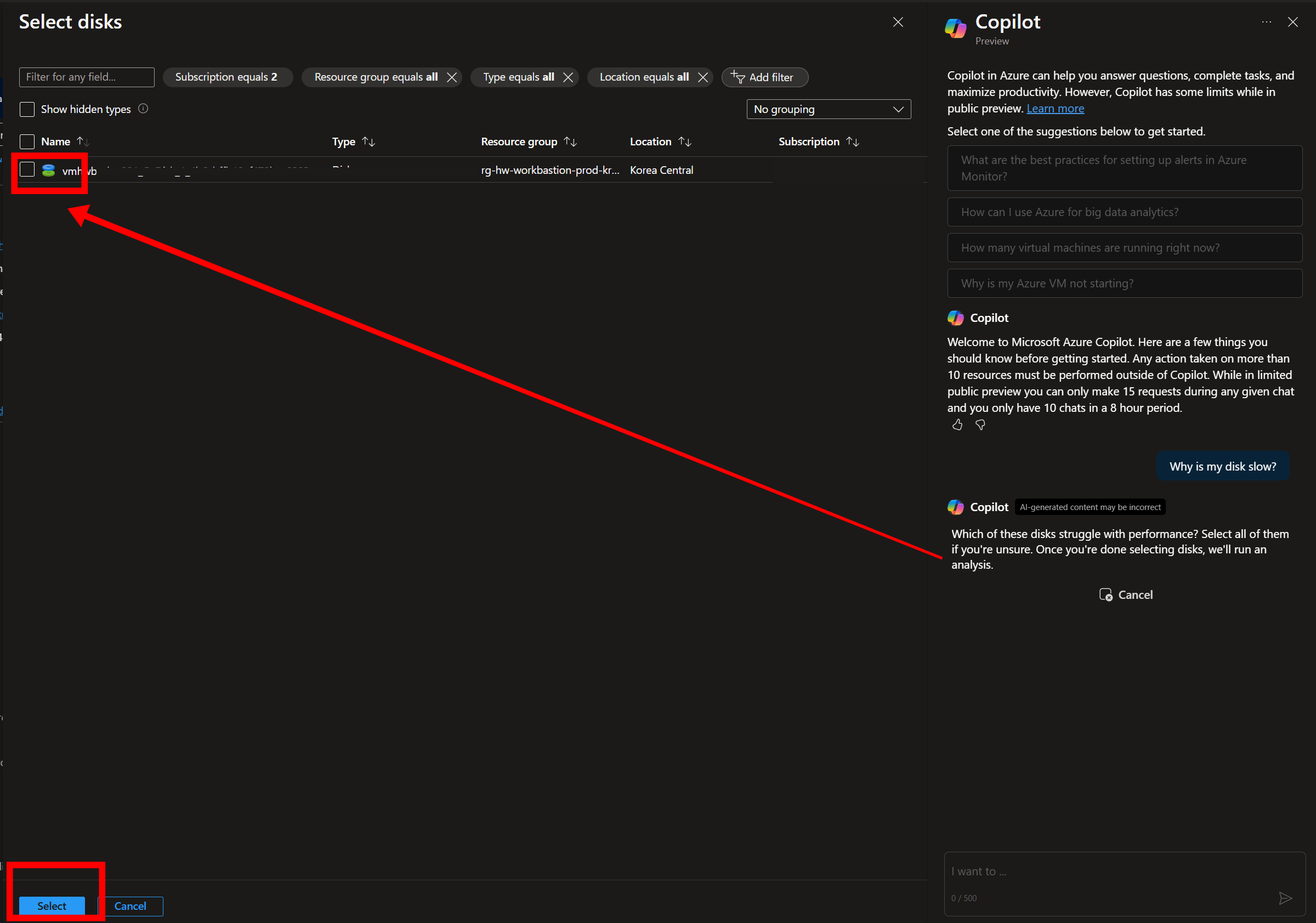

그림003

6. 선택한 디스크의 Azure 모니터링 지표에서 메트릭을 통해서 분석 합니다.

그림003

6. 선택한 디스크의 Azure 모니터링 지표에서 메트릭을 통해서 분석 합니다.

그림004

7. 분석 결과가 나옵니다.

그림004

7. 분석 결과가 나옵니다.

그림005

분석:

디스크와 연결된 가상 머신이 새로 생성되었거나 지정된 기간 동안 비활성 상태였던 것으로 보입니다. 이러한 비활성 상태로 인해 디스크 성능 문제를 효과적으로 분석하기에 충분한 데이터가 제공되지 않을 수 있습니다.

권장 작업:

분석 재시도: 가능하면 가상 머신이 활성화되었던 다른 기간으로 다시 시도하여 더 관련성 있는 성능 데이터를 수집하세요.

활동 모니터링: 가상 머신이 실행 중이고 워크로드를 적극적으로 처리하여 성능 메트릭을 캡처하는지 확인하세요.

추가 정보:

계속해서 속도가 느려지면 가상 머신 구성과 디스크 설정을 확인하여 워크로드에 최적화되었는지 확인하세요.

디스크 성능 최적화에 대한 자세한 내용은 Azure 설명서를 참조하세요.

분석에 대한 피드백

테스트를 통해서 새로 생성한 디스크인것을 완전히 정확히 분석 했으며 권장 작업이 대화형으로 다른 분석을 할수 있도록 도움을 줍니다. 기존 서포트에 대한 설명링크의 경우는 매우 일반적인 설명 링크나 서포트 + 트러블 슈팅을 포털에서 제공하던 것과 비교했을때 드라마틱하게 대화형이며 내정보 기반으로 분석 해주기 때문에 많은 도움이 됩니다.

그림005

분석:

디스크와 연결된 가상 머신이 새로 생성되었거나 지정된 기간 동안 비활성 상태였던 것으로 보입니다. 이러한 비활성 상태로 인해 디스크 성능 문제를 효과적으로 분석하기에 충분한 데이터가 제공되지 않을 수 있습니다.

권장 작업:

분석 재시도: 가능하면 가상 머신이 활성화되었던 다른 기간으로 다시 시도하여 더 관련성 있는 성능 데이터를 수집하세요.

활동 모니터링: 가상 머신이 실행 중이고 워크로드를 적극적으로 처리하여 성능 메트릭을 캡처하는지 확인하세요.

추가 정보:

계속해서 속도가 느려지면 가상 머신 구성과 디스크 설정을 확인하여 워크로드에 최적화되었는지 확인하세요.

디스크 성능 최적화에 대한 자세한 내용은 Azure 설명서를 참조하세요.

분석에 대한 피드백

테스트를 통해서 새로 생성한 디스크인것을 완전히 정확히 분석 했으며 권장 작업이 대화형으로 다른 분석을 할수 있도록 도움을 줍니다. 기존 서포트에 대한 설명링크의 경우는 매우 일반적인 설명 링크나 서포트 + 트러블 슈팅을 포털에서 제공하던 것과 비교했을때 드라마틱하게 대화형이며 내정보 기반으로 분석 해주기 때문에 많은 도움이 됩니다.

Copilot이 나아가야 할 방향

Microsoft Copilot의 디스크 성능 문제 해결 기능은 AI를 활용한 클라우드 운영 최적화의 한 걸음으로 볼 수 있습니다. 그러나 이 기능이 단순한 진단 도구에서 벗어나 실제 운영 환경에서 신뢰할 수 있는 성능 최적화 솔루션으로 자리 잡기 위해서는 몇 가지 중요한 방향성이 필요합니다. 첫째, 보다 정밀한 분석 및 복합적인 문제 해결 능력 강화 현재 Copilot은 VM-Disk 구성 내에서 성능 문제를 감지하고 기본적인 최적화 방안을 제시하는 수준에 머물러 있습니다. 그러나 클라우드 인프라의 성능 문제는 네트워크 병목, 애플리케이션 아키텍처, 스토리지 계층 구조 등 다양한 요소가 얽혀 있습니다. 따라서 Copilot이 단순히 디스크 성능 최적화를 제안하는 것이 아니라, 이러한 다양한 요소를 종합적으로 분석하고 상관관계를 찾아주는 AI 모델로 발전해야 합니다. 둘째, 자동화 기능의 신뢰성 강화 및 사용자 제어 옵션 확대 자동화된 성능 최적화가 모든 환경에 적합할 수는 없습니다. 현재 Copilot이 제안하는 해결책이 Azure Portal을 통해 바로 적용될 수 있지만, IT 운영자는 이러한 변경이 실제 시스템에 미칠 영향을 충분히 검토해야 합니다. 따라서 Copilot은 최적화 적용 전에 예상되는 성능 변화와 위험 요소를 명확하게 설명하는 기능을 추가해야 하며, 운영자가 이를 세부적으로 조정할 수 있도록 유연한 제어 옵션을 제공해야 합니다.결론

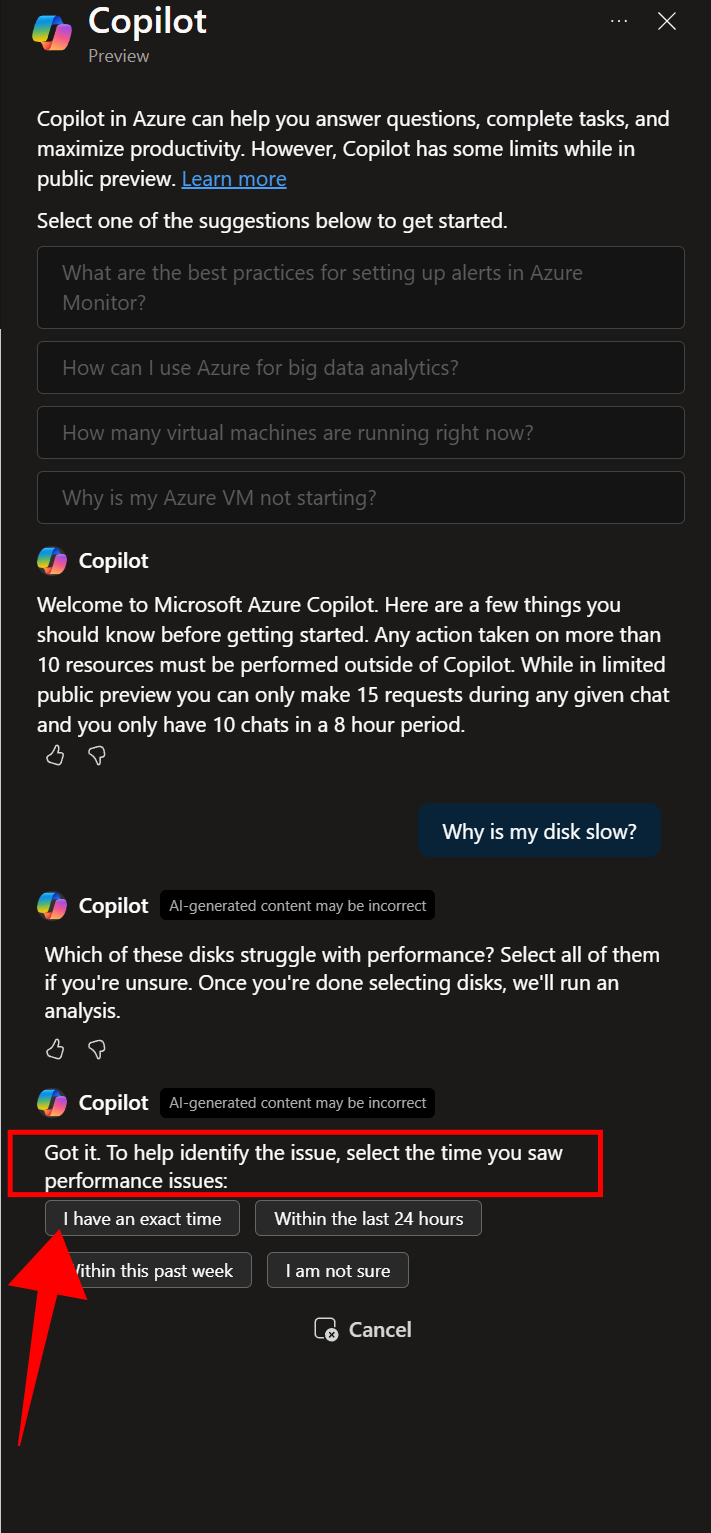

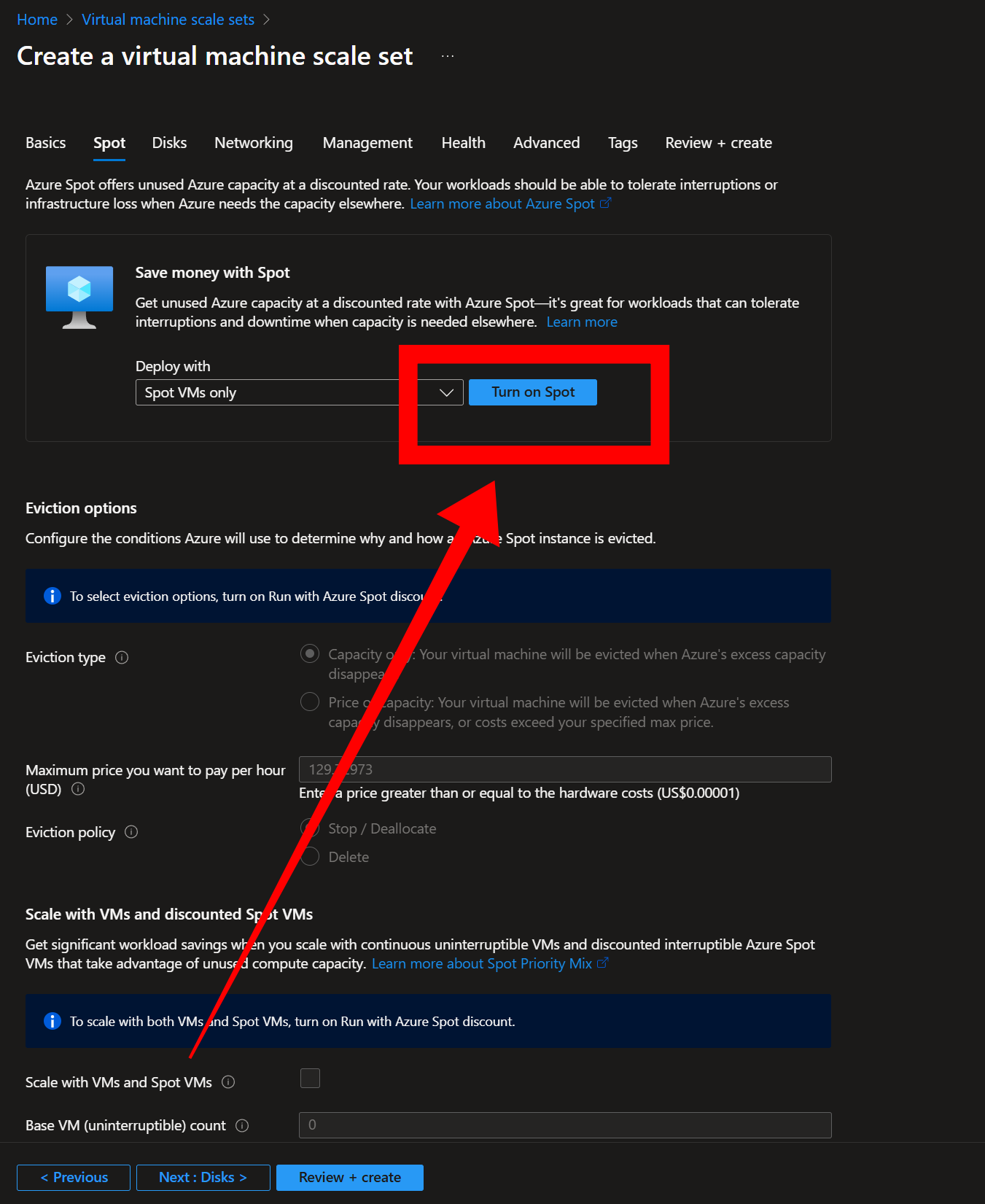

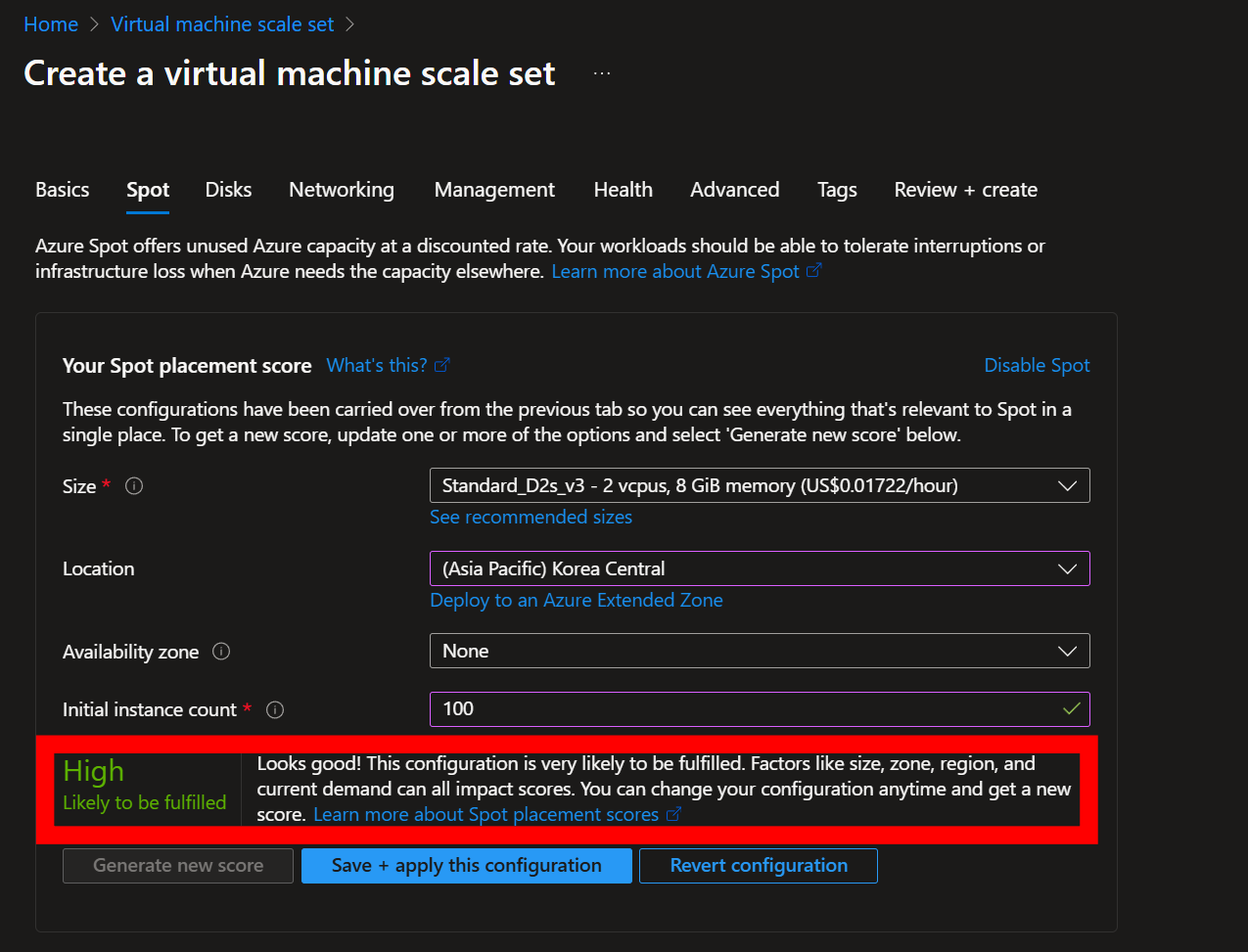

Copilot의 디스크 성능 문제 해결 기능은 AI 기반 인프라 최적화의 가능성을 보여주지만, 보다 정밀한 문제 해결 능력, 신뢰할 수 있는 자동화 적용, 단순한 AI 도우미가 아니라 실제 IT 운영자가 신뢰하고 활용할 수 있는 AI 기반 운영 최적화 솔루션으로 발전하기 위해서는, 이러한 방향으로 지속적인 개선이 이루어져야 할 것입니다.]]> 그림2 스팟 점수 평가

그림2 스팟 점수 평가

Spot Placement Score는 클라우드 리소스 배포의 성공 가능성을 평가하고 최적화할 수 있는 유용한 도구로, 특히 비용 효율성을 중시하는 사용자들에게 많은 기대를 받고 있습니다. 이 기능은 원하는 Spot VM 수, VM 크기, 배포 지역 및 영역을 고려하여 성공 가능성을 예측하고 이를 "높음," "보통," "낮음"으로 분류해 배포 전략을 지원합니다. 그러나 이러한 장점에도 불구하고, 이를 과신하거나 단독으로 의존하는 것은 위험할 수 있습니다.

우선, Spot Placement Score의 가장 큰 약점은 실시간 동적 환경에서의 변동성을 완전히 반영하지 못한다는 점입니다. Spot 자원은 수요와 공급의 변동에 따라 크게 달라지며, "높음" 점수가 반드시 성공을 보장하지 않습니다. 이 점수는 요청 시점에만 유효하며, 같은 날이라도 시간에 따라 결과가 크게 달라질 수 있습니다. 따라서 배포 전략은 항상 이러한 동적인 환경을 염두에 두어야 합니다.

또한, Spot Placement Score는 특정 구성에만 유효한 점수입니다. 원하는 VM 수, 크기, 위치 및 영역이 조금만 달라져도 해당 점수는 무의미해질 수 있습니다. VM 확장 집합이나 특정 퇴거율과 같은 추가적인 제약 조건은 이 점수에 반영되지 않으므로, 사용자가 별도로 고려해야 합니다. 또한, 구독에 따른 Spot VM 할당량 한도 역시 도구에서 평가하지 않기 때문에, 이러한 한도를 초과한 경우 배포 성공 여부와 상관없이 요청이 거절될 수 있습니다.

결과적으로 Spot Placement Score는 배포 성공률을 높이는 데 도움이 되는 강력한 지표이지만, 모든 문제를 해결하는 만능 도구는 아닙니다. 사용자는 이를 가이드로 활용하되, 실시간 모니터링 및 추가적인 자원 관리 전략을 병행해야만 클라우드 비용과 안정성을 최적화할 수 있습니다. 이러한 점에서 Spot Placement Score는 어디까지나 하나의 도구일 뿐, 종합적인 클라우드 전략의 일부로 활용되어야 한다는 점을 잊어서는 안 됩니다.

Spot Placement Score는 배포 성공 가능성을 평가하고 최적의 리소스 배치를 돕는 유용한 도구이지만, 몇 가지 중요한 단점이 존재합니다. 이러한 단점을 이해하고 대처하는 것이 효과적인 활용의 핵심입니다.

1.실시간 변동성 반영의 한계

Spot 자원은 본질적으로 수요와 공급의 변동에 민감하며, Spot Placement Score는 이를 완벽히 반영하지 못합니다. "높음" 점수가 나왔다고 하더라도, 실제 배포 시점의 자원 가용성이 예측과 달라질 수 있습니다. 점수는 요청 시점에만 유효하며, 시간이 지나거나 환경이 바뀌면 신뢰도가 크게 떨어질 수 있습니다. 따라서, 동일한 조건이라도 다른 시간대나 상황에서 배포 실패 가능성이 존재합니다.

2.제약 조건에 대한 고려 부족

Spot Placement Score는 특정 매개변수(예: VM 크기, 원하는 VM 수, 배포 지역 및 영역)를 기반으로 계산되지만, 다른 제약 조건은 고려하지 않습니다. 예를 들어, VM 확장 집합이나 특정 퇴거율, 또는 단일 배치 그룹과 같은 요소는 점수 산정에서 제외됩니다. 이는 배포 전략을 복잡하게 만들 수 있으며, 결과적으로 예상치 못한 실패를 초래할 수 있습니다.

3.실제 성공 보장 부족

"높음" 점수가 성공을 보장하지 않는다는 점이 가장 큰 단점 중 하나입니다. 이 점수는 과거와 현재의 트렌드를 기반으로 계산되지만, 클라우드 환경의 동적인 특성 때문에 완벽한 예측은 불가능합니다. 또한, 점수 자체가 단순한 추천으로만 작용하며, 실제로 자원을 확보하거나 배포를 성공시키는 데 필요한 세부적인 조건까지 보장하지 않습니다.

4.장기적인 데이터 부족

Spot Placement Score는 실시간 및 단기적인 데이터에 의존하기 때문에, 배포 전략을 장기적으로 계획하려는 사용자에게는 충분한 신뢰성을 제공하지 못할 수 있습니다. 이는 예측적 분석이 부족한 초기 사용자에게 더 큰 단점으로 다가옵니다.

5.복잡성 증가

Spot Placement Score를 활용하기 위해서는 사용자가 매개변수 입력, 점수 분석, 결과를 바탕으로 한 조정 등 여러 단계를 거쳐야 합니다. 이는 클라우드 관리 경험이 적은 사용자에게 추가적인 학습 곡선과 시간 소모를 요구할 수 있습니다. 따라서, 이 도구를 효과적으로 활용하려면 기본적인 클라우드 컴퓨팅 및 Spot 인스턴스 작동 원리에 대한 깊은 이해가 필요합니다.

결론적으로, Spot Placement Score는 유용한 도구이지만, 그 한계를 명확히 이해하고 보완적인 전략을 수립해야 효과적으로 활용할 수 있습니다. 이 기능을 맹신하기보다는 실시간 모니터링, 자원 관리 도구, 그리고 수동적인 대응 전략을 병행하여 배포 성공률과 비용 효율성을 극대화하는 것이 중요합니다.

결론

Spot Placement Score는 클라우드 배포에서 리소스의 가용성 및 비용 효율성을 최적화하는 데 중요한 도구로 자리 잡을 수 있습니다. 이 기능은 배포 성공 가능성을 예측하고, Spot VM의 안정성을 높이기 위한 최적의 지역과 VM 크기를 식별하는 데 큰 도움이 됩니다. 그러나 이 도구는 한계도 명확합니다. 점수는 과거와 현재의 데이터를 기반으로 계산되기 때문에 동적이고 변동적인 클라우드 환경에서는 예측에 오류가 발생할 수 있습니다. 또한, 점수가 성공을 보장하지 않으며, 추가적인 제약 조건이나 구독 할당량 등의 변수는 고려되지 않습니다.

따라서 Spot Placement Score를 효과적으로 활용하려면 이 도구의 한계를 인식하고, 실시간 모니터링 및 추가적인 전략과 함께 사용해야 합니다. 클라우드 리소스를 최적화하려는 기업이나 개인은 이 점수를 하나의 참고자료로 삼되, 리소스 배치에 있어 보다 다각적인 접근을 통해 배포 성공률을 높이고, 실패 위험을 최소화하는 전략을 세워야 합니다. 이 과정에서 다른 클라우드 관리 도구와의 조화로운 사용이 무엇보다 중요합니다.

https://learn.microsoft.com/en-us/azure/virtual-machine-scale-sets/spot-placement-score?tabs=portal?WT.mc_id=AZ-MVP-5002667]]>

Spot Placement Score는 클라우드 리소스 배포의 성공 가능성을 평가하고 최적화할 수 있는 유용한 도구로, 특히 비용 효율성을 중시하는 사용자들에게 많은 기대를 받고 있습니다. 이 기능은 원하는 Spot VM 수, VM 크기, 배포 지역 및 영역을 고려하여 성공 가능성을 예측하고 이를 "높음," "보통," "낮음"으로 분류해 배포 전략을 지원합니다. 그러나 이러한 장점에도 불구하고, 이를 과신하거나 단독으로 의존하는 것은 위험할 수 있습니다.

우선, Spot Placement Score의 가장 큰 약점은 실시간 동적 환경에서의 변동성을 완전히 반영하지 못한다는 점입니다. Spot 자원은 수요와 공급의 변동에 따라 크게 달라지며, "높음" 점수가 반드시 성공을 보장하지 않습니다. 이 점수는 요청 시점에만 유효하며, 같은 날이라도 시간에 따라 결과가 크게 달라질 수 있습니다. 따라서 배포 전략은 항상 이러한 동적인 환경을 염두에 두어야 합니다.

또한, Spot Placement Score는 특정 구성에만 유효한 점수입니다. 원하는 VM 수, 크기, 위치 및 영역이 조금만 달라져도 해당 점수는 무의미해질 수 있습니다. VM 확장 집합이나 특정 퇴거율과 같은 추가적인 제약 조건은 이 점수에 반영되지 않으므로, 사용자가 별도로 고려해야 합니다. 또한, 구독에 따른 Spot VM 할당량 한도 역시 도구에서 평가하지 않기 때문에, 이러한 한도를 초과한 경우 배포 성공 여부와 상관없이 요청이 거절될 수 있습니다.

결과적으로 Spot Placement Score는 배포 성공률을 높이는 데 도움이 되는 강력한 지표이지만, 모든 문제를 해결하는 만능 도구는 아닙니다. 사용자는 이를 가이드로 활용하되, 실시간 모니터링 및 추가적인 자원 관리 전략을 병행해야만 클라우드 비용과 안정성을 최적화할 수 있습니다. 이러한 점에서 Spot Placement Score는 어디까지나 하나의 도구일 뿐, 종합적인 클라우드 전략의 일부로 활용되어야 한다는 점을 잊어서는 안 됩니다.

Spot Placement Score는 배포 성공 가능성을 평가하고 최적의 리소스 배치를 돕는 유용한 도구이지만, 몇 가지 중요한 단점이 존재합니다. 이러한 단점을 이해하고 대처하는 것이 효과적인 활용의 핵심입니다.

1.실시간 변동성 반영의 한계

Spot 자원은 본질적으로 수요와 공급의 변동에 민감하며, Spot Placement Score는 이를 완벽히 반영하지 못합니다. "높음" 점수가 나왔다고 하더라도, 실제 배포 시점의 자원 가용성이 예측과 달라질 수 있습니다. 점수는 요청 시점에만 유효하며, 시간이 지나거나 환경이 바뀌면 신뢰도가 크게 떨어질 수 있습니다. 따라서, 동일한 조건이라도 다른 시간대나 상황에서 배포 실패 가능성이 존재합니다.

2.제약 조건에 대한 고려 부족

Spot Placement Score는 특정 매개변수(예: VM 크기, 원하는 VM 수, 배포 지역 및 영역)를 기반으로 계산되지만, 다른 제약 조건은 고려하지 않습니다. 예를 들어, VM 확장 집합이나 특정 퇴거율, 또는 단일 배치 그룹과 같은 요소는 점수 산정에서 제외됩니다. 이는 배포 전략을 복잡하게 만들 수 있으며, 결과적으로 예상치 못한 실패를 초래할 수 있습니다.

3.실제 성공 보장 부족

"높음" 점수가 성공을 보장하지 않는다는 점이 가장 큰 단점 중 하나입니다. 이 점수는 과거와 현재의 트렌드를 기반으로 계산되지만, 클라우드 환경의 동적인 특성 때문에 완벽한 예측은 불가능합니다. 또한, 점수 자체가 단순한 추천으로만 작용하며, 실제로 자원을 확보하거나 배포를 성공시키는 데 필요한 세부적인 조건까지 보장하지 않습니다.

4.장기적인 데이터 부족

Spot Placement Score는 실시간 및 단기적인 데이터에 의존하기 때문에, 배포 전략을 장기적으로 계획하려는 사용자에게는 충분한 신뢰성을 제공하지 못할 수 있습니다. 이는 예측적 분석이 부족한 초기 사용자에게 더 큰 단점으로 다가옵니다.

5.복잡성 증가

Spot Placement Score를 활용하기 위해서는 사용자가 매개변수 입력, 점수 분석, 결과를 바탕으로 한 조정 등 여러 단계를 거쳐야 합니다. 이는 클라우드 관리 경험이 적은 사용자에게 추가적인 학습 곡선과 시간 소모를 요구할 수 있습니다. 따라서, 이 도구를 효과적으로 활용하려면 기본적인 클라우드 컴퓨팅 및 Spot 인스턴스 작동 원리에 대한 깊은 이해가 필요합니다.

결론적으로, Spot Placement Score는 유용한 도구이지만, 그 한계를 명확히 이해하고 보완적인 전략을 수립해야 효과적으로 활용할 수 있습니다. 이 기능을 맹신하기보다는 실시간 모니터링, 자원 관리 도구, 그리고 수동적인 대응 전략을 병행하여 배포 성공률과 비용 효율성을 극대화하는 것이 중요합니다.

결론

Spot Placement Score는 클라우드 배포에서 리소스의 가용성 및 비용 효율성을 최적화하는 데 중요한 도구로 자리 잡을 수 있습니다. 이 기능은 배포 성공 가능성을 예측하고, Spot VM의 안정성을 높이기 위한 최적의 지역과 VM 크기를 식별하는 데 큰 도움이 됩니다. 그러나 이 도구는 한계도 명확합니다. 점수는 과거와 현재의 데이터를 기반으로 계산되기 때문에 동적이고 변동적인 클라우드 환경에서는 예측에 오류가 발생할 수 있습니다. 또한, 점수가 성공을 보장하지 않으며, 추가적인 제약 조건이나 구독 할당량 등의 변수는 고려되지 않습니다.

따라서 Spot Placement Score를 효과적으로 활용하려면 이 도구의 한계를 인식하고, 실시간 모니터링 및 추가적인 전략과 함께 사용해야 합니다. 클라우드 리소스를 최적화하려는 기업이나 개인은 이 점수를 하나의 참고자료로 삼되, 리소스 배치에 있어 보다 다각적인 접근을 통해 배포 성공률을 높이고, 실패 위험을 최소화하는 전략을 세워야 합니다. 이 과정에서 다른 클라우드 관리 도구와의 조화로운 사용이 무엇보다 중요합니다.

https://learn.microsoft.com/en-us/azure/virtual-machine-scale-sets/spot-placement-score?tabs=portal?WT.mc_id=AZ-MVP-5002667]]>무료 컨트롤 플레인: 보이지 않는 비용

AKS 기본적으로 컨트롤 플레인 비용을 무료로 제공하며, 이는 초기 사용 시 매력적인 옵션으로 보일 수 있습니다. 하지만 이 무료 옵션에는 중요한 단점이 있습니다. SLA 부재: 무료 컨트롤 플레인은 SLA를 보장하지 않습니다. 엔터프라이즈 환경에서 높은 가용성이 요구될 때, SLA가 없는 컨트롤 플레인은 예기치 않은 다운타임이나 장애 시 복구 시간이 길어질 가능성이 큽니다. 이는 직접적인 금전적 손실뿐 아니라, 고객 신뢰에 큰 영향을 미칩니다. 스케일링 제한: 무료 컨트롤 플레인은 극단적으로 많은 워크로드를 처리하기 위한 최적화가 부족할 수 있습니다. 마이크로서비스 구조에서 수천 개의 서비스와 관련된 요청을 처리할 때, 무료 컨트롤 플레인의 한계로 인해 성능 저하가 발생할 가능성이 높습니다.유료 컨트롤 플레인: 엔터프라이즈의 필연적 선택

EKS의 경우, 유료 컨트롤 플레인을 사용하는 비용이 약 $0.10/시간(약 $73/월)으로 책정되어 있습니다. AKS는 기본적으로 무료이지만, 프리미엄 네트워크 또는 부가 서비스 사용 시 비용이 추가될 수 있습니다. 엔터프라이즈 환경에서는 유료 컨트롤 플레인을 선택하는 것이 사실상 필수적인 선택입니다. SLA 보장: 유료 옵션을 통해 99.9% 이상의 SLA를 보장받을 수 있으며, 이는 운영 안정성을 위해 필수적입니다. 다운타임이 초래하는 기회비용을 고려하면 이 비용은 적은 편입니다. 운영 효율성: 유료 컨트롤 플레인은 확장성과 안정성을 보장하기 위해 최적화되어 있어, 대규모 워크로드 처리 시에도 예측 가능한 성능을 제공합니다.클러스터 비용: 극단적으로 증가하는 리소스 소모

AKS와 EKS 모두 워커 노드 비용은 사용자가 부담합니다. 하지만 클러스터 규모가 커질수록 컨트롤 플레인의 부담이 워커 노드로 전이되며, 이로 인해 전체 비용이 급격히 증가할 수 있습니다. 수천 개의 마이크로서비스: 마이크로서비스 아키텍처는 본질적으로 작은 서비스 단위를 독립적으로 운영하는 구조입니다. 이로 인해 클러스터 내에서 수천 개의 팟(Pod), 서비스, 네임스페이스가 생성되며, 컨트롤 플레인의 부하가 비약적으로 증가합니다. 관리 오버헤드: 쿠버네티스는 컨트롤 플레인이 API 요청을 처리하고, 클러스터 상태를 지속적으로 조정하며, 스케일링 정책을 적용하는 데 리소스를 사용합니다. 마이크로서비스가 증가할수록 이러한 작업이 기하급수적으로 늘어나며, 이는 워커 노드와 네트워크 트래픽 비용의 증가로 이어집니다. 고가용성을 위한 중복성의 필요성 고가용성(High Availability, HA)은 클러스터의 단일 장애 지점(Single Point of Failure, SPOF)을 제거하고, 서비스 중단을 방지하기 위해 필수적입니다. AKS와 EKS는 기본적으로 SLA를 보장하는 유료 컨트롤 플레인 옵션을 제공하지만, 고가용성을 실현하려면 다음과 같은 추가적인 중복 리소스가 필요합니다: 컨트롤 플레인 중복:EKS: 기본적으로 멀티 AZ(가용 영역)에 걸쳐 컨트롤 플레인을 중복 배치하여 99.95%의 SLA를 제공합니다. 이는 유료로 제공되며, 사용자 비용에 포함됩니다.AKS: SLA를 보장하려면 Azure Availability Zones를 사용해 중복 클러스터를 설정해야 하며, 별도 구성 및 리소스 비용이 추가됩니다. 워커 노드 중복:클러스터의 워커 노드가 단일 AZ에 의존하지 않도록 각 AZ에 중복 노드를 배치해야 합니다. 이는 노드 비용뿐만 아니라 데이터 전송 비용, 스케일링 비용도 증가시킵니다. 스토리지 중복: Persistent Volume은 지역적 장애를 고려해 복제본을 설정해야 하며, 이는 Azure Managed Disks 또는 Amazon EBS의 비용을 증가시킵니다. 3.쿠버네티스를 실행하는 구성요소 및 모니터링 및 로그 쿠버네티스 실행 및 모니터링 구성 비용 증가: Prometheus, Loki, Grafana의 필요성과 관리 부담 쿠버네티스를 운영하려면 클러스터 상태를 모니터링하고 문제를 진단하기 위한 강력한 도구가 필요합니다. 대표적으로 Prometheus(모니터링), Loki(로그 수집 및 저장), Grafana(시각화)가 널리 사용됩니다. 이들 도구는 뛰어난 기능을 제공하지만, 이를 운영하고 유지하기 위해 추가적인 비용과 관리 부담이 발생합니다. 특히, EKS(Amazon Elastic Kubernetes Service) 환경에서 트러블슈팅을 위한 로그 저장 및 분석은 엔터프라이즈 운영 비용에 상당한 영향을 미칩니다. 쿠버네티스 실행을 위한 필수 구성요소 쿠버네티스 클러스터는 컨트롤 플레인과 워커 노드만으로는 제대로 운영될 수 없습니다. 정상적인 운영과 문제 해결을 위해 다음과 같은 모니터링 및 로깅 도구를 구성해야 합니다: Prometheus: 쿠버네티스 메트릭 수집 및 알림 설정. Loki: 애플리케이션 및 시스템 로그 수집 및 저장. Grafana: Prometheus와 Loki 데이터를 기반으로 시각화 대시보드 제공. 이러한 도구는 고도화된 운영 환경을 지원하지만, 다음과 같은 추가적인 비용을 유발합니다. Prometheus, Loki, Grafana 도입으로 인한 비용 증가 EKS의 로그 트러블슈팅으로 인한 추가 비용 EKS 환경에서 문제를 해결하려면 다음과 같은 작업이 필수적입니다: 애플리케이션 및 시스템 로그 분석: Loki와 같은 도구를 통해 로그를 저장하고, 문제 발생 시 이를 검색 및 분석합니다. 트러블슈팅 데이터를 장기 보관: 장애 분석 및 감사 용도로 로그를 장기 보관해야 하며, 이는 저장 비용을 증가 시킵니다. 추가 서비스 활용: AWS CloudWatch Logs: 기본 로그 관리 옵션이지만 데이터 수집, 저장, 검색에 비용이 발생합니다. Elasticsearch와 같은 고급 로그 분석 도구를 사용할 경우 라이선스 및 운영 비용이 추가됩니다. ArgoCD를 추가한 쿠버네티스 관리 및 비용 증가 쿠버네티스 환경에서 ArgoCD는 GitOps 기반의 지속적 배포(CD, Continuous Deployment) 도구로, 애플리케이션 배포 및 관리 자동화에 중요한 역할을 합니다. 하지만 ArgoCD를 포함한 고도화된 쿠버네티스 관리 환경은 비용 증가와 운영 복잡성을 더욱 가중시킬 수 있습니다. ArgoCD는 Git과 쿠버네티스를 연결하여 코드 변경을 자동으로 반영하고 배포를 관리하는 데 도움을 주지만, 이를 구성하고 운영하려면 추가적인 리소스와 관리 노력이 필요합니다. 4.인적비용 많은 단점 중에 가장 큰 단점은 인적 비용입니다. 쿠버네티스를 운영하는 데 있어 가장 큰 단점 중 하나는 바로 인적 비용입니다. 신규 데브옵스 엔지니어를 채용할 때, 쿠버네티스 관련 교육에 3-4개월 이상의 시간이 소요되며, 이는 초기 생산성을 크게 떨어뜨립니다. 이 교육을 통해 엔지니어는 쿠버네티스의 기본 개념과 작업 흐름, 리소스 관리 방법 등을 숙지해야 하는데, 이는 매우 복잡한 과정입니다. 그 후에도 유지보수에 소요되는 시간은 상당히 많아지는데, 일반적으로 쿠버네티스 운영에 소요되는 데브옵스 시간의 60% 이상이 유지보수와 관리에 소비됩니다. 쿠버네티스 환경은 매우 동적이고, 각종 장애나 인시던트가 빈번히 발생하며, 이를 해결하기 위한 문제 해결 시간이 계속해서 증가합니다. 또한, 기본적인 배포 작업을 위해서도 100개 이상의 YAML 파일과 헬름 차트를 관리해야 하며, 이는 엔지니어에게 큰 관리 부담을 주게 됩니다. 결국, 쿠버네티스를 운영하는 데 드는 인적 비용은 상상보다 훨씬 크고, 이로 인해 대기 중인 인시던트나 문제 해결 속도가 느려지는 악순환이 반복될 수 있습니다. 따라서, 이러한 인적 비용을 최소화하려면 자동화 도구의 도입과 교육을 통한 엔지니어 역량 강화를 지속적으로 진행해야 하며, 이를 관리하는 데 드는 시간과 자원을 적극적으로 최적화해야 합니다. AKS 와 EKS의 경우 Managed 서비스이므로 많은 시간을 줄여주는 역할을 합니다. 그러나 원천적으로 쿠버네티스에 대한 이해를 위해 우리는 너무 많은 시간을 소요해야 합니다 5.복잡성 쿠버네티스를 운영하면서 가장 큰 문제 중 하나는 시스템의 복잡성입니다. 쿠버네티스는 강력하고 유연한 오케스트레이션 툴이지만, 그만큼 설정과 관리가 복잡합니다. 클러스터를 처음 세팅할 때부터 각종 네트워크, 보안, 리소스 관리 등 모든 부분에서 다양한 옵션과 선택지가 존재하며, 이를 제대로 구성하는 데 많은 시간과 전문성이 요구됩니다. 또한, 마이크로서비스 아키텍처를 채택한 환경에서는 각 서비스마다 별도의 설정과 관리가 필요하여, 수백 개의 YAML 파일과 헬름 차트를 다뤄야 하는 상황이 발생합니다. 이러한 복잡한 설정은 배포와 관리의 효율성을 떨어뜨리며, 시스템의 확장성과 유지보수가 더욱 어려워집니다. 쿠버네티스의 높은 학습 곡선 또한 시스템 복잡성을 더욱 심화시키며, 신규 엔지니어나 운영자가 효율적으로 작업을 진행하기 위해서는 지속적인 학습과 경험이 필요합니다. 그뿐만 아니라, 애플리케이션의 상태 모니터링, 로그 관리, 트러블슈팅 과정에서도 복잡한 도구들을 구성하고 통합해야 하므로, 운영팀의 부담이 커지고, 결국 시스템의 관리 비용과 오류 가능성은 더욱 증가하게 됩니다. 6.업데이트 쿠버네티스의 빠른 업데이트 주기는 엔터프라이즈 환경에서는 큰 부담으로 작용할 수 있습니다. 예를 들어, Ubuntu 22.04 LTS와 같은 장기 지원 버전은 수년간 안정적으로 서비스를 운영할 수 있지만, AKS나 EKS와 같은 관리형 쿠버네티스 서비스는 지속적인 버전 업데이트와 패치 적용을 요구합니다. 이 과정에서 매번 새로운 기능이나 버그 수정이 추가되지만, 엔터프라이즈 환경에서는 이러한 빈번한 업데이트가 시스템의 안정성을 위협할 수 있습니다. 특히, 업데이트가 진행될 때마다 기존 설정의 호환성 문제나 의도치 않은 장애가 발생할 수 있으며, 이를 해결하기 위한 트러블슈팅과 테스트 과정은 많은 인적 리소스와 시간을 소모하게 만듭니다. 결과적으로, 쿠버네티스를 안정적으로 운영하기 위해서는 주기적인 모니터링과 대응이 필요하며, 이는 인프라 팀에 상당한 부담을 주고 관리 비용을 급증시킵니다. 엔터프라이즈 환경에서 안정성을 최우선으로 고려할 때, 쿠버네티스의 빠른 업데이트 주기는 효율적인 리소스 운영을 방해하는 주요 요인이 됩니다. 결론 결론적으로, 쿠버네티스는 모든 엔터프라이즈 환경에 적합한 솔루션이 아닙니다. 수천 개의 마이크로서비스를 운영하거나 대규모 트래픽을 처리해야 하는 경우, 멀티 클라우드 요구사항을 충족해야 할 때, 또는 고급 배포 패턴을 활용해야 하는 환경에서는 쿠버네티스가 매우 유용할 수 있습니다. 그러나 서비스의 수가 100개 이하이고, 규모를 예측할 수 있는 IoT 시나리오나 주로 관리형 서비스를 사용하는 경우, 작은 팀 규모와 중소기업 환경에서는 쿠버네티스의 복잡성과 관리 비용을 감당하기 어려운 경우가 많습니다. 이런 경우, 관리형 서비스와 다른 간단한 솔루션들이 더 적합할 수 있습니다. 그럼에도 불구하고, 백엔드 서비스의 자유도와 확장성을 제공하기 위해, 쿠버네티스를 일정 부분 유지하는 것은 팀원들의 커리어 발전과 스킬 향상을 위해 필요할 수 있습니다. 하지만 회사 입장에서는 크게 필요하지 않으며, 비용과 관리 효율성 측면에서 대체 가능한 다른 솔루션이 더 적합할 수 있습니다. 그러므로 필요한 부분에서 아키텍처적으로 조화롭게 사용하는 것이 필요합니다.]]>결론: SOC 2 준수의 핵심은 프로세스와 증거

SOC 2 규정을 준수하는 네트워크 아키텍처를 설계하는 것은 기본입니다. 하지만, 더 중요한 것은 이 설계가 요청-승인-기록이라는 구조화된 프로세스를 통해 일관성 있게 운영되고 있음을 증명하는 것입니다. 이러한 접근 방식은 단순히 인증 요구를 충족하는 것을 넘어, 실제 운영 환경에서도 신뢰할 수 있는 보안을 제공합니다. SOC 2는 "무엇을 했는가?"보다 "어떻게 입증할 것인가?"를 요구합니다. 따라서 조직은 정기 검토와 프로세스를 지속적으로 개선하며, 투명성을 보장하는 증거 관리에 초점을 맞춰야 합니다. Azure의 도구와 정책을 효과적으로 활용하여 이를 달성한다면, 규정 준수를 넘어 안전하고 신뢰할 수 있는 서비스 제공자로 자리 잡을 수 있습니다. ISMS-P와 SOC 2는 보안과 인증 체계에서 각기 다른 초점과 접근 방식을 가지고 있습니다. ISMS-P는 한국의 법적 기준에 기반하여 정보 보호와 개인정보 관리에 대한 기술적 보호 조치를 매우 상세히 요구하는 반면, SOC 2는 프로세스와 절차의 일관된 운영과 투명성을 강조하는 특성을 가지고 있습니다. ISMS-P는 기술적 보호 조치 측면에서 세밀한 기준을 요구하며, 접근 통제, 로그 관리, 데이터 암호화, 취약점 관리 등 매우 구체적이고 엄격한 요구 사항을 충족해야 합니다. 인증을 준비하는 과정에서 이러한 기술적 요구 사항을 충족하는 것이 가장 중요한 과제로, 이를 충족하면 비교적 예측 가능하고 일정한 결과를 얻을 수 있습니다.

Azure Sentinel로 인벤토리 추출이 가능한 경우

1.데이터 소스에 대한 커넥터 활용 Azure Sentinel은 Azure 환경의 여러 데이터 소스를 연결하여 정보를 수집합니다. 연결된 Azure 리소스(예: VM, 네트워크, 리소스 그룹 등)의 로그 데이터를 분석하여 인벤토리를 생성할 수 있습니다. Sentinel의 KQL(Kusto Query Language)를 사용해 리소스 정보를 쿼리. 2.Log Analytics Workspace 기반 인벤토리 Azure Sentinel은 Log Analytics를 기반으로 운영되기 때문에, Log Analytics에 저장된 Azure Resource Graph 데이터 또는 Azure Monitor 데이터를 Sentinel에서 분석할 수 있습니다. VM, 스토리지 계정, 네트워크 인터페이스 등 구성 정보를 쿼리 가능. Sentinel에서 수집된 보안 이벤트를 기준으로 리소스별 활동 기록도 생성 가능. 3.커스텀 커넥터 Azure Sentinel은 커스텀 커넥터를 통해 외부 데이터 소스를 연결할 수 있습니다. 예를 들어, Azure Resource Graph 데이터를 외부 커넥터로 Sentinel에 전달한 후 이를 분석해 인벤토리를 추출할 수 있습니다. Azure Sentinel로 인벤토리 추출의 한계 Sentinel은 보안 이벤트 및 로그 관리에 특화되어 있으며, 리소스 인벤토리 추출은 본연의 기능이 아닙니다. 더 정교하고 체계적인 인벤토리 관리를 위해 Azure Resource Graph 또는 Azure Policy와 같은 Azure 네이티브 도구를 사용하는 것이 적합합니다. 자 다른 접근법을 가져보자. AWS Config는 AWS 리소스의 구성 및 변경 사항을 추적하고 규정 준수 상태를 평가하는 데 강력한 도구입니다. 그러나 인벤토리 추출과 관련하여 몇 가지 한계가 존재할 수 있습니다. 아래에 그 한계와 고려할 사항을 정리해 보겠습니다. Azure Sentinel 과 AWS Config를 인벤토리 측면에서만 비교 1. 제한된 리소스 유형 지원 AWS Config는 대부분의 AWS 리소스 유형에 대한 구성을 추적하지만, 일부 서비스나 리소스 유형에서는 지원이 제한될 수 있습니다. 지원되는 리소스 유형: EC2 인스턴스, S3 버킷, VPC, IAM 정책 등. 제한된 리소스 유형: 일부 AWS 서비스(예: RDS, Lambda, CloudFront 등)의 특정 세부 정보를 추적하지 못할 수 있습니다. 예를 들어, EKS(Elastic Kubernetes Service)와 같은 특정 리소스는 AWS Config의 기본 규격으로는 완벽히 추적되지 않을 수 있습니다. 2. 실시간 업데이트의 지연 AWS Config는 리소스 구성을 주기적으로 확인하고 변경 사항을 기록하는 방식으로 작동합니다. 이는 실시간 추적에는 한계가 있을 수 있다는 의미입니다. 지연 문제: 리소스 구성 변경이 AWS Config에서 즉시 반영되지 않으며, 약간의 시간이 소요될 수 있습니다. 이로 인해 즉각적인 인벤토리 상태 추적이 어려울 수 있습니다. 3. 인벤토리의 깊이 있는 분석 부족 AWS Config는 리소스의 구성 상태와 변경 이력을 추적하지만, 리소스 간의 의존 관계나 상세한 상태 분석에는 한계가 있을 수 있습니다. 예를 들어, AWS Config는 리소스 간의 연결 정보(예: VPC와 EC2 인스턴스의 연결)에 대해 상세히 보여주지 않거나, 리소스가 전체적으로 어떻게 연결되는지에 대한 심층적인 시각화는 제공하지 않습니다. 4. 제한된 쿼리 기능 AWS Config는 리소스 변경 사항을 기록하는 데 초점을 맞추고 있으며, 고급 쿼리나 커스텀 분석 기능은 기본적으로 제공되지 않습니다. AWS Config 데이터를 쿼리하려면 AWS Config Rules나 Config Aggregator와 결합해야 하며, 이로 인해 복잡한 리소스 인벤토리 쿼리에는 한계가 있을 수 있습니다. 해결 방법: AWS Config 데이터를 Amazon Athena 또는 AWS Lambda와 결합하여 쿼리하고 분석할 수 있지만, 이 과정이 번거로울 수 있습니다. 5. 비용 문제 AWS Config는 리소스 및 설정 변경 사항을 지속적으로 추적하기 때문에, 많은 리소스를 사용하는 환경에서 비용이 빠르게 증가할 수 있습니다. 리소스가 많고, 변경 사항이 빈번한 경우에는 비용이 상당히 커질 수 있습니다. 비용 절감: 인벤토리 추출 및 추적 주기를 적절히 설정하거나, 비용을 절감하기 위한 구체적인 전략이 필요합니다. 6. 제한된 리소스 상태 비교 AWS Config는 리소스의 상태를 추적하지만, 이전 상태와의 상세한 비교를 통한 버전 관리나 변경 분석에 대한 지원이 부족할 수 있습니다. 예를 들어, 리소스의 구성 파일(예: EC2의 보안 그룹 구성)을 비교하여 변경 사항을 추적하는 것은 AWS Config가 제공하는 기본 기능을 넘어서기 때문에 추가적인 도구나 서비스를 필요로 할 수 있습니다. 오픈소스로 해결해볼까? (Steampipe, CloudQuery, Prisma Cloud (구 RedLock), Open Policy Agent (OPA)) 오픈소스는 이 조건을 충족할수 있습니다. 인벤토리 추출 관점에서는 충족합니다. 그러나 다른 Soc2 의 보안 조건까지 고려하기는 쉽지 않습니다. Soc2의 감사관들이 원하는 정보는 인벤토리 추출은 시작일 뿐입니다. - 시스템 운영의 일관성 확보 및 장애 발생 시 시의적절하게 대응을 위하여 IT자산현황의 등록 및 목록화하는 절차 및 자산상태가 변경되는 경우, 적시 변경하는 절차를 마련해야 함 - IT자산현황 목록화 시 포함되어야 할 속성은 하기와 같음: 1) 자산별 중요도 2) 자산별 용도 3) Hostname, IP 등 자산의 식별자 4) 주기적 검토 이 요구조건은 해결하기 위해서는 자산별 중요도 자산별 용도 , Hostname, IP 등 자산의 식별자 부분 그리고 이 런 검사에 대해서 주기적으로 실행 되어야 하며 이는 회사 거버넌스에 문서화 되어 있어야 하며 프로세스를 통해서 증명 해야 합니다. 단순히 인벤토리 추출은 시작일뿐 하기 프로세스가 전체 적으로 이루어져야 합니다. 결국은 작은 회사에서 이런 프로세스를 수행할수 없습니다. 그러므로 일반적으로 중견기업 이상에서 가능한 시나리오입니다. 1) 자산별 중요도 2) 자산별 용도 3) Hostname, IP 등 자산의 식별자 은 Infrastructure as code (IaC) 로 가능합니다. 그 방법은 Bicep , Terraform , Azure Template, 어떤 IaC 든 가능합니다. IT 자산관리 요구사항 및 IaC 기반 해결 방안 위와 같은 IT 자산 관리 요구사항은 자산의 철저한 관리 및 운영 일관성을 보장하기 위해 반드시 체계적인 프로세스가 필요합니다. 특히, 자산별 중요도, 용도, 식별자 정보의 체계적인 등록 및 유지보수는 조직의 규모가 커질수록 복잡도가 증가하므로, **Infrastructure as Code(IaC)**를 활용한 자동화와 거버넌스 체계를 구축하는 것이 효과적입니다. 요구사항 세부 내용: 1.자산별 중요도: 자산의 비즈니스 영향도에 따라 등급화 (예: High, Medium, Low). 중요 자산에 대한 우선 모니터링 및 백업 계획 필요. 2.자산별 용도: 자산이 수행하는 주요 역할(예: 웹 서버, 데이터베이스 서버, 개발 환경). 사용 목적에 따른 적절한 접근 권한 설정 및 정책 적용. 3.Hostname, IP 등 자산의 식별자: 자산을 고유하게 구분할 수 있는 정보 (Hostname, IP Address, MAC Address 등). 네트워크 및 보안 규칙과 연계하여 관리. 4.주기적 검토: 자산 상태, 중요도 및 용도의 변화를 추적하고 주기적으로 검토. 변경 관리(Change Management) 프로세스와 통합 필요. 프로세스 필요성: 목록화 및 변경 관리: 단순한 인벤토리 추출만으로는 지속적인 상태 추적 및 일관성 유지가 어려움. 거버넌스 문서화: 프로세스를 문서화하여 감사 및 규정 준수 검증. 자동화 및 추적 가능성: IaC 및 DevOps 도구로 자동화하여 변경 기록 추적 및 재현 가능성 확보. IaC(Infrastructure as Code)를 통한 해결 방법 IaC는 클라우드 자산의 정의, 배포, 관리, 변경 추적을 코드로 처리하는 방식으로, 자산 목록화 및 변경 관리에 있어 강력한 솔루션을 제공합니다. IaC와 프로세스의 통합: 자산별 중요도 및 용도 태깅: 모든 리소스에 태그(Tag)를 사용하여 중요도 및 용도를 명확히 표시. Hostname/IP 자동 할당: 네트워크 및 DNS 관리 도구와 연계하여 코드에서 자동으로 생성 및 추적. 주기적 검토: IaC 코드 리포지토리에 변경 관리 프로세스를 적용 (예: GitOps). CI/CD 파이프라인에서 정기적으로 배포 상태를 검증. 소규모 조직과 대규모 조직의 차이 소규모 조직: 초기 단계에서는 IaC 도입이 어렵거나 과도할 수 있음. 클라우드 제공업체의 기본 도구(AWS Config, Azure Resource Graph)를 활용해 인벤토리를 관리하는 것이 현실적. 중견기업 이상: IaC와 DevOps 도구를 기반으로 프로세스를 체계화. 중앙 집중형 자산 관리 및 거버넌스 강화. 주기적 검토와 감사 기록 보존을 통해 규정 준수(SOC 2, ISO 27001) 대비. 결론 IT 자산 목록화와 변경 관리는 단순한 기술 구현을 넘어 조직의 보안 강화, 규정 준수 확보, 그리고 운영 효율성 증대를 위한 전략적 과제입니다. 특히, IaC는 자산의 생성, 관리, 변경을 코드화하여 일관성과 추적 가능성을 제공하며, 거버넌스 체계를 문서화하는 데 있어 필수적인 도구로 자리 잡고 있습니다. 그러나, 성공적인 구현은 단순히 인벤토리 데이터를 추출하는 수준에서 그치지 않고, 이를 기반으로 한 프로세스 자동화와 시스템화로 이어져야만 가능합니다. 아직 Cloud Native 제품들만으로 완전한 솔루션을 구현하기에는 기술적 및 운영상의 제약이 따릅니다. 따라서 IaC, 클라우드 네이티브 도구, 그리고 추가적인 보완 시스템을 혼합적으로 사용하여 조직의 요구에 맞춘 실용적이고 유연한 관리 체계를 구축하는 것이 핵심입니다.궁극적으로, 조직의 규모와 성숙도에 적합한 전략을 수립하고, 이를 내부 정책과 프로세스에 통합함으로써 IT 자산 관리를 하나의 거버넌스 프레임워크로 발전시킬 수 있습니다. 이는 SOC 2와 같은 인증 요건을 충족하는 기반이 될 뿐 아니라, 조직의 장기적인 안정성과 신뢰성을 보장하는 중요한 토대가 될 것입니다. ]]>Azure Provisioned State 상태 설명과 준비시간

Azure Provisioned State는 인스턴스를 미리 준비된 상태로 유지하는 기능입니다. 이 상태에서는 인스턴스가 프로비저닝(Provisioned)되어 물리적인 리소스가 할당되고, 네트워크 구성과 같은 기본 설정이 완료됩니다. 그러나 운영 체제(OS)가 부팅되지 않은 상태로 대기하고 있으며, 애플리케이션도 로드되지 않은 상태입니다.Provisioned State에서 인스턴스를 실제로 활성화하려면, OS 부팅이 필요합니다. 이 과정은 인스턴스의 유형과 크기에 따라 다르지만, 일반적으로 몇 분의 시간이 소요될 수 있습니다. 이 시간 동안 OS가 초기화되고, 애플리케이션이 로드되며, 보안 패치나 기타 초기 설정이 완료됩니다. 이로 인해 Azure Provisioned State는 빠른 준비 상태를 제공하지만, Warm Pool과 비교했을 때 즉시 사용 가능한 상태는 아닙니다.

1.AWS Warm Pool 상태 설명과 준비시간

AWS Warm Pool은 인스턴스를 Stopped 또는 Running 상태로 유지하여, 필요 시 신속하게 확장할 수 있도록 준비하는 기능입니다. Stopped 상태: 인스턴스가 완전히 종료되었지만, OS와 애플리케이션의 설정이 그대로 보존된 상태입니다. 이 상태에서는 인스턴스가 실행되기 위해 OS 부팅이 필요하지만, 일반적인 인스턴스 시작보다 빠르게 진행됩니다. Running 상태: 인스턴스가 이미 실행 중이며, 애플리케이션이 메모리에 로드된 상태입니다. 이 상태에서는 즉시 트래픽을 처리할 수 있습니다. Hibernate 상태: Hibernate(동면) 상태에서는 인스턴스가 메모리 상태를 포함한 모든 실행 중인 애플리케이션의 상태를 디스크에 저장한 후 종료됩니다. 이 상태에서는 인스턴스를 재시작할 때 메모리의 상태가 그대로 복원되므로, 애플리케이션이 처음부터 다시 시작할 필요 없이 이전 상태로 빠르게 돌아갑니다. Hibernate 상태는 Stopped 상태보다 더 "따뜻한" 상태로, 특히 메모리와 애플리케이션 상태를 보존하기 때문에 준비 시간이 가장 짧습니다. Hibernate에서 인스턴스를 재개할 때는, OS 부팅 시간뿐만 아니라 애플리케이션 재시작 시간이 거의 필요하지 않기 때문에 매우 신속하게 트래픽을 처리할 수 있습니다. Warm Pool의 강점은 인스턴스가 이미 거의 실행된 상태로 유지된다는 점입니다. Stopped 상태에서 인스턴스를 활성화하려면 OS 부팅 시간이 필요하지만, 이는 전통적인 인스턴스 시작보다 빠르게 완료됩니다. Running 상태에서는 인스턴스가 이미 운영 중이므로, 트래픽 변화에 즉각적으로 대응할 수 있습니다. 결과적으로 Warm Pool의 준비 시간은 Azure Provisioned State에 비해 훨씬 짧습니다.Azure Provisioned State 확장 전략과 비용 효율성

미리 프로비저닝된 용량: Azure Provisioned State는 인스턴스를 사전에 준비된 상태로 유지합니다. 즉, 인스턴스는 하드웨어 자원이 할당되고, 기본적인 설정이 완료된 상태에서 대기합니다. 이 방법은 예측 가능한 트래픽 패턴을 가진 애플리케이션에 유리합니다.

신속한 시작: 인스턴스가 미리 프로비저닝되어 있기 때문에, 트래픽이 증가할 때 신속하게 인스턴스를 시작할 수 있습니다. 그러나 OS와 애플리케이션 로딩에 시간이 소요되므로, 긴급한 확장에는 한계가 있을 수 있습니다.저렴한 대기 비용: 인스턴스가 프로비저닝 상태로 대기할 때는 실제로 실행되고 있지 않으므로, 실행 중인 인스턴스에 비해 비용이 상대적으로 낮습니다. 이는 대기 중인 인스턴스의 자원 사용에 대해 비용이 발생하지 않기 때문입니다.

운영 비용 절감: 프로비저닝된 인스턴스를 사용하면 예상치 못한 트래픽 급증에 대응하기 위해 인스턴스를 신속하게 추가할 수 있지만, 인스턴스가 실제로 사용되는 동안에는 비용이 발생합니다. 따라서, 예측 가능한 사용 패턴에 기반하여 비용 효율성을 극대화할 수 있습니다.AWS Warm Pool 장 전략과 비용 효율성

즉시 확장 가능: AWS Warm Pool은 인스턴스를 Stopped 또는 Running 상태로 유지하여 빠르게 확장할 수 있도록 설계되었습니다. 특히 Running 상태에서는 인스턴스가 이미 실행 중이며, 애플리케이션이 메모리에 로드되어 있어 즉각적인 트래픽 처리가 가능합니다.

동면 상태의 활용: Hibernate (동면) 상태를 사용하면, 메모리와 애플리케이션의 상태를 디스크에 저장하고, 필요 시 빠르게 복원하여 인스턴스를 재개할 수 있습니다. 이 방법은 신속한 확장과 빠른 응답성을 제공합니다.유지 비용: Warm Pool에 포함된 인스턴스는 특정 상태에서 대기 중이며, Running 상태에서는 실행 중인 인스턴스에 비해 높은 비용이 발생합니다. Stopped 상태의 경우, 인스턴스가 실제로 실행되고 있지 않기 때문에 비교적 낮은 비용으로 유지됩니다.

빠른 확장에 따른 ROI: Warm Pool은 빠른 확장을 가능하게 하여 급격한 트래픽 변화에 신속히 대응할 수 있습니다. 이를 통해 다운타임을 최소화하고 사용자 경험을 향상시킬 수 있으며, 장기적으로는 서비스의 신뢰성과 가용성을 높이는 데 기여합니다. 이러한 점에서 비용 대비 효과적인 ROI를 제공할 수 있습니다.Azure Provisioned State 적용 시나리오

지속적인 작업 부하: 애플리케이션이 지속적으로 고정된 작업 부하를 처리해야 하는 경우. 빠른 시작 시간: 빠른 시작 시간이 필요한 경우. 예를 들어, 고객 요청에 즉각적으로 응답해야 하는 애플리케이션. 예측 가능한 비용: 고정된 월별 또는 연간 예산으로 운영이 필요한 경우. 선택 기준 예측 가능한 워크로드: 워크로드가 예측 가능하고 일관되며, 일정한 리소스 사용량을 유지할 때. 비용 최적화: 비용이 예측 가능하고 고정된 리소스에 대해 최적화된 가격 모델을 원할 때. 신속한 프로비저닝: VM과 같은 리소스가 미리 프로비저닝되어 있어야 하는 경우.AWS Warm Pool 적용 시나리오:

스케일 아웃 이벤트: 갑작스러운 트래픽 증가에 대비해야 하는 경우. 예를 들어, 시즌별 프로모션이나 이벤트. 빠른 확장: 애플리케이션이 갑작스러운 수요 증가에 빠르게 대응해야 하는 경우. 비용 절감: 기본 인스턴스를 유지하면서 필요 시 추가 인스턴스를 빠르게 기동하여 비용을 절감하는 경우. 선택 기준 변동하는 워크로드: 워크로드가 변동적이고 예측하기 어려운 경우. 확장 속도: 빠른 스케일 아웃이 중요한 경우. Warm Pool에 미리 준비된 인스턴스를 통해 확장 시간을 줄일 수 있음. 비용 효율성: 필요 시에만 인스턴스를 기동하여 비용을 절감하고자 할 때.결론

클라우드 컴퓨팅 환경에서 인스턴스의 확장성과 성능 최적화는 애플리케이션의 안정성과 효율성에 결정적인 영향을 미칩니다. Azure Provisioned State와 AWS Warm Pool은 이러한 요구를 충족하기 위해 각기 다른 접근 방식을 제공합니다. 이들 기능은 가상 머신의 확장 속도와 성능 문제를 해결하기 위한 중요한 기술적 발전을 나타냅니다.AWS Warm Pool의 강점

AWS Warm Pool은 특히 Running 상태와 Hibernate (동면) 상태의 인스턴스를 활용하여 신속한 확장성과 우수한 성능을 제공합니다. Running 상태에서는 애플리케이션이 이미 메모리에 로드되어 있어, 급격한 트래픽 증가에 즉각적으로 대응할 수 있습니다. 또한, Hibernate 상태는 인스턴스의 메모리와 애플리케이션 상태를 디스크에 저장하여, 인스턴스 재시작 시 거의 즉시 복원할 수 있는 기능을 제공합니다. 이러한 기능은 예기치 않은 트래픽 급증이나 실시간 처리가 중요한 환경에서 유리하며, 다운타임을 최소화하고 사용자 경험을 향상시킬 수 있습니다.Azure Provisioned State의 특징과 개선 필요

Azure Provisioned State는 인스턴스를 미리 프로비저닝하여 예측 가능한 트래픽 패턴에 신속하게 대응할 수 있게 설계되었습니다. 인스턴스는 하드웨어 자원이 할당되고 기본적인 설정이 완료된 상태에서 대기하며, 필요 시 신속하게 시작할 수 있습니다. 그러나 이 방법은 OS와 애플리케이션 로딩 시간이 필요하여, 급격한 트래픽 증가 상황에서는 AWS Warm Pool의 Running 상태와 Hibernate 상태만큼 빠르게 대응하기 어려울 수 있습니다. AWS Warm Pool의 동면 기능과 유사한 기능이 Azure에서도 제공된다면, Azure Scale Sets의 확장성은 한층 강화될 것입니다. 동면 기능을 적용하여 인스턴스의 메모리와 애플리케이션 상태를 유지한 채로 대기하면, Azure 환경에서도 급격한 트래픽 증가에 더 빠르게 대응할 수 있을 것입니다. 현재 Azure에서 이러한 동면 상태와 유사한 기능은 제공되지 않지만, 향후 로드맵에 포함된다면 Azure의 확장성 문제를 해결하고, 클라우드 환경에서의 경쟁력을 한층 높일 수 있을 것입니다. 따라서, AWS Warm Pool의 기술적 강점을 고려할 때, Azure도 이러한 기능을 적용하여 확장 전략의 개선을 모색할 필요가 있습니다. 이는 특히 실시간 처리와 높은 성능이 중요한 환경에서 중요한 발전이 될 것입니다. 클라우드 서비스 제공자들은 지속적으로 인프라의 확장성과 비용 효율성을 개선하기 위해 노력하고 있으며, 이러한 기능의 도입은 클라우드 서비스의 경쟁력을 강화하는 데 중요한 역할을 할 것입니다. 결론적으로, AWS Warm Pool과 Azure Provisioned State는 각각의 강점을 지닌 기술적 솔루션으로, 각기 다른 상황에 적합한 확장 전략을 제공합니다. 그러나 Azure에서도 AWS의 동면 기능과 유사한 기술이 도입된다면, 클라우드 인프라의 확장성과 성능을 한층 더 향상시킬 수 있을 것입니다. ]]> 그림001

이러한 배경을 바탕으로 인프라 엔지니어 관점에서 Azure Sentinel로 AWS 인프라 연동하기라는 주제에 깊게 다뤄보려 합니다. 클라우드 인프라를 사용하는 조직에게 효과적이고 포괄적인 보안 관리 솔루션이 점점 더 중요해지고 있기 때문에 이러한 연동이 매우 중요하다고 생각합니다. 이 주제는 Azure 에서 AWS를 연동하는 주제라서 자료가 거의 없기 때문에 제가 직접 해본 결과물들을 전달 하려 합니다.

디지털 기술과 클라우드 서비스에 대한 세계적인 의존도가 높아짐에 따라, 데이터와 자원을 안전하고 효율적으로 관리하는 것이 어느 때보다 중요해졌습니다. Azure Sentinel의 빠른 성장과 발전은 이러한 문제에 대한 해결책을 제공하기 위한 목표를 분명히 보여주고 있으며, 인프라 엔지니어들에게 AWS를 포함한 여러 클라우드 플랫폼에서 보안을 관리하는 혁신적이고 강력한 도구를 제공합니다.

이어지는 부분에서는 AWS 인프라와 Azure Sentinel을 통합하는 주요 측면을 살펴볼 것입니다. 이러한 통합의 이점, 기술 요구 사항 및 고려 사항, 원활하고 효과적인 구현을 보장하기 위한 모범 사례 등을 다룰 예정입니다. 이러한 논의를 통해, 특히 AWS 환경에서 작업하는 인프라 엔지니어들에게 Azure Sentinel이 SIEM 솔루션으로서 가치를 종합적으로 이해할 수 있도록 도움을 드리려 합니다.

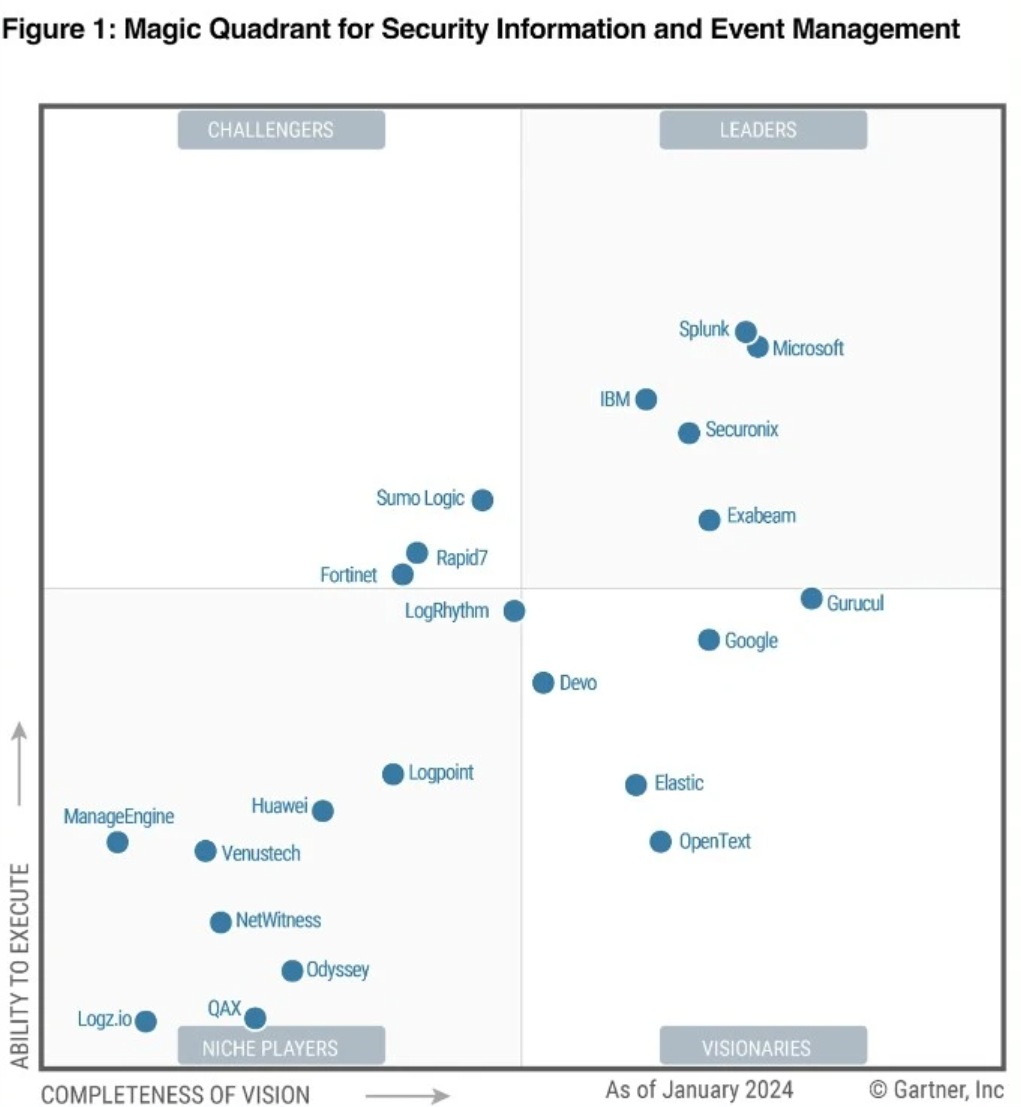

이 글에서는 시장에서 주목받는 두 가지 주요 SIEM 솔루션인 Azure Sentinel과 Splunk를 보다 비평적인 관점에서 비교하고자 합니다. 이러한 비교를 통해 독자가 자신의 조직에 가장 적합한 SIEM 솔루션을 선택하는 데 도움이 되고자 합니다.

먼저, Azure Sentinel은 최근에 출시된 클라우드 기반의 SIEM 솔루션이라는 점에서 뛰어난 유연성과 확장성을 제공하는 반면, Splunk는 오랜 기간 동안 시장에서 검증된 경험과 더욱 다양한 기능 및 통합 옵션을 제공합니다. 하지만, 이러한 차이점이 반드시 한쪽이 다른 쪽보다 낫다는 것을 의미하는 것은 아닙니다. 오히려, 이들 각각의 솔루션은 특정 조직이나 상황에 더 적합할 수 있는 고유한 장점을 갖고 있다고 볼 수 있습니다.

이어지는 내용에서는 Azure Sentinel과 Splunk의 주요 기능, 성능, 사용성, 비용, 지원 등과 같은 여러 측면에서 보다 깊이 있는 비교를 제공할 것입니다. 이를 통해 독자들은 두 솔루션의 장점과 단점을 정확하게 파악하고, 그에 따른 영향을 고려할 수 있게 됩니다.

또한, 각 솔루션의 실제 사용 사례를 살펴보고, 어떤 유형의 조직이나 업계에서 특정 솔루션을 선호하는지에 대한 통찰력을 제공할 것입니다. 이를 통해 독자들은 더욱 실질적인 근거를 바탕으로 자신의 조직에 가장 적합한 SIEM 솔루션을 결정할 수 있게 됩니다.

마지막으로, 두 솔루션 간의 차이점을 이해하고 각각의 장단점을 고려한 후에도 여전히 어떤 솔루션을 선택해야 할지 결정하기 어려운 경우를 위해, 추가적인 기준이나 도구를 제공하여 독자들이 보다 명확한 결정을 내릴 수 있도록 도울 것입니다.

이러한 방식으로, 비평적 관점에서 Azure Sentinel과 Splunk의 주요 차이점을 살펴보고, 독자들이 조직의 요구 사항과 상황에 가장 잘 맞는 SIEM 솔루션을 선택하는 데 도움이 될 것입니다.

Azure Sentinel과 Splunk는 각각 주요 SIEM 솔루션으로, 다양한 장점과 단점을 가지고 있습니다. 아래에서 Sentinel과 Splunk의 주요 장단점을 살펴보겠습니다.

Azure Sentinel 장점:

1.클라우드 기반: Azure Sentinel은 완전한 클라우드 기반 솔루션으로, 인프라스트럭처를 관리할 필요가 없습니다. 이를 통해 유연성과 확장성이 향상됩니다.

2.통합: Azure를 사용하는 조직에게는 Azure Sentinel이 다른 Azure 서비스와의 통합이 용이하다는 이점이 있습니다.

3.인공지능 및 머신러닝: Azure Sentinel은 AI 및 머신러닝을 사용하여 이상 징후와 위협을 신속하게 탐지하고 대응합니다.

4.가격: Azure Sentinel은 사용량 기반 요금제를 제공하며, 사용하지 않는 기간에는 비용이 발생하지 않습니다.

Azure Sentinel 단점:

1.초기 설정: Azure Sentinel의 초기 설정과 구성이 복잡할 수 있습니다.

2.새로운 제품: Azure Sentinel은 비교적 최근에 출시된 제품으로, 일부 기능 및 통합 옵션이 다른 경쟁 제품에 비해 미흡할 수 있습니다.

Splunk 장점:

1.검증된 경험: Splunk는 오랜 기간 동안 시장에서 검증된 SIEM 솔루션으로, 다양한 기능과 풍부한 통합 옵션을 제공합니다.

2.데이터 분석: Splunk는 데이터 분석 및 시각화에 강점이 있는 SIEM 솔루션으로, 사용자가 이상 현상과 위협을 빠르게 파악할 수 있습니다.

3.커뮤니티 및 애플리케이션: Splunk는 활발한 커뮤니티와 다양한 애플리케이션을 갖추고 있어, 사용자가 보안 작업을 더욱 쉽게 수행할 수 있습니다.

Splunk 단점:

1.비용: Splunk는 비싼 편이며, 라이선스 비용과 관리 비용이 높을 수 있습니다.

2.클라우드 전환: Splunk는 과거 온프레미스 중심의 제품이었기 때문에 클라우드 전환 및 통합이 완벽하지 않을 수 있습니다.

결론적으로, Azure Sentinel과 Splunk는 각각 장단점이 있습니다. 조직의 요구 사항, 기술 지식, 예산 등에 따라 적절한 SIEM 솔루션

https://learn.microsoft.com/ko-kr/azure/sentinel/connect-aws?tabs=s3

Microsoft Learn 이 문서에 센터널 연결 하는 방법이 자세히 나와 있지만 설명서가 AWS 를 잘 모르는 Azure 엔지니어라면 쉽게 연동하기 어렵습니다. 그래서 자동 설치 스크립트가 있습니다. 그러나 자동 설치 스크립트는 매우 단순한 시나리오만 지원하기 때문에 결국 수동 설치를 해야 합니다. AWS에 대한 이해가 조금 낮다고 하면 거의 수동 설치는 쉽지 않습니다.

그림001

이러한 배경을 바탕으로 인프라 엔지니어 관점에서 Azure Sentinel로 AWS 인프라 연동하기라는 주제에 깊게 다뤄보려 합니다. 클라우드 인프라를 사용하는 조직에게 효과적이고 포괄적인 보안 관리 솔루션이 점점 더 중요해지고 있기 때문에 이러한 연동이 매우 중요하다고 생각합니다. 이 주제는 Azure 에서 AWS를 연동하는 주제라서 자료가 거의 없기 때문에 제가 직접 해본 결과물들을 전달 하려 합니다.

디지털 기술과 클라우드 서비스에 대한 세계적인 의존도가 높아짐에 따라, 데이터와 자원을 안전하고 효율적으로 관리하는 것이 어느 때보다 중요해졌습니다. Azure Sentinel의 빠른 성장과 발전은 이러한 문제에 대한 해결책을 제공하기 위한 목표를 분명히 보여주고 있으며, 인프라 엔지니어들에게 AWS를 포함한 여러 클라우드 플랫폼에서 보안을 관리하는 혁신적이고 강력한 도구를 제공합니다.

이어지는 부분에서는 AWS 인프라와 Azure Sentinel을 통합하는 주요 측면을 살펴볼 것입니다. 이러한 통합의 이점, 기술 요구 사항 및 고려 사항, 원활하고 효과적인 구현을 보장하기 위한 모범 사례 등을 다룰 예정입니다. 이러한 논의를 통해, 특히 AWS 환경에서 작업하는 인프라 엔지니어들에게 Azure Sentinel이 SIEM 솔루션으로서 가치를 종합적으로 이해할 수 있도록 도움을 드리려 합니다.

이 글에서는 시장에서 주목받는 두 가지 주요 SIEM 솔루션인 Azure Sentinel과 Splunk를 보다 비평적인 관점에서 비교하고자 합니다. 이러한 비교를 통해 독자가 자신의 조직에 가장 적합한 SIEM 솔루션을 선택하는 데 도움이 되고자 합니다.

먼저, Azure Sentinel은 최근에 출시된 클라우드 기반의 SIEM 솔루션이라는 점에서 뛰어난 유연성과 확장성을 제공하는 반면, Splunk는 오랜 기간 동안 시장에서 검증된 경험과 더욱 다양한 기능 및 통합 옵션을 제공합니다. 하지만, 이러한 차이점이 반드시 한쪽이 다른 쪽보다 낫다는 것을 의미하는 것은 아닙니다. 오히려, 이들 각각의 솔루션은 특정 조직이나 상황에 더 적합할 수 있는 고유한 장점을 갖고 있다고 볼 수 있습니다.

이어지는 내용에서는 Azure Sentinel과 Splunk의 주요 기능, 성능, 사용성, 비용, 지원 등과 같은 여러 측면에서 보다 깊이 있는 비교를 제공할 것입니다. 이를 통해 독자들은 두 솔루션의 장점과 단점을 정확하게 파악하고, 그에 따른 영향을 고려할 수 있게 됩니다.

또한, 각 솔루션의 실제 사용 사례를 살펴보고, 어떤 유형의 조직이나 업계에서 특정 솔루션을 선호하는지에 대한 통찰력을 제공할 것입니다. 이를 통해 독자들은 더욱 실질적인 근거를 바탕으로 자신의 조직에 가장 적합한 SIEM 솔루션을 결정할 수 있게 됩니다.

마지막으로, 두 솔루션 간의 차이점을 이해하고 각각의 장단점을 고려한 후에도 여전히 어떤 솔루션을 선택해야 할지 결정하기 어려운 경우를 위해, 추가적인 기준이나 도구를 제공하여 독자들이 보다 명확한 결정을 내릴 수 있도록 도울 것입니다.

이러한 방식으로, 비평적 관점에서 Azure Sentinel과 Splunk의 주요 차이점을 살펴보고, 독자들이 조직의 요구 사항과 상황에 가장 잘 맞는 SIEM 솔루션을 선택하는 데 도움이 될 것입니다.

Azure Sentinel과 Splunk는 각각 주요 SIEM 솔루션으로, 다양한 장점과 단점을 가지고 있습니다. 아래에서 Sentinel과 Splunk의 주요 장단점을 살펴보겠습니다.

Azure Sentinel 장점:

1.클라우드 기반: Azure Sentinel은 완전한 클라우드 기반 솔루션으로, 인프라스트럭처를 관리할 필요가 없습니다. 이를 통해 유연성과 확장성이 향상됩니다.

2.통합: Azure를 사용하는 조직에게는 Azure Sentinel이 다른 Azure 서비스와의 통합이 용이하다는 이점이 있습니다.

3.인공지능 및 머신러닝: Azure Sentinel은 AI 및 머신러닝을 사용하여 이상 징후와 위협을 신속하게 탐지하고 대응합니다.

4.가격: Azure Sentinel은 사용량 기반 요금제를 제공하며, 사용하지 않는 기간에는 비용이 발생하지 않습니다.

Azure Sentinel 단점:

1.초기 설정: Azure Sentinel의 초기 설정과 구성이 복잡할 수 있습니다.

2.새로운 제품: Azure Sentinel은 비교적 최근에 출시된 제품으로, 일부 기능 및 통합 옵션이 다른 경쟁 제품에 비해 미흡할 수 있습니다.

Splunk 장점:

1.검증된 경험: Splunk는 오랜 기간 동안 시장에서 검증된 SIEM 솔루션으로, 다양한 기능과 풍부한 통합 옵션을 제공합니다.

2.데이터 분석: Splunk는 데이터 분석 및 시각화에 강점이 있는 SIEM 솔루션으로, 사용자가 이상 현상과 위협을 빠르게 파악할 수 있습니다.

3.커뮤니티 및 애플리케이션: Splunk는 활발한 커뮤니티와 다양한 애플리케이션을 갖추고 있어, 사용자가 보안 작업을 더욱 쉽게 수행할 수 있습니다.

Splunk 단점:

1.비용: Splunk는 비싼 편이며, 라이선스 비용과 관리 비용이 높을 수 있습니다.

2.클라우드 전환: Splunk는 과거 온프레미스 중심의 제품이었기 때문에 클라우드 전환 및 통합이 완벽하지 않을 수 있습니다.

결론적으로, Azure Sentinel과 Splunk는 각각 장단점이 있습니다. 조직의 요구 사항, 기술 지식, 예산 등에 따라 적절한 SIEM 솔루션

https://learn.microsoft.com/ko-kr/azure/sentinel/connect-aws?tabs=s3

Microsoft Learn 이 문서에 센터널 연결 하는 방법이 자세히 나와 있지만 설명서가 AWS 를 잘 모르는 Azure 엔지니어라면 쉽게 연동하기 어렵습니다. 그래서 자동 설치 스크립트가 있습니다. 그러나 자동 설치 스크립트는 매우 단순한 시나리오만 지원하기 때문에 결국 수동 설치를 해야 합니다. AWS에 대한 이해가 조금 낮다고 하면 거의 수동 설치는 쉽지 않습니다.

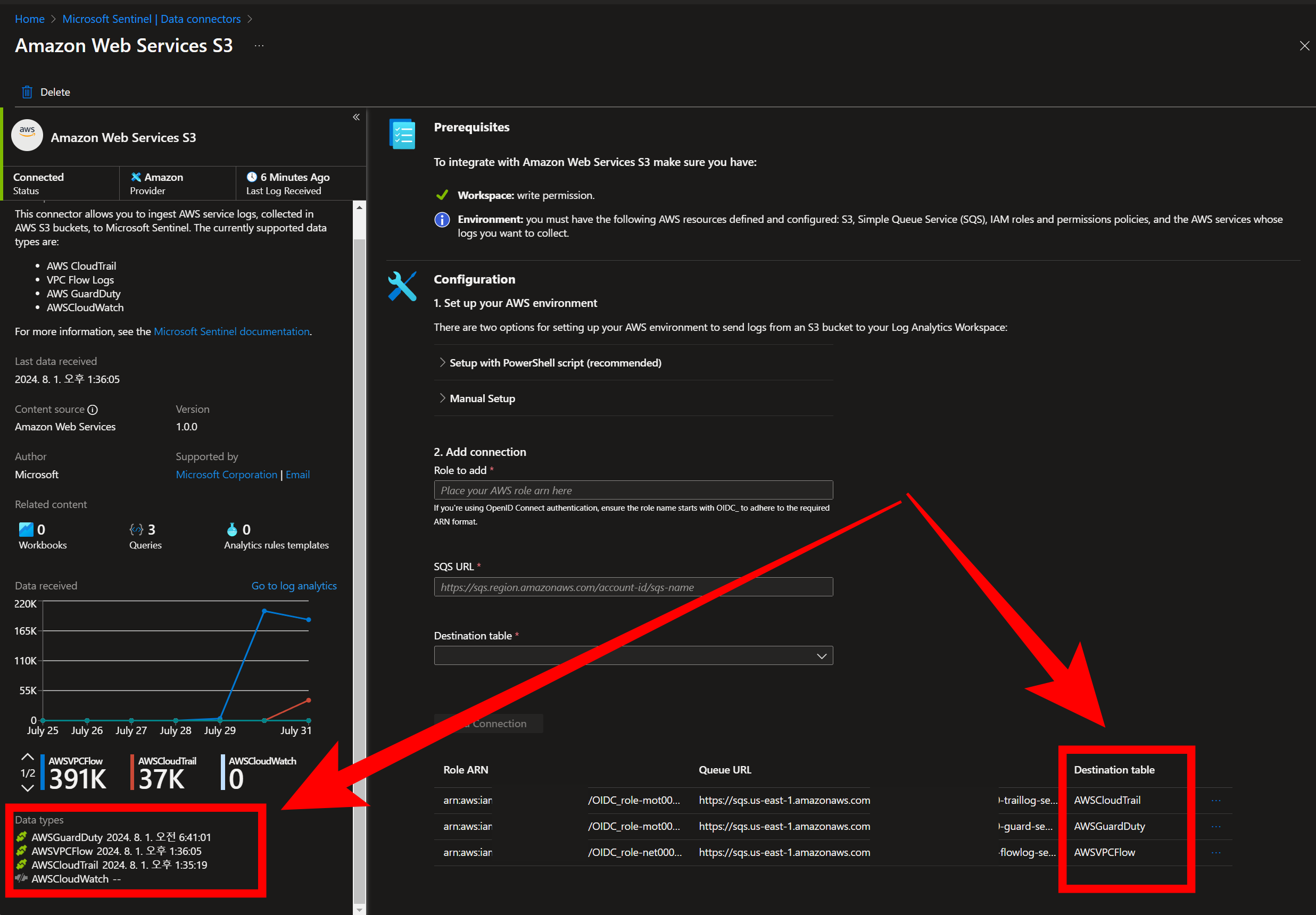

그림002

상단에 있는 링크를 잘 수행하면 위에 그림002 처럼 AWS의 CloudTrail, GuardDuty, Flowlog를 Sentinel에 연동할 수 있습니다. 연동이 잘 되었고 로그가 잘 쌓이 고 있습니다.

그림002

상단에 있는 링크를 잘 수행하면 위에 그림002 처럼 AWS의 CloudTrail, GuardDuty, Flowlog를 Sentinel에 연동할 수 있습니다. 연동이 잘 되었고 로그가 잘 쌓이 고 있습니다.

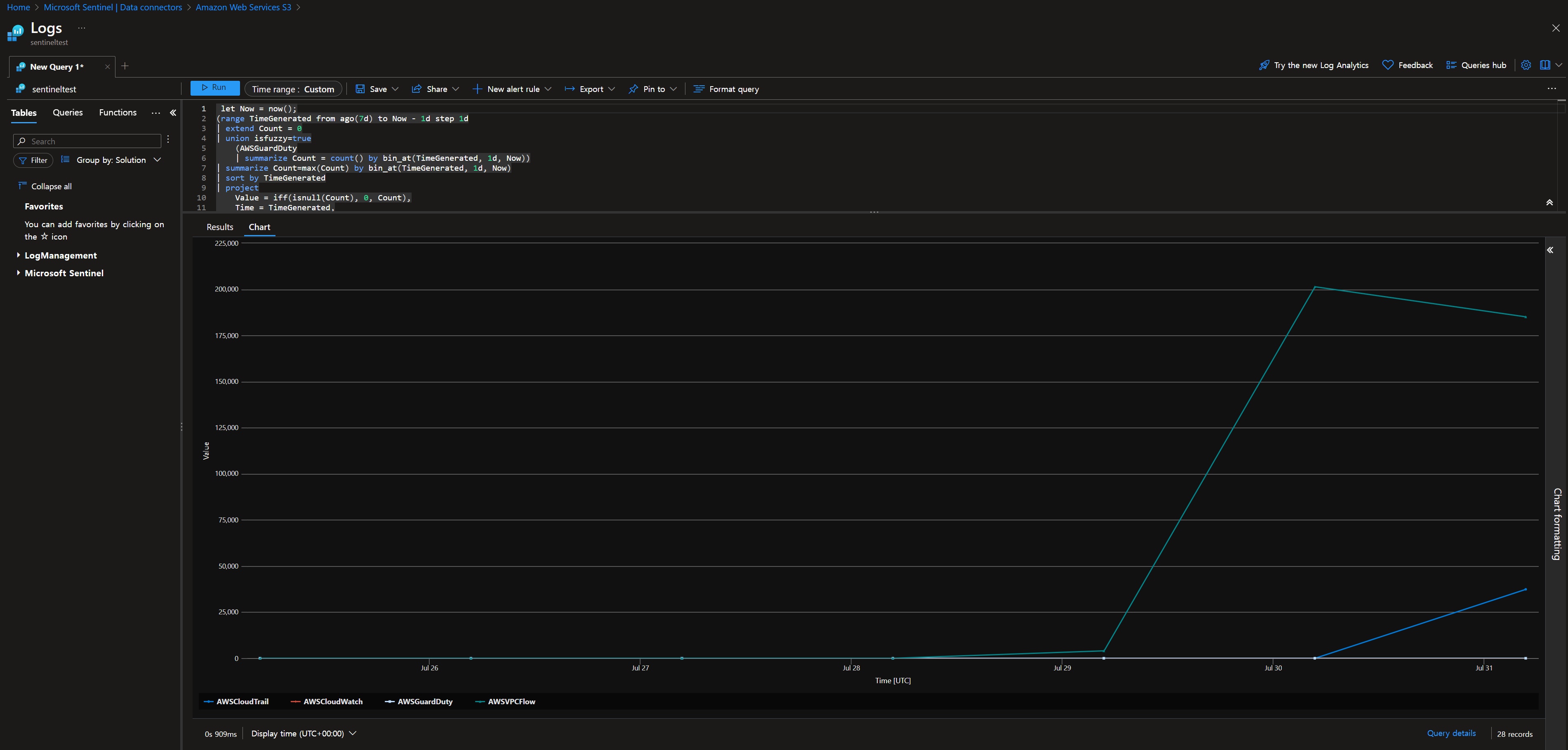

그림003

그후 이런식으로 Log Analytic에서 해당 로그에 대한 쿼리도 잘 사용할 수 있습니다.

그림003

그후 이런식으로 Log Analytic에서 해당 로그에 대한 쿼리도 잘 사용할 수 있습니다.

그림004

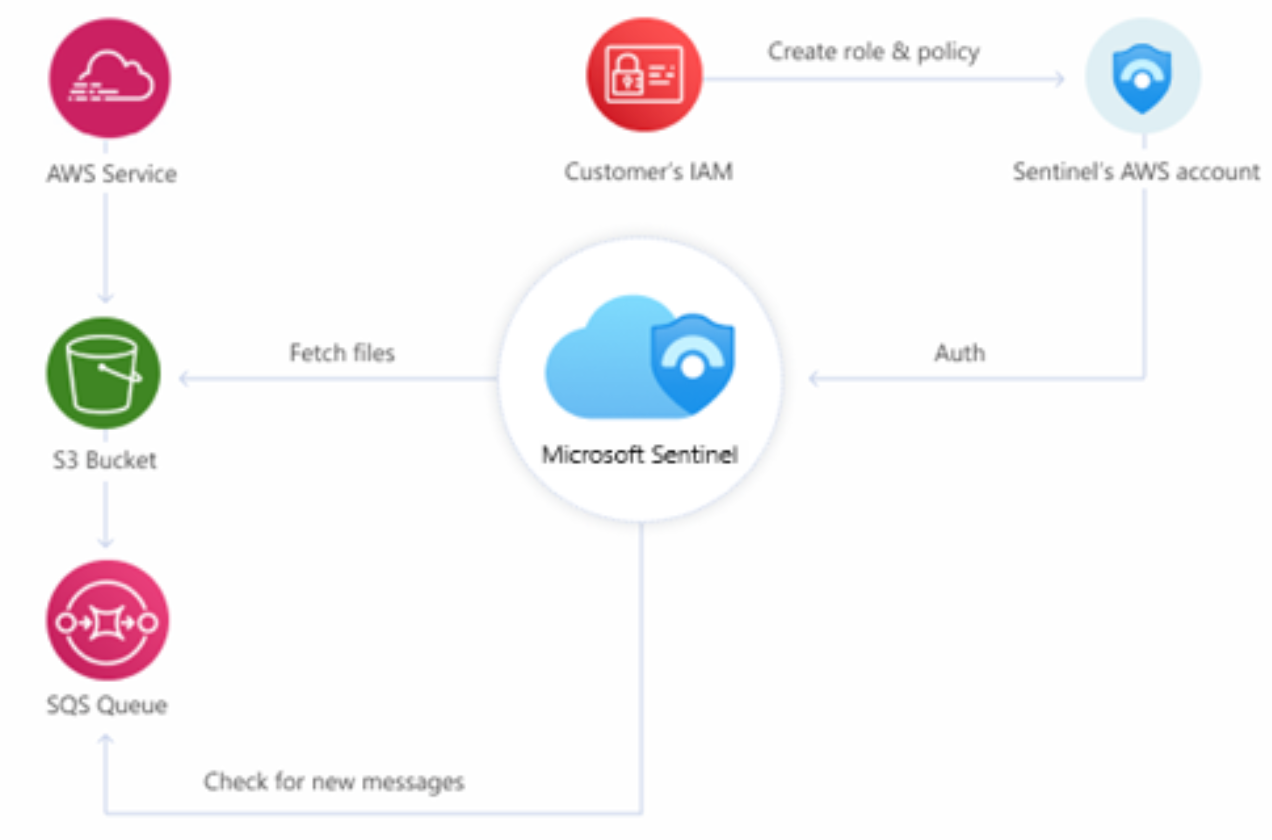

Azure Sentinel과 AWS를 연동하는 아키텍처는 몇 가지 특징과 제한 사항이 있습니다. 현재 시점에서, 이러한 연동의 첫 번째 조건은 AWS 서비스 로그가 S3에 저장되어야 한다는 것입니다. 이는 다른 AWS 저장 방식이 지원되지 않는다는 단점을 가지고 있습니다. S3에 로그가 생성되면 SQS가 Sentinel로 로그를 전송하고, 이 로그는 Azure Log Analytics에 저장됩니다. 이 과정에서 Sentinel은 AWS의 ODIC를 사용하여 권한을 얻게 됩니다.

이러한 S3 로그 적재 방식의 단점은 향후 개선될 가능성이 있지만, 현재로서는 일부 조직에서 문제가 될 수 있습니다. 특히, 다수의 엔터프라이즈 계정을 가진 조직은 수십 또는 수백 개의 AWS 계정을 이 아키텍처로 전환하거나 변경해야 할 수도 있습니다. 이는 많은 리소스와 시간이 소요될 수 있으며, 기존 아키텍처와의 호환성 문제를 초래할 수 있습니다.

예를 들어, AWS 계정을 Control Tower로 연결하여 CloudTrail 로그를 통합했다면, S3 버킷 구조를 변경할 수 없기 때문에 로그를 중복으로 쌓거나 기타 방식으로 변경해야 할 수 있습니다. 이는 기존 시스템 및 운영을 중단시킬 수 있으며, 조직에 추가적인 부담을 줄 수 있습니다.

이러한 제한 사항에도 불구하고, Azure Sentinel과 AWS의 연동은 클라우드 기반 보안 모니터링 및 관리에 중요한 역할을 할 수 있습니다. 그러나, 이러한 연동 과정에서 발생할 수 있는 문제점과 제한 사항을 인지하고 대응하는 것이 중요합니다. 기존 아키텍처 및 시스템과의 호환성 검토: 연동 전에 기존 시스템과 호환성을 확인하고 필요한 경우 아키텍처 수정 계획을 세울 수 있습니다. 저의 경우 기존의 시스템 과 호환성을 위해서 필요한 부분만 선별적으로 Sentinel에 새로 연결하는 방법을 택했습니다. 이 방법은 비용 효율적인 부분에 초점을 맞췄습니다.

결론

AWS는 자체 SIEM 솔루션이 없기 때문에 조직은 3rd 파티 제품을 고려해야 합니다. 이러한 상황에서, Azure Sentinel은 매우 좋은 선택지가 될 수 있습니다. 우리는 이미 Azure Sentinel과 Splunk의 장단점을 비교해 보았지만, 가능성 면에서 Sentinel은 하나의 큰 옵션이 될 수 있습니다.

SIEM 솔루션의 가격이 매우 비싸기 때문에, 잘 이해하고 사용하는 것이 중요합니다. 이를 통해 이상적인 가격으로 사용할 수 있게 됩니다. Splunk는 강력하지만, 그만큼 비쌉니다. 개인적인 견해로, Open AI와의 연동이 쉽게 될 것으로 예상되는 Azure Sentinel의 미래는 매우 좋다고 판단됩니다.

이러한 관점을 바탕으로, 결론을 다음과 같이 정리할 수 있습니다. AWS와의 연동에서 Azure Sentinel은 다양한 가능성을 제시하며, 사용자의 요구에 맞게 최적화된 SIEM 솔루션을 제공할 수 있습니다. 그러나, 각 솔루션의 장단점과 비용을 고려하여 신중한 결정을 내릴 필요가 있습니다. 특히, Azure Sentinel의 AI 및 머신러닝 기능을 활용하면, 보안 이벤트에 대한 신속한 탐지 및 대응이 가능해집니다. 따라서, 조직의 요구 사항과 예산에 따라 적절한 SIEM 솔루션을 선택하는 것이 중요합니다.]]>

그림004

Azure Sentinel과 AWS를 연동하는 아키텍처는 몇 가지 특징과 제한 사항이 있습니다. 현재 시점에서, 이러한 연동의 첫 번째 조건은 AWS 서비스 로그가 S3에 저장되어야 한다는 것입니다. 이는 다른 AWS 저장 방식이 지원되지 않는다는 단점을 가지고 있습니다. S3에 로그가 생성되면 SQS가 Sentinel로 로그를 전송하고, 이 로그는 Azure Log Analytics에 저장됩니다. 이 과정에서 Sentinel은 AWS의 ODIC를 사용하여 권한을 얻게 됩니다.

이러한 S3 로그 적재 방식의 단점은 향후 개선될 가능성이 있지만, 현재로서는 일부 조직에서 문제가 될 수 있습니다. 특히, 다수의 엔터프라이즈 계정을 가진 조직은 수십 또는 수백 개의 AWS 계정을 이 아키텍처로 전환하거나 변경해야 할 수도 있습니다. 이는 많은 리소스와 시간이 소요될 수 있으며, 기존 아키텍처와의 호환성 문제를 초래할 수 있습니다.

예를 들어, AWS 계정을 Control Tower로 연결하여 CloudTrail 로그를 통합했다면, S3 버킷 구조를 변경할 수 없기 때문에 로그를 중복으로 쌓거나 기타 방식으로 변경해야 할 수 있습니다. 이는 기존 시스템 및 운영을 중단시킬 수 있으며, 조직에 추가적인 부담을 줄 수 있습니다.

이러한 제한 사항에도 불구하고, Azure Sentinel과 AWS의 연동은 클라우드 기반 보안 모니터링 및 관리에 중요한 역할을 할 수 있습니다. 그러나, 이러한 연동 과정에서 발생할 수 있는 문제점과 제한 사항을 인지하고 대응하는 것이 중요합니다. 기존 아키텍처 및 시스템과의 호환성 검토: 연동 전에 기존 시스템과 호환성을 확인하고 필요한 경우 아키텍처 수정 계획을 세울 수 있습니다. 저의 경우 기존의 시스템 과 호환성을 위해서 필요한 부분만 선별적으로 Sentinel에 새로 연결하는 방법을 택했습니다. 이 방법은 비용 효율적인 부분에 초점을 맞췄습니다.

결론

AWS는 자체 SIEM 솔루션이 없기 때문에 조직은 3rd 파티 제품을 고려해야 합니다. 이러한 상황에서, Azure Sentinel은 매우 좋은 선택지가 될 수 있습니다. 우리는 이미 Azure Sentinel과 Splunk의 장단점을 비교해 보았지만, 가능성 면에서 Sentinel은 하나의 큰 옵션이 될 수 있습니다.

SIEM 솔루션의 가격이 매우 비싸기 때문에, 잘 이해하고 사용하는 것이 중요합니다. 이를 통해 이상적인 가격으로 사용할 수 있게 됩니다. Splunk는 강력하지만, 그만큼 비쌉니다. 개인적인 견해로, Open AI와의 연동이 쉽게 될 것으로 예상되는 Azure Sentinel의 미래는 매우 좋다고 판단됩니다.

이러한 관점을 바탕으로, 결론을 다음과 같이 정리할 수 있습니다. AWS와의 연동에서 Azure Sentinel은 다양한 가능성을 제시하며, 사용자의 요구에 맞게 최적화된 SIEM 솔루션을 제공할 수 있습니다. 그러나, 각 솔루션의 장단점과 비용을 고려하여 신중한 결정을 내릴 필요가 있습니다. 특히, Azure Sentinel의 AI 및 머신러닝 기능을 활용하면, 보안 이벤트에 대한 신속한 탐지 및 대응이 가능해집니다. 따라서, 조직의 요구 사항과 예산에 따라 적절한 SIEM 솔루션을 선택하는 것이 중요합니다.]]>AWS Security Groups

AWS Security Groups(SG)는 2006년에 AWS가 EC2 서비스를 출시하면서 도입되었습니다. 당시 클라우드 컴퓨팅 환경에서의 보안은 매우 중요한 문제였고, SG는 이를 해결하기 위한 기본적인 네트워크 보안 메커니즘으로 설계되었습니다. 2011년, AWS는 SG의 기능을 확장하여 아웃바운드 트래픽 제어 기능을 추가했습니다. 이는 사용자가 인스턴스에서 나가는 트래픽을 제어할 수 있게 하여, 보안 규칙 설정을 더욱 강화했습니다. 이 시점을 기점으로 SG의 핵심 기능이 본격적으로 자리잡았다고 봅니다. 2013년에는 VPC(Virtual Private Cloud)의 도입과 함께 SG는 VPC 내에서 더욱 정교한 네트워크 분할 및 보안 설정을 지원하게 되었고, 2016년 이후에는 AWS가 SG의 관리 및 모니터링 기능을 지속적으로 개선하여, 사용자들이 보안 규칙을 보다 쉽게 설정하고 관리할 수 있도록 다양한 도구와 통합하였습니다. 특히, AWS CloudFormation과의 통합을 통해 보안 규칙의 자동화와 일관성을 제공했습니다. 따라서 AWS SG는 2006년부터 시작되었지만, 2011년부터 아웃바운드 컨트롤이 가능해지면서 실제로 코어 기능이 본격적으로 시작되었다고 봅니다. AWS Security Groups는 인스턴스 수준에서 네트워크 트래픽을 제어하는 강력한 보안 기능입니다. 주요 특징은 다음과 같습니다: 인바운드 및 아웃바운드 규칙: AWS SG는 인스턴스에 대한 인바운드와 아웃바운드 트래픽을 제어할 수 있습니다. 기본적으로 모든 인바운드 트래픽은 차단되고, 모든 아웃바운드 트래픽은 허용됩니다. 상태 저장(Stateful) 보안: AWS SG는 상태 저장 방식을 사용하여, 인바운드 트래픽에 대한 허용 규칙이 적용되면 그에 대한 응답 트래픽은 자동으로 허용됩니다. 이는 보안 규칙 설정을 간소화하고, 보안 정책을 쉽게 관리할 수 있게 합니다. 인스턴스 연결: AWS SG는 특정 인스턴스에 직접 연결되며, 해당 인스턴스에 대한 네트워크 트래픽을 보호합니다. 하나의 SG를 여러 인스턴스에 적용할 수 있어, 그룹 단위로 보안 정책을 쉽게 관리할 수 있습니다.AWS SG와 Azure NSG의 비교

AWS SG와 Azure NSG의 핵심 기능을 비교해보면 다음과 같은 차이가 있습니다: 트래픽 제어: AWS SG는 인스턴스 수준에서 트래픽을 제어하며, 기본적으로 상태 저장 방식을 채택하여 보안 규칙 설정을 단순화합니다. 반면, Azure NSG는 서브넷 및 네트워크 인터페이스 수준에서 트래픽을 제어하며, 상태 저장 및 비상태 저장 방식을 모두 지원하여 더 유연한 보안 정책을 제공합니다. 적용 범위: AWS SG는 인스턴스에 직접 연결되므로 개별 인스턴스 단위로 보안 설정을 관리합니다. Azure NSG는 서브넷과 네트워크 인터페이스에 적용되므로, 네트워크 구조에 따른 세밀한 보안 정책 설정이 가능합니다. 고급 보안 기능: Azure NSG는 Azure Security Center와 통합되어 고급 보안 위협 탐지 및 대응 기능을 제공하며, AI 및 머신 러닝 기반의 분석 기능을 통해 더욱 지능적인 보안 관리를 할 수 있습니다. AWS SG는 이러한 고급 기능을 기본적으로 제공하지 않으며, 별도의 서비스와 통합해야 유사한 기능을 사용할 수 있습니다. AWS Security Groups (SG)와 Azure Network Security Groups (NSG)의 비교는 단순히 기능의 차이를 넘어서, 두 플랫폼의 내부 구조와 보안 접근 방식에서 깊이 있는 이해를 요구합니다. AWS SG는 2006년에 EC2 서비스와 함께 도입되어, 클라우드 환경에서 네트워크 트래픽을 제어하는 기본적인 보안 메커니즘으로 설계되었습니다. 초기에는 인바운드 트래픽만을 제어할 수 있었지만, 2011년 아웃바운드 트래픽 제어 기능이 추가되면서 SG의 핵심 기능이 본격적으로 자리잡았습니다. 이후 2013년 VPC 도입과 함께 네트워크 분할과 보안 설정이 강화되었으며, 2016년부터는 다양한 관리 및 모니터링 도구와 통합되어 보안 규칙의 자동화와 일관성이 제공되었습니다. AWS SG는 상태 저장 방식으로, 인바운드 트래픽이 허용되면 그에 대한 응답 트래픽도 자동으로 허용됩니다. 이는 보안 설정을 단순화하지만, 모든 트래픽을 허용하는 기본 설정으로 인해 세밀한 제어에는 한계가 있습니다. 또한, SG는 인스턴스 수준에서만 적용되며, 하나의 SG를 여러 인스턴스에 적용하여 그룹 단위로 보안 정책을 관리할 수 있습니다. 반면, Azure NSG는 서브넷과 네트워크 인터페이스 수준에서 적용되며, 상태 저장 및 비상태 저장 방식을 모두 지원하여 더 유연한 보안 정책을 제공합니다. NSG는 인바운드 및 아웃바운드 트래픽 모두에 대해 허용과 거부 규칙을 설정할 수 있어, 특정 트래픽을 명시적으로 차단하거나 허용하는 정교한 제어가 가능합니다. NSG는 서브넷 수준에서 적용되어 네트워크 구조 전반에 일관된 보안 정책을 적용할 수 있으며, 네트워크 인터페이스 수준에서는 개별 VM에 대한 정밀한 제어가 가능합니다. 또한, Azure Security Center와 통합되어 고급 위협 탐지 및 AI 기반 분석 기능을 통해 보안을 더욱 강화할 수 있습니다. Azure와 AWS는 각기 다른 클라우드 환경에서 네트워크 보안을 강화하기 위해 다양한 보안 솔루션을 제공하며, 이러한 다단계 보안 제품의 통합적 활용은 클라우드 보안의 핵심입니다. Azure는 Network Security Groups (NSG), Application Security Groups (ASG), 그리고 Azure Firewall (FW)과 같은 다단계 보안 솔루션을 통해 네트워크와 애플리케이션 수준에서 포괄적인 보안 관리를 제공합니다. NSG는 서브넷과 네트워크 인터페이스에서 트래픽을 제어하고, ASG는 애플리케이션 레벨에서 보안 그룹을 관리하며, Azure Firewall은 네트워크 및 애플리케이션 트래픽을 포괄적으로 필터링합니다. 이러한 통합은 다단계 방어 체계를 구축하여, 네트워크 및 애플리케이션 수준에서의 세밀한 보안을 가능하게 합니다. AWS는 Security Groups (SG), Network Access Control Lists (NACLs), 그리고 AWS Network Firewall을 통해 인스턴스와 네트워크의 다양한 계층에서 보안을 제공합니다. SG는 인스턴스 수준에서의 상태 저장 보안 규칙을 설정하고, NACLs는 서브넷 수준에서의 트래픽 필터링을 담당하며, AWS Network Firewall은 VPC의 트래픽을 보호합니다. SG와 NACLs는 서로 다른 계층에서 작동하여 네트워크 보안을 강화하고, AWS Network Firewall은 이러한 보안 조치를 보완하여 더욱 강력한 방어 체계를 제공합니다. 결론적으로, 클라우드 환경의 복잡성과 다양성을 감안할 때, 단일 보안 솔루션에 의존하는 것은 심각한 위험을 초래할 수 있습니다. 단일 보안 계층이 실패하거나 우회되면, 전체 시스템의 보안이 취약해질 수 있습니다. Azure와 AWS의 다단계 보안 제품 통합은 이러한 리스크를 완화하고, 각 계층에서의 세밀한 보안 제어를 가능하게 합니다. 개인적으로, 단순히 SG나 NSG와 같은 단일 보안 도구에만 의존하는 것은 현명하지 않다고 강력히 주장합니다. 이러한 도구들은 클라우드 네트워크 보안의 일환으로 유용하지만, 전체 보안 전략을 커버할 수 있는 완전한 솔루션이 아닙니다. 다단계 방어 체계를 통해 각 계층의 보안 조치를 상호 보완적으로 통합하는 것이, 클라우드 환경에서의 보안을 극대화하는 가장 효과적인 방법이라고 믿습니다. 따라서, 클라우드 보안의 최적화를 위해서는 각 플랫폼의 다양한 보안 솔루션을 통합적으로 활용하고, 단일 보안 도구의 한계를 인식하여 전방위적인 방어 체계를 구축하는 것이 필수적입니다. 필자는 클라우드 보안의 발전을 직접 겪어온 경험을 바탕으로, 현대 보안의 진화와 그에 따른 도전 과제를 깊이 이해하고 있습니다. 클라우드 보안은 기술의 발전과 함께 지속적으로 변화해 왔으며, 특히 AI 시대의 도래는 보안의 핵심 요소와 전략에 중대한 변화를 요구하고 있습니다. 이러한 시대적 흐름 속에서, 단순히 기존의 보안 모델에 안주하기보다는, 지속적인 혁신과 변화에 적응해야 한다는 점을 명확히 인식해야 합니다. AI 시대의 보안 위험과 도전 AI 기술의 급속한 발전은 클라우드 보안에 대한 새로운 요구 사항과 도전 과제를 만들어 내고 있습니다. AI는 사이버 공격의 방식을 더욱 정교하게 만들 수 있으며, 이로 인해 기존의 보안 모델과 도구들만으로는 모든 위협을 완벽히 대응하기 어려울 수 있습니다. 특히 AWS Security Groups (SG)와 Azure Network Security Groups (NSG)와 같은 단일 보안 도구에만 의존하는 것은 이러한 복잡한 보안 환경에 적절히 대응하기에 부족할 수 있습니다. 필자는 특히 다음과 같은 분야에서의 보안 강화를 강력히 주장합니다: 자동화된 공격 및 방어: AI와 머신러닝의 발전은 자동화된 공격의 가능성을 높이고 있습니다. 공격자는 AI를 활용하여 더욱 정교하고 자동화된 공격을 감행할 수 있으며, 이는 기존의 수동적 보안 조치로는 대응하기 어려울 수 있습니다. 예를 들어, AWS SG는 인스턴스 수준에서 상태 저장 보안 규칙을 제공하지만, AI를 활용한 공격이 이를 우회할 가능성이 있습니다. 반면, AI를 방어 측면에서 활용하면, 실시간으로 공격 패턴을 분석하고 대응할 수 있는 가능성이 커집니다. Azure의 NSG와 ASG, 그리고 Azure Firewall이 제공하는 다단계 보안 시스템은 AI 기반의 자동화된 공격에 효과적으로 대응할 수 있습니다. 따라서, 보안 솔루션의 자동화와 AI 기반의 분석 기능이 필수적입니다. 악성 AI와 AI 기반의 사이버 범죄: 악성 AI가 사이버 공격에 사용될 가능성도 커지고 있습니다. AI를 이용한 피싱 공격, 데이터 도용, 그리고 자가 학습하는 악성 소프트웨어는 보안의 새로운 도전 과제가 됩니다. AWS SG와 Azure NSG 모두 인스턴스와 네트워크 수준에서 보안을 제공하지만, AI 기반의 새로운 위협에 대한 대응 방안도 필요합니다. 이와 같은 위협에 대응하기 위해서는 AI의 동향을 면밀히 분석하고, 적시에 대응할 수 있는 방안이 필요합니다. 데이터 프라이버시와 AI: AI는 대량의 데이터를 분석하여 유용한 인사이트를 제공하지만, 데이터 프라이버시와 관련된 문제를 동반합니다. 클라우드 환경에서 저장되는 데이터의 민감성이 증가함에 따라, AI 기반의 데이터 보호 기술과 개인정보 보호 조치가 필수적입니다. 이는 데이터 암호화, 접근 제어, 그리고 데이터 익명화 기술을 포함합니다. AWS와 Azure의 보안 솔루션이 데이터 보호를 강화하고 있지만, AI 기술이 도입되면서 데이터 프라이버시와 관련된 새로운 보안 과제도 함께 해결해야 합니다. AI 모델의 보안: AI 시스템 자체의 보안 또한 중요한 문제입니다. AI 모델이 공격자의 타겟이 되거나, 모델의 학습 데이터가 조작될 수 있습니다. AWS SG는 인스턴스 수준에서의 보안을 담당하고, Azure NSG는 네트워크 및 서브넷 수준에서 보안을 제공하지만, AI 모델의 무결성을 유지하고 모델을 보호하기 위한 보안 조치가 필요합니다. AI 모델의 검증과 감시 체계를 강화하고, 보안 취약점을 지속적으로 모니터링하는 것이 중요합니다. 결론적으로, AI 시대의 도래는 클라우드 보안에 대한 기존의 이해와 접근 방식을 재검토하고, 새로운 위협에 대한 대응 전략을 개발하는 것을 요구합니다. 필자는 AI와 관련된 보안 위험을 효과적으로 해결하기 위해, 기술의 발전을 지속적으로 추적하고 보안 솔루션의 혁신을 이끌어야 한다고 믿습니다. AWS SG와 Azure NSG와 같은 단일 보안 도구는 유용하지만, 전체 보안 전략을 커버할 수 있는 완전한 솔루션이 아닙니다. AI 기반의 자동화, 데이터 프라이버시, 그리고 AI 모델의 보안을 강화하는 방향으로 보안 전략을 발전시켜 나가는 것이 필수적입니다. 이러한 다단계 방어 체계는 현대 클라우드 보안의 복잡한 도전 과제를 해결하는 데 결정적인 역할을 할 것입니다.]]>- 데이터가 자주 변경되는 동적 콘텐츠를 제공할 때

- SEO가 중요한 페이지에서, 예를 들어 마케팅 사이트나 뉴스 웹사이트 등

- 사용자 맞춤형 경험을 제공하는 웹 애플리케이션

- 변경되지 않는 정적 콘텐츠를 제공할 때

- 마케팅 페이지, 블로그, 문서 사이트 등

- SEO가 중요한 페이지에서, 특히 내용이 자주 변경되지 않는 경우

- 데이터가 자주 변경되는 콘텐츠를 제공할 때, 그러나 SSR만큼 빈번하지는 않은 경우

- eCommerce 제품 페이지, 블로그 게시물 등이 좋은 예

- SSR: 약 30% - 데이터가 자주 변경되거나 사용자 맞춤형 콘텐츠가 중요한 프로젝트에서 사용

- SSG: 약 50% - 성능과 보안이 중요한 정적 콘텐츠 프로젝트에서 주로 사용

- ISR: 약 20% - SSG의 장점을 유지하면서도 데이터 갱신이 필요한 경우에 사용

인프라 엔지니어 관점에서 본 Next.js 사용의 단점

Next.js는 서버사이드 렌더링(SSR), 정적 사이트 생성(SSG), 점진적 정적 재생성(ISR)을 지원하여 많은 장점을 제공하지만, 이를 Azure 인프라에 배포하고 유지 관리할 때는 여러 가지 중요한 문제와 단점이 있습니다. 1.서버사이드 렌더링(SSR) 관리의 복잡성: SSR은 배포 과정을 복잡하게 만듭니다. SSR을 사용하면 각 페이지 요청이 서버에서 계산을 필요로 하므로 리소스 사용량이 증가합니다. Azure에서 이를 효율적으로 처리하려면 부하 분산, 트래픽 관리, 자동 확장 정책 등을 고려한 고가용성 및 장애 허용 설계를 해야 합니다. 2.지연 시간 및 지리적 문제: SSR의 주요 장점 중 하나는 사전 렌더링된 HTML 덕분에 SEO와 초기 로딩 시간이 개선된다는 것입니다. 그러나 글로벌 서비스를 제공할 때 서버 위치는 중요한 요소가 됩니다. Azure 데이터 센터가 사용자와 멀리 떨어져 있으면 지연 시간이 늘어나 SSR의 장점이 상쇄될 수 있습니다. 정적 사이트와 달리 각 요청이 원본 서버로의 왕복을 요구하여 사용자가 멀리 있을 경우 TTFB(Time to First Byte)가 증가합니다. 3.확장성 및 비용 문제: SSR 애플리케이션은 더 강력하고 종종 더 비싼 인프라를 요구합니다. 사용자 요청마다 서버사이드 렌더링이 실행되므로 컴퓨팅 리소스가 소비되며, 이는 정적 사이트 생성보다 비용이 더 많이 들 수 있습니다. Azure는 확장 가능한 솔루션을 제공하지만, SSR 처리를 위한 리소스를 지속적으로 증가시키는 비용이 급증할 수 있습니다. 4.캐싱의 복잡성: 정적 자산에는 CDN이 매우 효과적이지만, SSR 콘텐츠는 동적이고 개인화되어 있어 효과적으로 캐싱하기 어렵습니다. Azure의 CDN 서비스를 통해 SSR 응답을 캐싱할 수 있지만, 이는 복잡한 캐시 무효화 전략을 필요로 합니다. 이러한 캐시를 제대로 관리하지 않으면 오래된 콘텐츠가 제공되어 동적 서버사이드 렌더링의 목적이 퇴색될 수 있습니다. 5.유지 보수 및 DevOps 오버헤드: Azure에서 SSR 기반의 Next.js 애플리케이션을 관리하려면 더 높은 수준의 유지 보수와 운영 관리가 필요합니다. 지속적인 배포 파이프라인은 빌드 시간, 환경 변수, 서버 구성 등의 SSR 복잡성을 처리해야 합니다. Azure Resource Manager(ARM) 템플릿이나 Terraform을 사용하는 인프라 코드(IaC) 스크립트도 더 복잡해져 DevOps 팀의 부담이 증가합니다. 6.보안 고려 사항: SSR 애플리케이션은 서버 상호 작용이 많아 공격 표면이 넓어집니다. SSR 애플리케이션의 보안을 보장하려면 서버 환경의 지속적인 모니터링과 관리가 필요합니다. Azure는 강력한 보안 도구를 제공하지만, 이를 SSR에 맞게 구성하고 유지 관리하는 것은 자원 소모적이고 복잡할 수 있습니다. 7.개발 워크플로의 복잡성: 개발자는 클라이언트 사이드와 서버 사이드 코드를 모두 다루어야 하므로 개발 워크플로가 복잡해집니다. 서버사이드 렌더링 컨텍스트를 복제해야 하므로 테스트도 더 어려워집니다. 지속적 통합(CI) 파이프라인이 더 정교해져야 하며, SSR 문제를 디버깅하는 것도 순수한 클라이언트 사이드 렌더링 애플리케이션보다 더 복잡할 수 있습니다. 8.모니터링 및 관찰성 문제: SSR 애플리케이션은 최적의 상태로 실행되기 위해 포괄적인 모니터링이 필요합니다. Azure는 Application Insights와 Log Analytics와 같은 도구를 제공하지만, 이를 SSR에 맞게 설정하는 것은 더 복잡합니다. 엔지니어는 애플리케이션 성능뿐만 아니라 기본 인프라도 모니터링해야 하므로 운영 부담이 증가합니다.개발자 중심에서 Next.js 사용의 장점

Next.js는 서버사이드 렌더링(SSR), 정적 사이트 생성(SSG), 점진적 정적 재생성(ISR)을 포함한 다양한 렌더링 옵션을 제공합니다. 1.서버사이드 렌더링(SSR)의 성능 개선: SSR은 클라이언트 측 렌더링보다 초기 로딩 속도가 빠르며, 이는 사용자 경험을 크게 향상시킬 수 있습니다. 서버사이드에서 HTML을 생성해 제공함으로써, 클라이언트 측에서 JavaScript가 실행되기 전에 사용자는 이미 렌더링된 페이지를 볼 수 있습니다. Azure의 강력한 컴퓨팅 리소스를 활용하여 SSR을 효율적으로 처리할 수 있습니다. 2.검색 엔진 최적화(SEO) 강화: SSR은 검색 엔진이 더 쉽게 콘텐츠를 크롤링하고 인덱싱할 수 있게 해줍니다. 이는 검색 순위를 높이는 데 기여하며, 더 많은 트래픽을 유도할 수 있습니다. Azure 인프라에서 SSR을 사용하면, 글로벌한 접근성과 빠른 응답 속도로 SEO 성능을 최적화할 수 있습니다. 3.유연한 렌더링 옵션: Next.js는 SSR뿐만 아니라 SSG와 ISR도 지원하여 다양한 요구에 맞춘 렌더링 전략을 선택할 수 있습니다. 정적 사이트 생성을 사용하면 빌드 시점에 정적 페이지를 생성하여 CDN에 배포할 수 있고, 이는 전 세계적으로 빠르게 콘텐츠를 제공할 수 있게 해줍니다. Azure CDN을 통해 이러한 정적 콘텐츠를 효율적으로 제공할 수 있습니다. 4.자동화된 정적 재생성(ISR): ISR을 사용하면 정적 페이지를 실시간으로 업데이트할 수 있습니다. 이는 자주 변경되는 콘텐츠를 효율적으로 관리하는 데 도움이 되며, Azure Functions 또는 Azure Logic Apps를 활용하여 이러한 업데이트를 자동화할 수 있습니다. 5.개발자 경험 개선: Next.js는 간단하고 직관적인 API를 제공하여 개발자가 생산성을 높일 수 있습니다. Azure DevOps를 활용하여 CI/CD 파이프라인을 구축하면 코드 변경 사항이 자동으로 배포되며, 이는 개발 주기를 단축시키고 배포의 신뢰성을 높입니다.SRE 및 인프라 엔지니어 관점에서 본 Next.js와 Azure의 비판적 분석

관리 포인트의 증가

SSR의 복잡성: 반면, SSR을 사용하면 각 페이지 요청 시 서버에서 HTML을 생성해야 하므로, 서버 인프라가 필수적입니다. 이는 서버 리소스 관리, 로드 밸런싱, 트래픽 관리 등 다양한 추가 작업을 요구합니다. 특히 글로벌 서비스의 경우, 여러 지역에 분산된 서버를 운영해야 하며, 이는 관리 포인트를 크게 증가시킵니다. 각 서버의 상태를 모니터링하고, 보안 패치를 적용하며, 성능을 최적화하는 등의 작업이 추가적으로 필요합니다.지연 시간 및 성능 문제

정적 사이트의 글로벌 성능: 정적 사이트는 CDN을 통해 전 세계에 배포되므로, 지리적으로 분산된 사용자들에게도 빠른 응답 속도를 보장할 수 있습니다. 이는 특히 SEO와 사용자 경험(UX) 측면에서 큰 장점입니다. 정적 콘텐츠는 서버 요청 없이도 로드될 수 있어, 첫 바이트 시간(TTFB)이 매우 짧아집니다. SSR의 지연 시간: SSR은 서버에서 HTML을 생성해야 하므로, 사용자의 요청이 서버에 도달하고 서버에서 응답을 생성하는 데 시간이 걸립니다. 글로벌 사용자를 대상으로 할 때, 서버가 사용자의 위치와 멀리 떨어져 있다면 지연 시간이 크게 증가할 수 있습니다. 이는 사용자 경험을 저하시킬 수 있으며, 특히 엔터프라이즈 애플리케이션에서 중요한 문제로 작용할 수 있습니다.비용 효율성

정적 사이트의 비용 절감: 정적 사이트는 서버 리소스를 거의 사용하지 않으므로 매우 비용 효율적입니다. Azure의 CDN 서비스를 통해 정적 파일을 전 세계에 배포하면, 서버 비용을 거의 들이지 않고도 높은 성능을 유지할 수 있습니다. SSR의 높은 비용: 반면, SSR을 사용하면 각 요청이 서버 리소스를 소비하게 되므로, 트래픽이 많을수록 비용이 급증할 수 있습니다. Azure의 오토스케일링 기능을 통해 서버 리소스를 동적으로 확장할 수 있지만, 이는 추가적인 비용을 발생시키며 관리 복잡성을 증가시킵니다. 특히, 예상치 못한 트래픽 증가에 대비해야 하므로, 항상 충분한 리소스를 준비해 두어야 하는 부담이 있습니다.보안 및 안정성

정적 사이트의 보안 장점: 정적 사이트는 서버와의 상호 작용이 거의 없으므로, 공격 표면이 작고 보안 관리가 용이합니다. 서버 기반의 공격(DDoS 등)에 대한 노출이 적으며, 정적 파일 자체는 변경되지 않으므로 콘텐츠 변조의 위험도 적습니다. SSR의 보안 문제: SSR을 사용하는 경우, 각 서버가 잠재적인 공격 지점이 될 수 있습니다. 서버에 대한 지속적인 모니터링과 보안 패치 적용이 필요하며, 이는 추가적인 인프라 관리 작업을 요구합니다. Azure는 강력한 보안 도구들을 제공하지만, 이를 효과적으로 구성하고 관리하는 것은 여전히 많은 노력이 필요합니다. 결론 Nextjs의 서버사이드 렌더링(SSR)은 과거 모든 서비스를 하나의 가상머신에 인스턴스에서 처리하던 공룡시대의 방식과 비슷한 점이 있습니다. 모든것을 서버의 성능으로 처리하는 방식입니다. SSR은 서버에서 각 페이지 요청을 처리하며, 이를 통해 초기 로딩 시간을 단축하고 SEO를 최적화할 수 있지만, 인프라 엔지니어의 관점에서 보면 SSR을 글로벌 서비스에 적용하는 것은 많은 단점을 동반합니다. SSR은 다음과 같은 이유로 정확한 목적과 필요시에만 제한적으로 사용해야 합니다:- 복잡성 증가: SSR은 서버 측에서 각 요청을 처리하기 때문에, 글로벌 서비스 환경에서는 지리적으로 분산된 여러 서버에서 이를 관리해야 합니다. 이는 인프라의 복잡성을 증가시키고, 설정 및 유지 보수에 많은 노력을 요구합니다.

- 비용 상승: 각 요청마다 서버 리소스를 소비하기 때문에, 트래픽이 많은 글로벌 서비스에서는 비용이 크게 증가할 수 있습니다. 특히, 서버 리소스를 효율적으로 관리하지 않으면 과도한 비용이 발생할 수 있습니다.

- 관리적 부담: SSR을 사용하는 환경에서는 서버의 상태를 지속적으로 모니터링하고 관리해야 합니다. 이는 DevOps 및 인프라 팀에 추가적인 부담을 주며, 시스템의 복잡성으로 인해 장애 발생 시 빠르게 대응하기 어려울 수 있습니다.

- 레이턴시 문제: 글로벌 사용자들에게 SSR을 제공하기 위해서는 지리적으로 분산된 서버를 사용해야 합니다. 그러나 모든 서버가 일관되게 높은 성능을 제공하기 어렵기 때문에, 레이턴시 문제가 발생할 수 있습니다. 이는 사용자 경험에 부정적인 영향을 미칠 수 있습니다.

- 캐싱의 어려움: SSR은 동적 콘텐츠를 실시간으로 제공하기 때문에, 정적 콘텐츠처럼 캐싱하기 어렵습니다. 이는 성능 최적화에 제한을 두고, 서버 부하를 증가시킵니다.

결론 요약

Nextjs = SSR은 잘못된 생각입니다. 기본적으로 Nextjs는 SSR을 제공을 하지만 50%이상 SSG를 사용합니다. 그러므로 Nextjs = SSR은 성립되지 않습니다. Nextjs을 사용하면 안된다는 이 글의 결론이 아닙니다. SSR이 아닌 SSG를 사용해야 합니다. SSR은 강력한 기능을 제공하지만, 글로벌 서비스 환경에서 인프라 엔지니어의 관점에서는 복잡성, 비용, 관리적 부담, 레이턴시 문제 등 많은 단점을 가지고 있습니다. 따라서 SSR은 정확한 목적과 필요시에만 제한적으로 사용해야 하며, 대부분의 경우 정적 사이트 생성(SSG) 또는 점진적 정적 재생성(ISR)과 같은 대안적인 접근 방식을 고려하는 것이 바람직합니다. SSR을 하기 위해서는 매우 많은 노력과 비용과 관리 포인트와 심지어 가용성도 오브젝트 스토리지 +CDN 을 사용하는 방법 보다 낮아집니다. SSR은 신기술이 아닙니다. 매우 오래된 예전 방식을 현대적 해석 한 것입니다. 장점 보다 단점이 많습니다. 이 의견은 개발자 뷰가 아니라 인프라 엔지니어 뷰입니다. 개발자 뷰는 장점이 더 높을 수 있습니다. 글로벌 서비스를 제공하는 중간 규모 회사라면, 이러한 단점을 면밀히 검토하고, 최적의 성능과 사용자 경험을 제공할 수 있는 전략을 수립해야 합니다. ]]> 그림001

장점

Azure Trusted VM은 다양한 기술적 기능과 전략을 결합하여 클라우드 환경에서의 가상 머신 보안과 신뢰성을 강화합니다. 이러한 강점들은 기업 및 기관들이 민감한 데이터와 업무 애플리케이션을 안전하게 운영하고 보호할 수 있도록 지원합니다.

1.하이퍼바이저 수준의 격리 및 보안 강화:

Azure Trusted VM은 하이퍼바이저 수준에서의 강력한 보안 기능을 제공하여 가상 머신 간의 격리를 강화합니다. 이는 가상 머신들 간의 보안 경계를 확립하고, 악의적인 공격으로부터 시스템을 보호하는 역할을 합니다. 이를 통해 가상 머신 간의 상호 작용이 안전하게 이루어지면서도 성능 손실을 최소화합니다.

2.신뢰할 수 있는 부팅 메커니즘:

Trusted VM은 부팅 과정에서의 신뢰성을 강조하고, 악의적인 변경으로부터 시스템을 보호하는데 중점을 둡니다. 안전한 부팅 절차를 통해 가상 머신이 안정적으로 기동되며, 부팅 과정에서의 보안 위협에 대한 방어를 제공합니다.

3.신뢰할 수 있는 인증 및 엑세스 제어:

Azure Trusted VM은 사용자 및 자원에 대한 엄격한 보안 정책을 적용하기 위한 신뢰할 수 있는 인증 및 엑세스 제어 기능을 제공합니다. 이를 통해 민감한 데이터에 대한 접근을 제한하고, 권한이 없는 사용자로부터의 보안 위협을 방지할 수 있습니다.

4.가상 네트워크 보안 강화:

클라우드 환경에서의 가상 네트워크 보안은 매우 중요합니다. Trusted VM은 네트워크 트래픽을 감시하고 통제하여 보안 정책을 준수하도록 도와줍니다. 또한, 가상 네트워크 간의 안전한 통신을 촉진하여 데이터 이동 시의 보안 문제를 해결합니다.

5.최신 보안 업데이트 및 컴플라이언스 지원:

Azure Trusted VM은 최신 보안 업데이트를 지속적으로 제공하며, 규제 및 규정 준수를 촉진하는데 기여합니다. 이는 기업이 새로운 보안 위협에 대응하고, 산업 표준을 준수하는 데에 도움이 됩니다.

6.성능 최적화 및 확장성:

Trusted VM은 안전성을 강화하면서도 성능 최적화에 중점을 둡니다. 이는 안전한 환경에서도 높은 성능을 유지하면서 비즈니스 애플리케이션을 운영할 수 있게 해줍니다. 또한, 확장성을 갖추어 기업의 변화하는 요구에 대응할 수 있도록 지원합니다.

이러한 다양한 장점들을 통해 Azure Trusted VM은 클라우드 환경에서의 가상 머신 보안을 새로운 수준으로 끌어올리며, 기업들이 안전하게 클라우드 리소스를 활용할 수 있도록 지원합니다.

7.보안 부팅

보안부팅이 가능해서 루트킷 부팅키트에 멀웨어 설치가 불가능합니다.

8.vTPM 가능

VM에 자체 전용 TPM 인스턴스를 제공하여 VM의 손이 닿지 않는 보안 환경에서 실행됩니다

9.Microsoft Defender 통합

신뢰할 수 있는 시작은 클라우드용 Microsoft Defender와 통합되어 VM이 제대로 구성되었는지 확인합니다.

단점

Azure Trusted VM은 강력한 보안 및 신뢰성 기능을 제공하지만, 몇 가지 단점과 고려해야 할 측면도 있습니다. 이러한 단점들을 살펴보면 다음과 같습니다:

1.복잡성과 학습 곡선:

Trusted VM은 고급 보안 기능을 많이 포함하고 있어 구성 및 관리가 복잡할 수 있습니다. 새로 도입하는 조직에서는 이러한 기능들을 올바르게 설정하고 관리하기 위한 학습 곡선이 필요할 수 있습니다.

2.비용 증가:

고급 보안 기능은 추가 비용이 발생할 수 있습니다. Trusted VM을 사용하면 일반적인 가상 머신에 비해 추가적인 비용이 들 수 있으며, 이는 일부 기업에게는 부담이 될 수 있습니다.

3.일부 성능 손실:

Trusted VM은 보안을 강화하기 위해 일부 성능 최적화를 포기할 수 있습니다. 따라서 특히 성능에 중점을 둔 애플리케이션을 실행하는 환경에서는 일부 성능 손실이 발생할 수 있습니다.

4.호환성 문제:

일부 응용 프로그램 및 시스템에서는 Trusted VM의 일부 기능이 호환되지 않을 수 있습니다. 특히 특정 소프트웨어나 라이브러리의 요구 사항이 있는 경우 호환성 문제가 발생할 수 있습니다.

유지보수 및 업데이트 어려움:

5.고급 보안 기능을 갖춘 시스템은 유지보수 및 업데이트가 어려울 수 있습니다. 신규 버전이나 보안 업데이트를 적용하는 과정에서 시스템의 다운타임이 발생할 수 있고, 이는 비즈니스 운영에 영향을 미칠 수 있습니다.

6.리소스 사용 증가:

Trusted VM은 일부 고급 보안 기능을 수행하기 위해 추가 리소스를 사용할 수 있습니다. 따라서 특히 자원이 제한된 환경에서는 이러한 리소스 사용 증가가 중요한 고려 요소가 될 수 있습니다.

7.호환성 문제:

일부 응용 프로그램 및 시스템에서는 Trusted VM의 일부 기능이 호환되지 않을 수 있습니다. 특히 특정 소프트웨어나 라이브러리의 요구 사항이 있는 경우 호환성 문제가 발생할 수 있습니다.

8.현재 지원되지 않는 기능

Azure Site Recovery 는 아직 사용 할수 없습니다.

관리되는 이미지는 아직 미지원 ( Azure Gallery를 사용해야함)

중첩된 가상화를 전체 사용할수 없습니다.(대부분의 v5 VM 크기 패밀리가 지원됨)

2세대 VM 만 사용 가능

이러한 단점들은 특정 조직이나 프로젝트의 요구에 따라 다르게 평가될 수 있으며, 이러한 측면들을 고려하여 Azure Trusted VM을 도입할 때는 신중한 검토가 필요합니다.

결론

결론적으로, Azure Trusted VM은 고급 보안 기능을 제공하여 클라우드 환경에서의 가상 머신 보안을 강화하는 데 중요한 역할을 합니다. 그러나 이러한 강력한 기능들과 함께 몇 가지 고려해야 할 단점들도 존재합니다. 따라서 기업이나 기관이 Azure Trusted VM을 도입할 때에는 장단점을 균형 있게 고려하고 신중한 계획을 수립해야 합니다.

Azure Trusted VM의 강점 중 하나는 하이퍼바이저 수준에서의 격리와 보안을 강화하여 가상 머신 간의 신뢰성을 높이는 데에 있습니다. 이로써 기업은 민감한 데이터와 비즈니스 애플리케이션을 안전하게 운영할 수 있습니다. 또한, 신뢰할 수 있는 부팅 메커니즘과 엄격한 인증 및 액세스 제어를 통해 보안 정책을 강화하고 데이터 접근을 통제할 수 있습니다.

그러나 이러한 강점들과 함께, Azure Trusted VM의 도입은 몇 가지 단점과 고려해야 할 사항이 있습니다. 복잡성과 학습 곡선, 추가 비용 부담, 일부 성능 손실, 호환성 문제 등은 실제 도입 전에 고려해야 할 중요한 측면입니다. 또한, 보안 업데이트와 유지보수 과정에서 발생할 수 있는 어려움도 고려해야 합니다.

따라서 Azure Trusted VM을 선택하고 도입하는 기업은 강력한 보안 기능과 단점을 고려하여 전략을 수립해야 합니다. 비즈니스 요구에 따라 최적의 보안 솔루션을 선택하고, 유연하게 조정하여 클라우드 환경에서 안전하고 효율적으로 운영할 수 있도록 해야 합니다. Azure Trusted VM은 클라우드 보안을 강화하는 강력한 도구로서 기업들에게 새로운 가능성을 제시하고 있지만, 이를 최대한 활용하기 위해서는 신중한 계획과 실행이 필요합니다.

]]>

그림001

장점

Azure Trusted VM은 다양한 기술적 기능과 전략을 결합하여 클라우드 환경에서의 가상 머신 보안과 신뢰성을 강화합니다. 이러한 강점들은 기업 및 기관들이 민감한 데이터와 업무 애플리케이션을 안전하게 운영하고 보호할 수 있도록 지원합니다.

1.하이퍼바이저 수준의 격리 및 보안 강화:

Azure Trusted VM은 하이퍼바이저 수준에서의 강력한 보안 기능을 제공하여 가상 머신 간의 격리를 강화합니다. 이는 가상 머신들 간의 보안 경계를 확립하고, 악의적인 공격으로부터 시스템을 보호하는 역할을 합니다. 이를 통해 가상 머신 간의 상호 작용이 안전하게 이루어지면서도 성능 손실을 최소화합니다.

2.신뢰할 수 있는 부팅 메커니즘:

Trusted VM은 부팅 과정에서의 신뢰성을 강조하고, 악의적인 변경으로부터 시스템을 보호하는데 중점을 둡니다. 안전한 부팅 절차를 통해 가상 머신이 안정적으로 기동되며, 부팅 과정에서의 보안 위협에 대한 방어를 제공합니다.

3.신뢰할 수 있는 인증 및 엑세스 제어:

Azure Trusted VM은 사용자 및 자원에 대한 엄격한 보안 정책을 적용하기 위한 신뢰할 수 있는 인증 및 엑세스 제어 기능을 제공합니다. 이를 통해 민감한 데이터에 대한 접근을 제한하고, 권한이 없는 사용자로부터의 보안 위협을 방지할 수 있습니다.

4.가상 네트워크 보안 강화:

클라우드 환경에서의 가상 네트워크 보안은 매우 중요합니다. Trusted VM은 네트워크 트래픽을 감시하고 통제하여 보안 정책을 준수하도록 도와줍니다. 또한, 가상 네트워크 간의 안전한 통신을 촉진하여 데이터 이동 시의 보안 문제를 해결합니다.

5.최신 보안 업데이트 및 컴플라이언스 지원:

Azure Trusted VM은 최신 보안 업데이트를 지속적으로 제공하며, 규제 및 규정 준수를 촉진하는데 기여합니다. 이는 기업이 새로운 보안 위협에 대응하고, 산업 표준을 준수하는 데에 도움이 됩니다.

6.성능 최적화 및 확장성:

Trusted VM은 안전성을 강화하면서도 성능 최적화에 중점을 둡니다. 이는 안전한 환경에서도 높은 성능을 유지하면서 비즈니스 애플리케이션을 운영할 수 있게 해줍니다. 또한, 확장성을 갖추어 기업의 변화하는 요구에 대응할 수 있도록 지원합니다.

이러한 다양한 장점들을 통해 Azure Trusted VM은 클라우드 환경에서의 가상 머신 보안을 새로운 수준으로 끌어올리며, 기업들이 안전하게 클라우드 리소스를 활용할 수 있도록 지원합니다.

7.보안 부팅

보안부팅이 가능해서 루트킷 부팅키트에 멀웨어 설치가 불가능합니다.

8.vTPM 가능

VM에 자체 전용 TPM 인스턴스를 제공하여 VM의 손이 닿지 않는 보안 환경에서 실행됩니다

9.Microsoft Defender 통합

신뢰할 수 있는 시작은 클라우드용 Microsoft Defender와 통합되어 VM이 제대로 구성되었는지 확인합니다.

단점

Azure Trusted VM은 강력한 보안 및 신뢰성 기능을 제공하지만, 몇 가지 단점과 고려해야 할 측면도 있습니다. 이러한 단점들을 살펴보면 다음과 같습니다:

1.복잡성과 학습 곡선:

Trusted VM은 고급 보안 기능을 많이 포함하고 있어 구성 및 관리가 복잡할 수 있습니다. 새로 도입하는 조직에서는 이러한 기능들을 올바르게 설정하고 관리하기 위한 학습 곡선이 필요할 수 있습니다.

2.비용 증가:

고급 보안 기능은 추가 비용이 발생할 수 있습니다. Trusted VM을 사용하면 일반적인 가상 머신에 비해 추가적인 비용이 들 수 있으며, 이는 일부 기업에게는 부담이 될 수 있습니다.

3.일부 성능 손실:

Trusted VM은 보안을 강화하기 위해 일부 성능 최적화를 포기할 수 있습니다. 따라서 특히 성능에 중점을 둔 애플리케이션을 실행하는 환경에서는 일부 성능 손실이 발생할 수 있습니다.

4.호환성 문제:

일부 응용 프로그램 및 시스템에서는 Trusted VM의 일부 기능이 호환되지 않을 수 있습니다. 특히 특정 소프트웨어나 라이브러리의 요구 사항이 있는 경우 호환성 문제가 발생할 수 있습니다.

유지보수 및 업데이트 어려움:

5.고급 보안 기능을 갖춘 시스템은 유지보수 및 업데이트가 어려울 수 있습니다. 신규 버전이나 보안 업데이트를 적용하는 과정에서 시스템의 다운타임이 발생할 수 있고, 이는 비즈니스 운영에 영향을 미칠 수 있습니다.

6.리소스 사용 증가:

Trusted VM은 일부 고급 보안 기능을 수행하기 위해 추가 리소스를 사용할 수 있습니다. 따라서 특히 자원이 제한된 환경에서는 이러한 리소스 사용 증가가 중요한 고려 요소가 될 수 있습니다.

7.호환성 문제:

일부 응용 프로그램 및 시스템에서는 Trusted VM의 일부 기능이 호환되지 않을 수 있습니다. 특히 특정 소프트웨어나 라이브러리의 요구 사항이 있는 경우 호환성 문제가 발생할 수 있습니다.

8.현재 지원되지 않는 기능

Azure Site Recovery 는 아직 사용 할수 없습니다.

관리되는 이미지는 아직 미지원 ( Azure Gallery를 사용해야함)

중첩된 가상화를 전체 사용할수 없습니다.(대부분의 v5 VM 크기 패밀리가 지원됨)

2세대 VM 만 사용 가능

이러한 단점들은 특정 조직이나 프로젝트의 요구에 따라 다르게 평가될 수 있으며, 이러한 측면들을 고려하여 Azure Trusted VM을 도입할 때는 신중한 검토가 필요합니다.

결론

결론적으로, Azure Trusted VM은 고급 보안 기능을 제공하여 클라우드 환경에서의 가상 머신 보안을 강화하는 데 중요한 역할을 합니다. 그러나 이러한 강력한 기능들과 함께 몇 가지 고려해야 할 단점들도 존재합니다. 따라서 기업이나 기관이 Azure Trusted VM을 도입할 때에는 장단점을 균형 있게 고려하고 신중한 계획을 수립해야 합니다.

Azure Trusted VM의 강점 중 하나는 하이퍼바이저 수준에서의 격리와 보안을 강화하여 가상 머신 간의 신뢰성을 높이는 데에 있습니다. 이로써 기업은 민감한 데이터와 비즈니스 애플리케이션을 안전하게 운영할 수 있습니다. 또한, 신뢰할 수 있는 부팅 메커니즘과 엄격한 인증 및 액세스 제어를 통해 보안 정책을 강화하고 데이터 접근을 통제할 수 있습니다.

그러나 이러한 강점들과 함께, Azure Trusted VM의 도입은 몇 가지 단점과 고려해야 할 사항이 있습니다. 복잡성과 학습 곡선, 추가 비용 부담, 일부 성능 손실, 호환성 문제 등은 실제 도입 전에 고려해야 할 중요한 측면입니다. 또한, 보안 업데이트와 유지보수 과정에서 발생할 수 있는 어려움도 고려해야 합니다.

따라서 Azure Trusted VM을 선택하고 도입하는 기업은 강력한 보안 기능과 단점을 고려하여 전략을 수립해야 합니다. 비즈니스 요구에 따라 최적의 보안 솔루션을 선택하고, 유연하게 조정하여 클라우드 환경에서 안전하고 효율적으로 운영할 수 있도록 해야 합니다. Azure Trusted VM은 클라우드 보안을 강화하는 강력한 도구로서 기업들에게 새로운 가능성을 제시하고 있지만, 이를 최대한 활용하기 위해서는 신중한 계획과 실행이 필요합니다.

]]>