[Vnet] Azure Firewall 과 Network Virtual Appliance 비교

VNet

작성자

Roronoa

작성일

2020-11-06 23:06

조회

3807

000

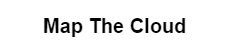

000Azure Firewall 은 Virtual Network 단을 보호하는 네트워크 보안 서비스 입니다.

여러가지 기능이 있지만 상단에 가장 가운데 위치한 가상네트워크 - 허브 네트워크에서 다양한 기능을 가지고

네트워크를 보호하는 방화벽입니다. 가장 가운데 위치해 있다라는 표현은 모든 네트워크에 대한 연결정책이

Centralize (중앙화) 시켜준다는 장점이 있습니다. 물론 NVA 와 같은 3rd Party 솔루션과 비교할 수 있으며 다양한 장단점이 있습니다.

001

001위에 그림을 도식화 해보겠습니다. 가운데 허브가 있고 밑에 스포크들이 있는 허브 앤 스포크 아키텍처를

기반으로 생각하면 됩니다. http://cloud.syncrofusion.com/?page_id=1018&uid=369&mod=document 링크에

좀 더 자세히 써있으므로 한번 살펴보시면 좋습니다.

허브 앤 스포크 아키텍처는 백본 피어링 기술이 클라우드에서 실현된 이후에 꽃을 핀 아키텍쳐 이며 중앙화에

가장 초점이 맞춰 있습니다.

그래서 중앙화 하면 어떤점이 좋냐 라고 직접질문에 답변 해보겠습니다

중앙화 되어서 보안의 가장 주최가 되면 이 허브에서 Azure Firewall 을 지나서 모든 트래픽이 통과가 된다면

입구에 문지기를 설치한 느낌이 될것입니다.이 문지기 역활을 하는 Azure Firewall은 기능이 많이 있습니다.

지구에 있는 모든 기능을 포함하지는 않기 때문에 이 기능을 먼저 살펴 보도록 합니다.

Azure Firewall의 중요 기능

- 네트워크 트래픽 필터링 규칙

- 애플리케이션 FQDN 필터링 규칙

- FQDN 태그

- 서비스 태그

- 위협 인텔리전스

- 아웃바운드 Source NAT

- 인바운드 Destination NAT

- 다수의 공용IP 가능

- Azure Monitoring 과 연동 가능

네트워크 트래픽 필터링 규칙

IP 주소 TCP UDP Port Protocol 로 네트워크 필터링 규칙을 만들수 있으며 Allow 나 Deny를 만들 수 있습니다

애플리케이션 FQDN 필터링 규칙

FQDN(Fully Qualified Domain Name) 으로 Microsoft에서 정의 되는 정규화 된 도메인 이름을 목록으로 불러와서 아웃바운드 Http/s 트래픽 또는 Azure SQL 트래픽을 필터링 할 수 있습니다.

FQDN 태그

하기의 리스트 들을 테그 시켜 Firewall에서 아웃바운드 네트워크 트래픽을 허용할 수 있습니다.

- Azure 의 windows 업데이트 허용

- Azure 의 진단 기록 아웃바운드 허용

- Azure ASE 허용

- Azure Backup 허용

- Azure HDinsight 허용

- Azure WVD 허용

- Azure AKS 허용

서비스 태그

사용자 고유의 서비스 태그는 불가능하며 MS에서 제공한 서바스만 관리

위협 인텔리전스

이미 잘 알려진 악성 IP 주소나 도메인을 경고하고 트래픽을 제어할 수 있으며 위협 인텔리전스를 사용하면 NAT나 네트워크 규칙 애플리케이션 규칙보다 우선순위가 높습니다

또한 경고 모드나 경고와 Deny 를 조절 가능합니다.

아웃바운드 Source NAT

NAT(Network Address Translation) 은 말그대로 네트워크 주소를 변환 시켜주는 기능이며 그중에서도 내부에서 외부로 (내부 -> 외부) 나갈때 소스 주소를 변경하는 것이 SNAT 라 하며 이 기능을 Azure Firewall이 제공합니다. 쉽게 말해서 모든 아웃바운드 IP 주소가 Azure Firewall로 변환을 시켜주는 부분 입니다.

인바운드 Destination NAT

외부에서 내부로(외부 -> 내부) 로 들어갈때 Azure Firewall의 Public IP로 변환되고 가상 네트워크의 Private IP로 필터링 되는 기능입니다.

다수의 공용IP 가능

초기에는 이 여러개의 공인IP를 사용할수 없었지만 현재는 사용 가능하며 최대 250개 까지 사용 가능합니다.

Azure Monitoring 과 연동 가능

Azure monitor를 사용해서 이벤트를 기록하고 로그를 저장 할 수 있습니다. 응용프로그램 규칙이나 네트워크 규칙 로그 통계도 볼 수 있으며 원본 IP 주소를 조사 할수 있습니다.

Azure Firewall vs NVA(Network Virtual Appliance)

NVA(네트워크 가상 어플라이언스) 란 무엇인가?

일반적으로 온프레미스 시절에 네트워크 어플라이언스 하드웨어들을 클라우드 시대에 오면서 많은 네트워크 업체들이

하드웨어를 가상화 해서 클라우드 상에서 가상화에 중점을 두고 만든 가상 어플라이언스 입니다. 쉽게 말해 하드웨어를 가상화 시켜서

기능을 구현 했다고 볼 수 있습니다. 많은 온프라미스에서 네트워크 어플라이언스를 수십년간 사용해 왔고 이를 사용 하는 회사들은

하드웨어를 사용하는 툴과 다양한 기능에 익숙하며 이 익숙한 기능들이 모두 NVA에서 적용되는 것이 아니므로 클라우드에서 적용할 때

많은 시행착오를 겪게 되며 온프라미스에서 쓰던 회사의 NVA를 클라우드에서도 채택하는 경우가 있습니다.

예를들어 NVA는 방화벽, IPS, 프록시, L4~L7 로드밸런서, IDS, IPS 등등 다양한 기능이 있으며 많은 NAV 에서 하드웨어에 있던 기능을

NVA로 대부분 구현을 해서 제공합니다.

그러나 이미 퍼브릭 클라우드에서는 대부분에 위에 기능들을 자체적으로 가지고 있으며 고객이 NVA를 사용하는것은 고객의 판단입니다.

무조건 퍼브릭 클라우드에 있는 클라우드 네이티브라는 이름으로 포장해서 좋은것은 절대 아닙니다. 그래서 많은 네트워크 업체들은

NVA를 퍼브릭 클라우드에서 제공하기 위해서 마켓플레이스와 같은 곳에서 NVA를 제공합니다

자 위에 있는 그림은 Azure의 마켓플레이스에서 NVA 를 제공하는 네트워크 공급자 입니다. Azure 입장에서는

이 회사들은 3rd Party 이며 이 3rd Party 회사 (네트워크 공급자) 들은 매우 익숙한 네트워크 하드웨어 회사 들이며

위에 있는 회사들은 대부분 하드웨어 네트워크 어플라이언스를 NVA로 만들어서 대부분의 기능을 구현해서 판매를

하고 있습니다. 물론 모든 기능은 불가능하지만 대부분의 코어 기능은 모두 구현되어 있습니다. NVA는 보통 Linux VM

이미지로 되어 있습니다

자 사설이 길 었으며 Azure Firewall과 NVA는 어떤 부분이 다른지 그림으로 확인해 봅시다.

003

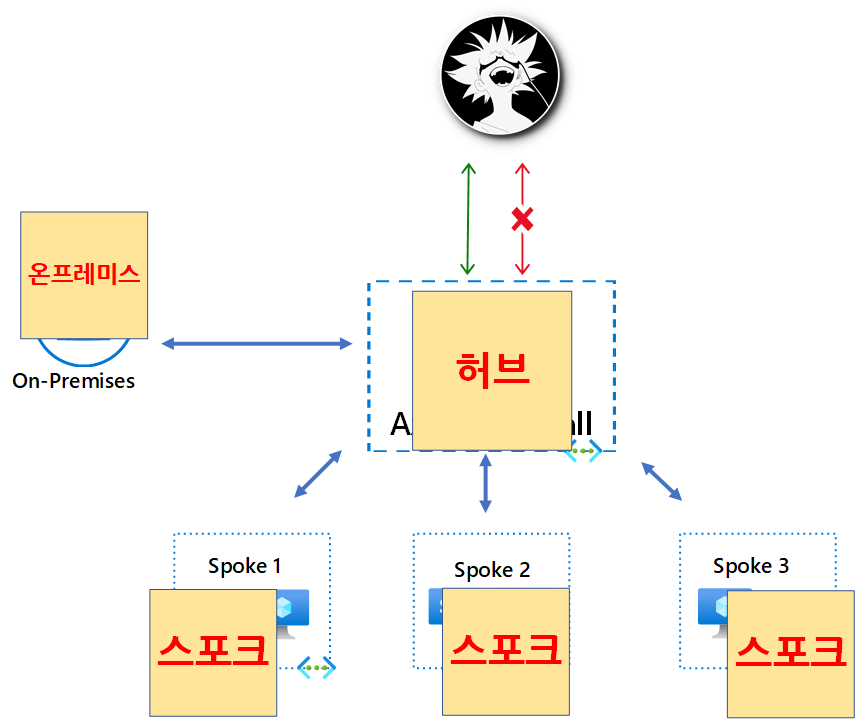

003위 그림은 3 Tier Archiecture의 기본 그림에 Azure Firewall이 있는 그림이며 한개의 Virtaul Network에서

4개의 Subnet으로 나누어져 있습니다

자 그럼 NVA와 어떻게 다른지 밑에 그림을 확인해 봅시다

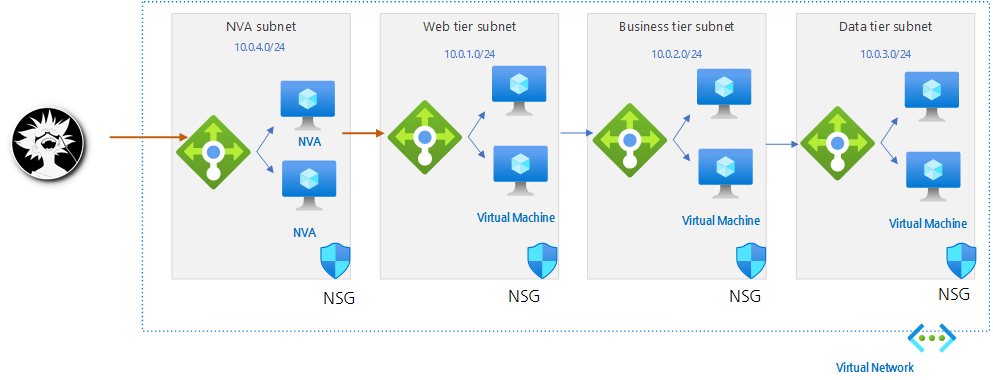

002

002위에 그림은 3 Tier Architecture의 기본그림에 Azure Firewall 대신에 Virtual Machine 기반의

NVA(Network Virtual Appliance) 의 이미지로 방화벽을 대신 하는 그림입니다. 방화벽 부분은

Azure Firewall로 PaaS로 되어 있는 부분과 다르게 VM위에 네트워크 공급자의 NVA를 설치해서 사용하는 예제라고 할 수 있습니다

자 그럼 NVA가 좋냐 Azure Firewall이 좋냐 라고 물어보신다면 이는 기반에 따른 차이이며 NVA 도 다양한

제품으로 수많은 회사가 제공하고 있으므로 마치 벤츠가 좋냐 BMW가 좋냐의 차이라고 할 수 있습니다.

그래도 좀 더 차이를 언급해 보자고 하면 NVA 솔루션의 가격은 제품 유형 및 게시자 사양에 따라 다를 수 있습니다.

그러나 보통 싱글 VM 구성이 아니라고 하면 Azure firewall이 좀 더 가격면에서 저렴합니다. 그러나 각각의 NVA 솔루션

마다 제품의 유형과 기능이 완전히 다르기 때문에 이를 비교하기 위해서는 실제적으로 꼭 필요한 기능의 여부, 가격, 그리고

실제 Poc를 해서 장기적으로 검토가 필요합니다.

또한 클라우드에서 사용한다면 scale up 시에 라이센스 부분도 고려 대상이며 이런 부분에서 단순하게 비교할 수 없습니다.

또한 NVA는 VM위에서 구현되므로 VM가격 또한 포함되어야 하며 네트워크 공급자의 서포트를 받아야 하므로 이부분에서

복잡성이 증가 됩니다. 가장 중요한 부분이지만 현재 가장 많이 쓰이는 NVA 제품들과 Azure Firewall과 기능 비교는 시시각각

변화 하기 때문에 비교하기 쉽지 않지만 대부분 NVA 제품이 더 많은 기능을 제공 하는것은 현실입니다.